ExtraHop | Détectez. Mettez en quarantaine. Partez à la chasse !

Article écrit par

M.K

Traduction de l'Article rédigé par Kirsten Gantenbein – Août 2021

Les ransomwares peuvent frapper n'importe quel secteur, des entreprises de logistique et de médias aux organisations à but non lucratif et aux gouvernements. Même les hôpitaux sont la cible des ransomwares, qui prennent en otage des données et des vies.

Les ransomwares peuvent causer des dommages irréparables. Comprendre comment il fonctionne et comment le détecter peut aider à prévenir les attaques.

"Sans ExtraHop, l'enquête [sur une nouvelle souche de ransomware] aurait pris des jours ou des semaines, exposant l'hôpital à un risque potentiellement catastrophique."

Joanne White | CIO, Hôpital du comté de Wood

Comment fonctionne un ransomware ?

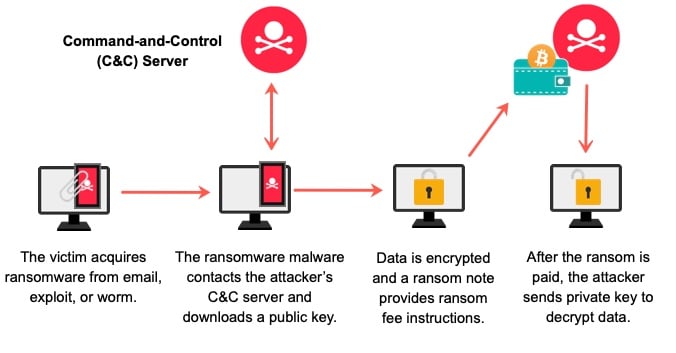

Un ransomware est un type de logiciel malveillant qui verrouille les fichiers d'une machine victime, rendant les données inaccessibles. Une note de rançon apparaît sur l'ordinateur de la victime avec des instructions pour payer l'attaquant (généralement en crypto-monnaie comme le bitcoin) afin de déverrouiller les fichiers.

Une attaque par ransomware peut provenir d'un lien malveillant, d'une pièce jointe de courriel, d'une vulnérabilité exploitée, d'une campagne d'attaque ou d'un ver. Une fois le ransomware installé sur la machine de la victime, le malware se propage souvent à d'autres appareils sur un réseau et se connecte à un serveur de commande et de contrôle (C&C) contrôlé par l'attaquant. Le ransomware attend alors une commande (telle que "chiffrer les fichiers") de l'attaquant.

En général, le ransomware verrouille les fichiers à l'aide d'un chiffrement asymétrique, une méthode de chiffrage forte qui nécessite deux clés (une clé privée et une clé publique) pour chiffrer et déchiffrer les données. L'attaquant contrôle une clé privée et envoie une clé publique à l'ordinateur de la victime. Le ransomware commence à chiffrer les données sur la base des informations contenues dans la clé publique. Le ransomware chiffre généralement les données non critiques en fonction des extensions de fichier (telles que .txt, .jpg, .xls ou .doc) afin de s'assurer que l'ordinateur de la victime fonctionne suffisamment bien pour que celle-ci puisse payer la rançon.

Une fois le chiffrage des données commencé, le processus de chiffrage peut rapidement se propager dans le réseau et dans les partages de fichiers. Le seul moyen de déchiffrer les données est de recevoir la clé privée de l'attaquant, après avoir payé une rançon.

Un workflow général pour la plupart des types de ransomware.

Un workflow général pour la plupart des types de ransomware.

Exemples de variantes de ransomware

Les logiciels malveillants de chiffrement et les activités d'extorsion qui leur sont associées existent depuis des décennies. Mais le type de malware connu sous le nom de ransomware est apparu pour la première fois en 2012. De nombreuses variantes de ransomware sont apparues depuis, aidant les attaquants à échapper aux logiciels antivirus et aux défenses du réseau. Comparons les variantes notables de ransomware pour apprendre comment les ransomwares infectent généralement les ordinateurs et chiffrent les fichiers.

CryptoLocker

CryptoLocker est apparu en septembre 2013, ce qui en fait l'un des premiers exemples de ransomware. CryptoLocker était un virus trojan qui s'est propagé par le biais d'un botnet et de pièces jointes d'emails malveillants prétendant être des notifications de suivi FedEx et UPS. Les fichiers sur le disque dur local et les partages de fichiers montés étaient chiffrés avec des algorithmes RSA. CryptoLocker a été arrêté en 2014 lorsque les clés privées ont été capturées par les forces de l'ordre et qu'un outil de décryptage a été publié.

CryptoWall

CryptoWall est apparu en 2014 et est toujours présent aujourd'hui. Les attaquants distribuent le malware CryptoWall aux victimes par le biais de kits d'exploitation, d'e-mails de phishing ou de liens malveillants dans les publicités. CryptoWall injecte du code dans explorer.exe, infectant ainsi les processus système des machines Windows. Après l'exécution du code, les informations de l'utilisateur sont cryptées et envoyées au serveur C&C pour générer une clé publique unique. Les fichiers sur le disque dur local et les partages de fichiers montés sont chiffrés avec la clé publique et un algorithme (tel que RSA-2048 ou AES-256). CryptoWall 3.0 de 2015 a été la version la plus lucrative pour les attaquants.

Locky

Locky est apparu en 2016 et est principalement distribué aux victimes par le biais d'une pièce jointe Microsoft Word malveillante envoyée par e-mail. Le document Word comprend une macro malveillante qui, une fois activée, télécharge un virus trojan contenant le logiciel malveillant de chiffrement. Les clés sont générées sur le serveur C&C, et les fichiers sur le disque dur local et les partages de fichiers montés sont chiffrés avec les algorithmes RSA-2048 et AES-128.

WannaCry

Les variantes du ransomware WannaCry sont apparues en mai 2017 lors d'une attaque mondiale tristement célèbre. WannaCry s'est propagé sous forme de ver (ce qui signifie qu'aucune interaction de l'utilisateur n'était nécessaire pour installer et propager le malware à d'autres appareils) en exploitant EternalBlue. EternalBlue est une exploitation d'une vulnérabilité dans les anciennes versions du protocole de partage de fichiers SMB (MS17-010). WannaCry a exploité l'outil DoublePulsar pour installer une porte dérobée sur l'ordinateur de la victime afin de gérer la communication avec un serveur C&C. WannaCry a été arrêté après la découverte d'un "kill switch" dans le logiciel malveillant.

Petya et NotPetya

Le logiciel malveillant Petya (également appelé GoldenEye) est apparu en 2016 et a été distribué sous forme de pièces jointes à des courriels. Contrairement à la plupart des ransomwares, Petya chiffrait souvent les fichiers système locaux, ce qui empêchait les victimes d'accéder à leur machine. Une autre variante, désignée sous le nom de NotPetya, est apparue peu après WannaCry, en juin 2017. Cette variante s'est propagée sous la forme d'un ver grâce au même exploit EternalBlue observé dans l'attaque WannaCry et a chiffré l'enregistrement de démarrage principal des machines Windows. NotPetya ne proposait pas d'option de décryptage des fichiers et a causé des milliards de dollars de dommages à travers le monde.

Ryuk

Le ransomware Ryuk est apparu en 2018 et a initialement ciblé les grandes entreprises. En 2020, le ransomware Ryuk a été lié à des centaines de cibles hospitalières et de santé américaines. Ryuk est généralement diffusé par un virus Trojan appelé Trickbot, connu pour installer une porte dérobée (anchor_dns) sur la machine de la victime. Cette porte dérobée gère la communication cryptée avec un serveur C&C par le biais d'un tunnel DNS. Pour se propager sur le réseau, le malware utilise divers outils et protocoles, notamment Mimikatz, PowerShell et le protocole Remote Desktop (RDP). Ryuk chiffre les fichiers avec une combinaison de chiffrement symétrique (AES) et asymétrique (RSA). Les fichiers sont chiffrés avec AES-256 et la clé AES est chiffrée avec une clé publique RSA. La clé chiffrée est incorporée dans le fichier exécutable envoyé à la victime. Pour échapper à la détection, les composants du malware - le fichier exécutable et les domaines du serveur C&C - sont uniques pour chaque victime.

Comment détecter les ransomwares

Les méthodes de détection peuvent inclure la surveillance des journaux, des processus et du trafic réseau. Une approche consiste à surveiller les journaux et les processus pour les fichiers binaires impliqués dans la destruction des données, tels que vssadmin, wbadmin et bcdedit. Les rançongiciels détruisent généralement les copies fantômes des données pour empêcher les efforts de récupération des données qui n'impliquent pas le paiement de la rançon.

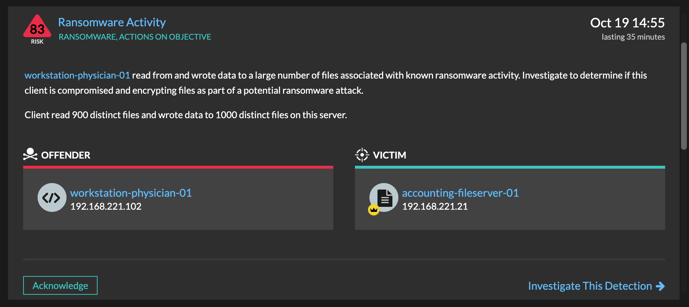

ExtraHop Reveal(x) détecte automatiquement les volumes anormalement élevés de modifications de fichiers effectuées via des protocoles de partage de fichiers tels que SMB, ainsi que la présence d'extensions de fichiers anormales et de notes de rançon.

Les logiciels malveillants de type ransomware analysent généralement les fichiers, puis les chiffrent. Ce comportement se manifeste par des lectures et des écritures de fichiers distrinctes.

Les logiciels malveillants de type ransomware analysent généralement les fichiers, puis les chiffrent. Ce comportement se manifeste par des lectures et des écritures de fichiers distrinctes.

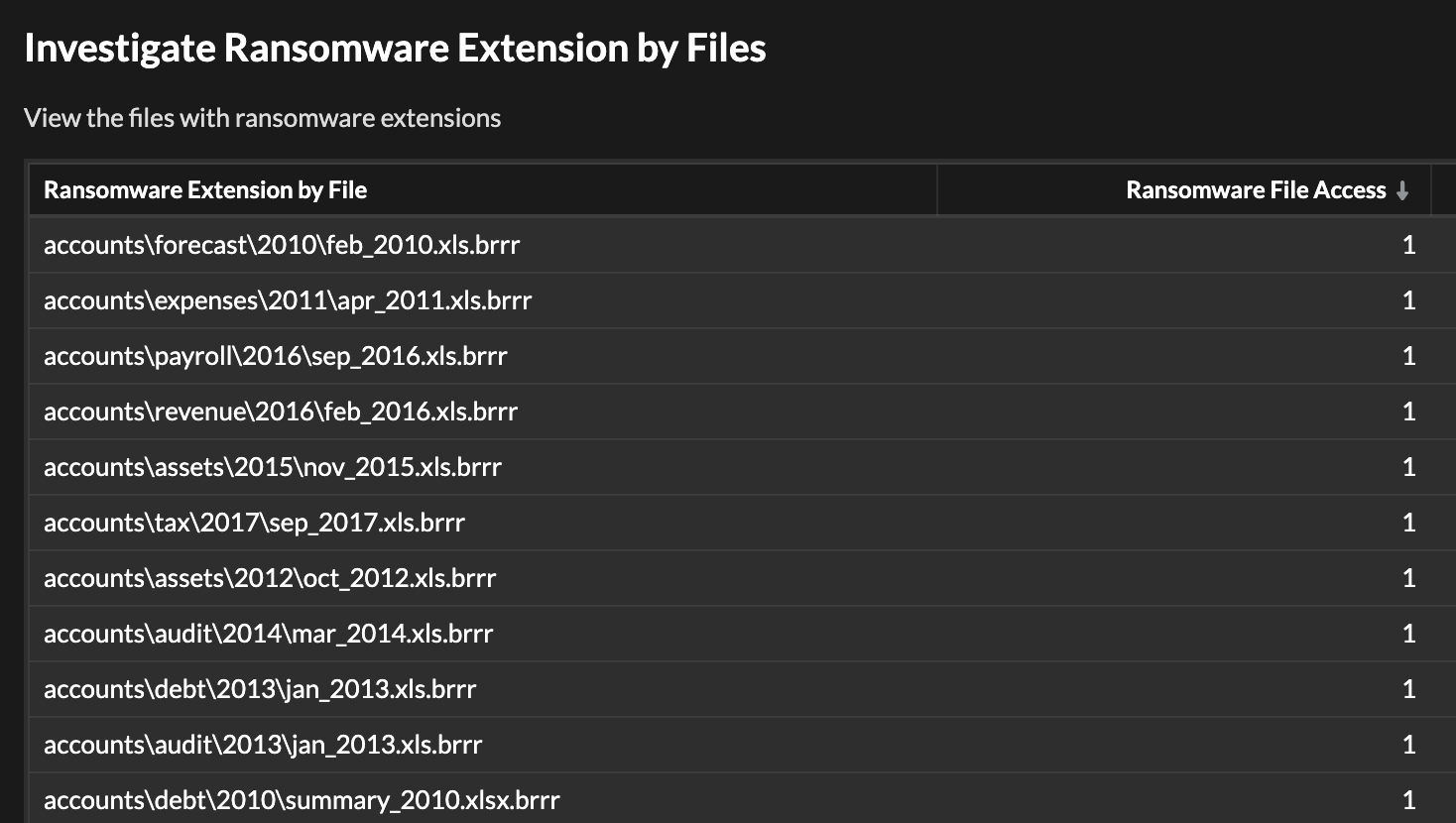

Des variantes spécifiques peuvent également être identifiées par des noms de fichiers ou des extensions ajoutés aux fichiers cryptés. Par exemple, la variante Brrr de Dharma ransomware ajoute l'extension de fichier .brrr aux fichiers cryptés. Ces extensions de ransomware permettent d'identifier les fichiers qui sont cryptés et ne sont plus accessibles, ce qui persuade la victime de payer la rançon.

Fichiers chiffrés avec une extrension de fichier ransomware.

Fichiers chiffrés avec une extrension de fichier ransomware.

Les défenseurs du réseau peuvent également exploiter les renseignements sur les menaces, qui identifient les adresses IP, les noms d'hôtes et les URI suspects associés à des groupes de menaces. Les données de renseignement sur les menaces peuvent être trouvées dans des sources gratuites et commerciales fournies par la communauté de la sécurité. ExtraHop Reveal(x) comprend des collections de menaces, qui sont continuellement mises à jour pour couvrir les nouvelles variantes de ransomware. Les domaines C&C associés aux ransomwares peuvent être automatiquement détectés par Reveal(x) dans le trafic HTTP et DNS.

Comment prévenir les attaques de ransomware ?

Une façon d'éviter les dommages infligés par les ransomwares est de conserver des fichiers de sauvegarde hors site qui peuvent restaurer les systèmes critiques. Testez périodiquement ces fichiers de sauvegarde pour vous assurer qu'ils fonctionnent et sont mis à jour.

Pour réduire le nombre de vecteurs d'attaque par ransomware, désactivez l'accès à Internet pour les services internes, en particulier les services qui fonctionnent avec des protocoles de partage de fichiers ou d'accès à distance tels que RDP. Pour les services qui doivent se connecter à Internet, surveillez les connexions entrantes avec un pare-feu ou une passerelle qui analyse le trafic à la recherche de contenu malveillant. Une autre stratégie pour empêcher la propagation des ransomwares consiste à segmenter les réseaux et à créer des politiques qui limitent les interactions entre les appareils à un sous-réseau. Enfin, veillez à ce que les serveurs soient régulièrement mis à jour et corrigés afin de réduire le nombre de vulnérabilités qu'un attaquant peut exploiter.

Vous voulez découvrir cela par vous-même ?

Vous voulez découvrir cela par vous-même ?

Mettez fin à l'exfiltration de données, aux menaces internes etc. avec la démo complète du produit !

Articles similaires

Préférer investir sur l'innovation plutôt que sur la maintenance informatique, et répondre plus rapidement aux demandes sont des enjeux cruciaux...

Lire l'article

Pour stopper les assaillants dans votre réseau, vous avez besoin des bonnes données combinées à l'analyse comportementale et au machine learning.

...

Lire l'article

Forescout Technologies a mis au point une approche sans agent de la sécurité réseau pour résoudre les problèmes de visibilité et de contrôle sur les...

Lire l'article