Privileged Remote Access

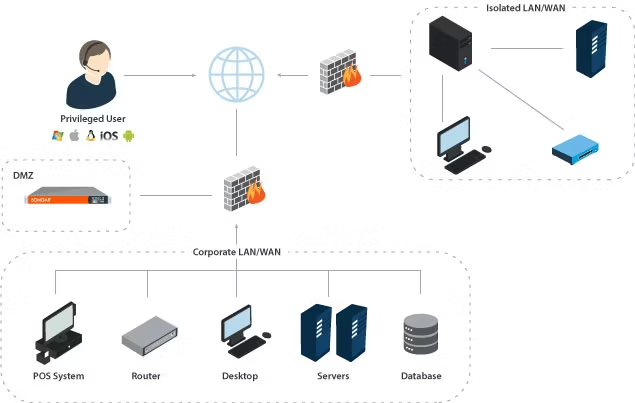

Privileged Remote Access permet aux responsables sécurité de contrôler, superviser et gérer les accès des utilisateurs privilégiés à leurs systèmes informatiques. Avec BeyondTrust, vous avez une vue détaillée sur les sessions et les droits d'accès. Les éditeurs traditionnels de solution de gestion d'accès à privilèges requièrent la mise en place d'un projet complexe qui peut prendre des mois, voire des années. BeyondTrust est différent. La solution s’installe de façon totalement transparente dans votre infrastructure et sécurise les accès à vos systèmes sensibles en quelques jours.

- Fournissez un accès sécurisé et maintenez l’intégrité des workflows avec des intégrations résilientes qui ne compromettent pas la sécurité ou la conformité.

- Simplifiez les audits grâce à une fonction avancée d’enregistrement de toutes les activités de support à distance dans un même référentiel.

- Optimisez votre valeur ajoutée et renforcez la sécurité de votre réseau en éliminant le besoin de recourir à

un VPN.

Remplissez le formulaire pour télécharger la ressource

Gérez et auditez l’accès

à distance des employés et des prestataires

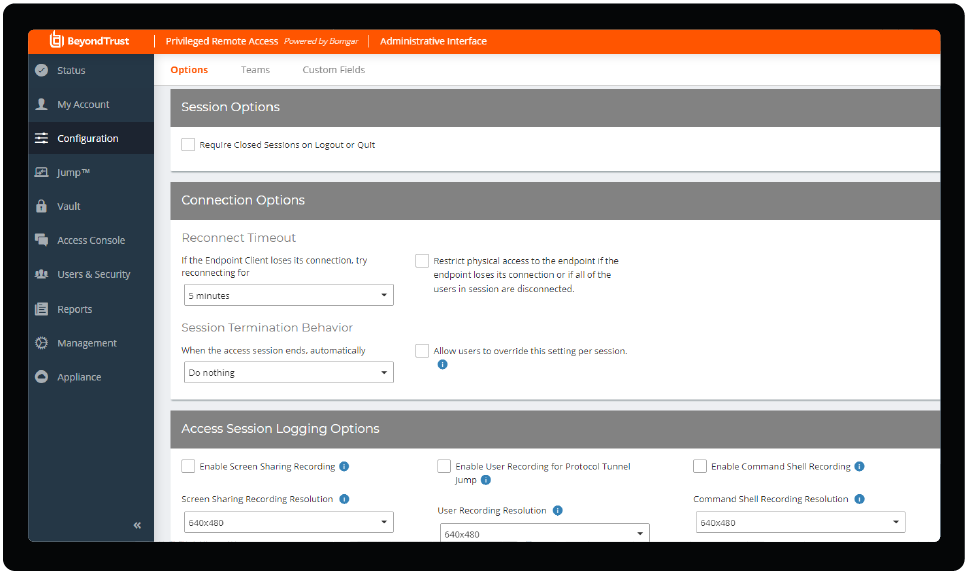

Mettez en place le principe du moindre privilège en n’accordant aux utilisateurs que le niveau d’accès dont ils ont besoin selon leurs rôles, missions etc. Définissez les systèmes auxquels les utilisateurs peuvent accéder, planifiez des temps d’accès limités et mettez en place des listes blanches/noires d’applications pour une approche complète de l’accès privilégié. Contrôlez et supervisez les sessions via un agent sécurisé ou en utilisant des protocoles standards pour RDP, VNC, web ou connexions SSH.

Comment l’appliance BeyondTrust fonctionne-t-elle ?