Cybersécurité

Sécuriser l'informatique d'entreprise à l'ère du Cloud et de l'I.A.

Solutions pour contrer les cybermenaces

MIEL a sélectionné pour vous les meilleures solutions pour adresser les problématiques de sécurité engendrées par la transformation numérique des entreprises en prenant en compte l'expansion de la surface d'attaque et la nature des nouvelles menaces de l'ère du Cloud et de l'I.A. :

Sécurité en entreprise : le Zero Trust

Qu'est-ce qu'une cyberattaque ?

C’est un acte offensif, malveillant, avec l’objectif de porter atteinte à un système d’information. L’attaquant peut vouloir voler des données, ou les corrompre, ou rendre inopérant le système lui-même. Les motivations peuvent être financières, idéologiques ou politiques. Dans l’ère du tout numérique, l’impact de telles attaques peut être immense. Leur gravité est toujours plus importante. Dans les organisations, l’enjeu est devenu tellement crucial que ce n’est plus seulement une affaire de direction informatique mais de gouvernance générale, et au-delà, de responsabilité des états.

La surface d'attaque ne cesse de s'étendre

Comme tout est numérisé aujourd’hui, on a accès à tout un tas d’informations dans des situations tout aussi diverses. Les données et les applications peuvent être dans un data center privé ou un cloud public, dans des services à la demande type SaaS ou sur des systèmes traditionnels voire anciens. L’appareil qui permet à l’utilisateur de travailler peut lui être personnel ou fourni par l’entreprise et peut se trouver dans les bureaux ou n’importe où ailleurs, dans un café, chez soi... Tous ces cas d’usages forment ce qu’on appelle la surface d’attaque. Et à mesure que les scénarios d’accès se multiplient pour bénéficier des avancées technologiques et assurer la productivité, la surface d’attaque grandit. Plus elle s’agrandit, plus grandes sont les chances d’être attaqué. Chaque cas d’usage devient un problème de cybersécurité à résoudre.

Les systèmes de sécurité IT en entreprise

Dans un premier temps, familiarisons-nous avec les termes et concepts qui définissent la cybersécurité.

-

NGFW (New Generation Firewall) : Système pare-feux informatique non plus basé sur le blocage de trafic défini mais capable de traiter tout le trafic de l'entreprise pour le déchiffrer, l'analyser, bloquer les nuisances, le rechiffrer et le délivrer à la vitesse du fil, sans dégradation de performance pour les utilisateurs. Plateforme de cybersécurité pouvant accueillir des services avancés de sécurité et intégrer des données de tiers pour enrichir les analyses.

-

SASE (Secure Access Service Edge) : Système qui apporte à la fois la connectivité, la sécurité homogène et l'expérience utilisateur optimisée partout pour les sites distants et le travail hybride. Selon la définition du Gartner, le SASE combine les services réseau et sécurité réseau, y compris dans le Cloud avec une solution unique en mode Cloud.

-

SIEM (Security Information Event Management) : un logiciel SIEM collecte et regroupe les données de log générées au niveau de l’ensemble de l’infrastructure IT de l’entreprise. Des systèmes et applications Cloud aux dispositifs liés aux réseaux et à la sécurité, tels que les pare-feu et les antivirus. Le logiciel identifie, catégorise et analyse ensuite les incidents et événements. Les analyses du SIEM génèrent et envoient des alertes, des tableaux de bord et des rapports en temps réel à plusieurs services critiques liés à l’activité et à la gestion de l’entreprise.

-

SOAR (Security Orchestration, Automation and Response) : cette technologie aide à coordonner, exécuter et automatiser les tâches entre les outils et les équipes sécurité dans une même plateforme. Selon le Gartner, elle doit opérer les 3 fonctions primaires que sont la gestion des menaces et des vulnérabilités, la réponse aux incidents et l'automatisation des opérations de sécurité.

-

XDR (eXtended Detection & Response) : c'est une extension de l'EDR (Endpoint Detection & Response) à toutes les sources de données susceptibles d'être attaquées. Selon Forrester, l'XDR unifie les capacités de détection, d'investigation, de réponse et de poursuite en temps réel développées au niveau du terminal avec les outils d'analyse réseau, de sécurité de l'e-mail, de gestion des accès & identités, de sécurité Cloud, etc. C'est une plateforme Cloud basée sur le big data et propice à l'automatisation.

-

NAC (Network Access Control) : c'est la capacité à découvrir, classifier, évaluer et contrôler chacun des appareils qui se connectent au réseau de l'entreprise. Le mot clé est visibilité complète et en temps réel. Et l'on pourra bloquer le trafic et mettre en quarantaine les objets inconnies et non approuvés.

-

UEBA (User & Entity Behavior Analytics) : c'est une technologie de cybersécurité innovante qui observe les comportements de chacun. Une fois que les algorithmes ont intégré les comportements normaux, ils peuvent comparer toute nouvelle action avec le comportement normal attendu. Tout ce qui semble inhabituel déclenche alors immédiatement une alerte.

-

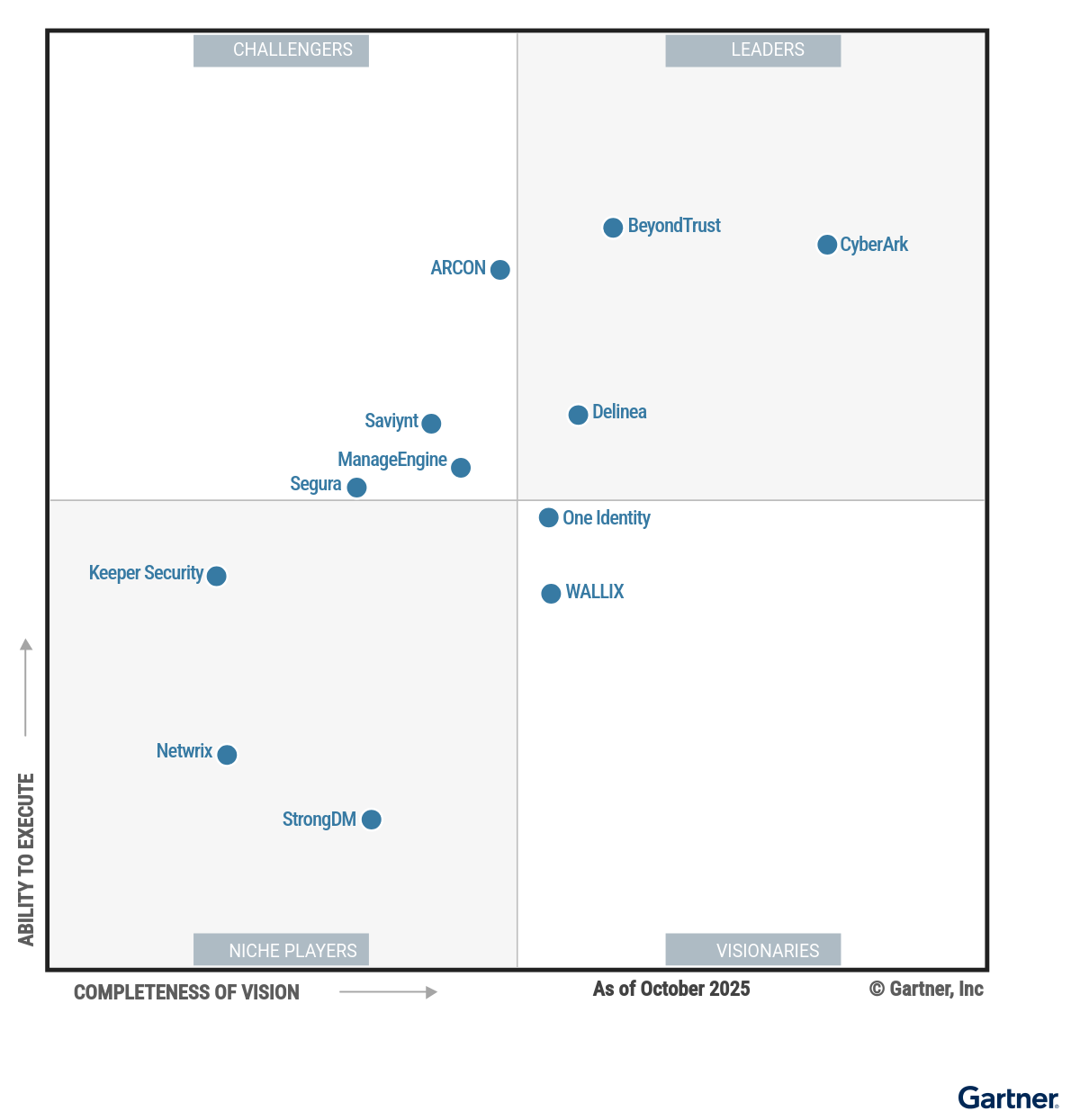

IAM (Identity & Access Management) : C'est un ensemble de fonctionnalités qui permet de définir les identités numériques des utilisateurs et des groupes dans les environnements IT, puis de leur attribuer des permissions. Au sein de cette politique de gestion des identités dans l'entreprise, le PAM (Privileged Access Management) permet de renforcer la sécurité des comptes à privilèges.

-

MFA (Multi-Factor Authentication) : méthode renforcée d'authentification des utilisateurs quand ils se connectent à une ressource, application, compte, VPN, etc. En plus d'un login et d'un mot de passe, l'utilisateur doit être doté d'au moins un facteur supplémentaire d'authentification (token dynamique, carte à puce, biométrie).

-

SecOps (ou DevSecOps) : Le DevOps, c’est le codage des applications dans le Cloud, les améliorations en continu étant instantanément disponibles pour la production. Et, de même que le DevOps réunit développeurs de logiciels et informaticiens chargés de l’exploitation, le SecOps (ou DevSecOps) est la méthode qui fait le lien entre les équipes de cybersécurité et d’exploitation.

-

SOC (Security Operations Center) : Il va rassembler toutes les technologies, tous les processus, toutes les personnes qui doivent détecter et répondre aux incidents et ainsi parer les cyberattaques en temps réel.

SOC privé ou managé

Toutes les briques de cybersécurité explicitées plus haut peuvent être assemblées, interconnectées, les données des unes pouvant déclencher les actions des autres. En introduisant de l'intelligence artificielle pour orchestrer tout cela, l'on peut obtenir un système quasi autonome de protection de notre système d'information. Reste qu'à l'instar du pilote automatique d'un avion, on a tout-de-même besoin d'un pilote et d'une tour de contrôle pour superviser, intervenir, arbitrer, savoir.

L'entreprise doit constituer un centre des opérations de cybersécurité (SOC) et une équipe pour le conduire. A défaut de pouvoir gérer cette complexité en interne, beaucoup chercheront à recourir aux services d'un tiers, aux ressources spécialisées et mutualisées. Nombre d'ESN spécialisées dans la cybersécurité montent ou ont monté ces SOC auxquels les entreprises vont confier le monitoring de la sécurité de leur système d'information.

L'approche zéro confiance

Comment se protéger ? Réponse : c’est compliqué. On ne peut appréhender l’ensemble des problèmes générés. La solution serait de voir et de contrôler tout, tout le temps. Mais c’est un vœu pieu. C’est impossible. La cybersécurité, c’est la prise en main du risque. Mettre en place des solutions de cybersécurité, c’est s’attacher à diminuer les risques.

L’approche la plus pertinente pour faire face aux enjeux que l’on vient de décrire, c’est l’approche dite « Zero Trust ». C’est-à-dire que je ne vais faire confiance à rien ni à personne. Toute action dans le système d’information doit avoir été reconnue comme légitime avant sa réalisation. Alors que le concept de sécurité suppose une mise à l’abri, en sureté, la cybersécurité, avec l’approche Zero Trust, consiste à ne se sentir jamais à l’abri des dangers. La confiance implicite qu’on accorde doit dès lors être la plus faible possible.

Détecter et répondre

La cybersécurité exige une vigilance de chaque instant et l’exploitation ultra-rapide des renseignements portés à notre connaissance. Qui va pouvoir surveiller en permanence le système d’information dans toute sa complexité actuelle ? On a vu qu'il fallait monter un SOC. Un Security Operations Center. Il va rassembler toutes les technologies, tous les processus, toutes les personnes qui doivent détecter et répondre aux incidents et ainsi parer les cyberattaques en temps réel.

"Détecter et répondre", c’est le principe fondamental et finalement basique de la cybersécurité. On nous attaque ? Cela va forcément se traduire par une anomalie quelque part dans un système. Cette anomalie, cet incident, il faut qu’on le détecte, qu’on le comprenne et qu’on prenne les contre-mesures adéquates dans les plus brefs délais.

La première cible des attaquants, le maillon faible qu’ils cherchent à détourner, c’est le poste de l’utilisateur, le « endpoint ». C’est pourquoi c’est le composant EDR (Endpoint Detection & Response) de la cybersécurité qui devra assurer cette vigilance. Mais le principe s’applique tout-à-fait aux autres nœuds stratégiques du S.I, les switchs qui composent les réseaux, les clouds, etc. On trouvera donc des solutions XDR pour « eXtended Detection & Response » pour une analyse plus globale et de la détection étendue.

Sécuriser l'accès partout

Avec l’avènement du Cloud notamment, l’ensemble à sécuriser s’est considérablement étendu. On est passé très vite d’un monde où un utilisateur sur un site donné se connectait à une application dans un data center privé, à celui où l’utilisateur peut se trouver n’importe où, chez lui, au bureau, dans un café, un train, un hôtel et l’application de même, sur un serveur au bureau, dans un cloud privé ou un cloud public ! Le composant de cybersécurité qui va couvrir la protection de l’accès d’un utilisateur où qu’il soit vers une application où qu’elle soit est le SASE : Secure Access Service Edge. On va sécuriser le réseau et les applications et tous les points qui permettent d’accéder à cette application.

Les scénarios se multiplient et deux points faibles attirent la vigilance : les objets connectés et... les êtres humains. Comme on l’a dit, tout est numérisé et l’informatique industrielle fusionne avec le S.I global de l’entreprise. On parle de Système de Contrôle et d’Acquisition de Données (SCADA) et d’OT. Au-delà, tous les objets maintenant connectés (IoT) doivent être connus et considérés comme un point d’entrée potentiel pour une attaque : automates, machines, caméras, imprimantes, tablettes diverses, etc. D’où l’importance de voir et savoir ce qui se connecte à notre S.I.

Et le maillon ultime est l’utilisateur. Le facteur humain. Hautement faillible. Beaucoup de cyberattaques commencent par de l’ingénierie sociale et de l’usurpation d’identité. L’utilisateur privilégie naturellement la rapidité et la productivité au détriment de la sécurité. La surveillance des principaux outils de productivité comme l’e-mail (contre le phishing) et l’analyse des conditions de connexion de l’utilisateurs et de ses privilèges une fois connecté doit être une priorité. Tout comportement inhabituel doit immédiatement alerter le SOC.

Sécuriser le DevOps

Grâce à la puissance et l’agilité du Cloud computing, une révolution a eu lieu au niveau des applications. Tout est numérisé, ou presque. Dans les entreprises, cela s’est traduit par une nouvelle manière de développer et de mettre à disposition les applications métier. Sans plus interrompre la production, les services applicatifs sont améliorés en continu et ils doivent immédiatement répondre à n’importe quelle demande. La puissance et la méthodologie apportées par le Cloud permet des changements applicatifs en temps réel, des tests et des mises à disposition pendant que les gens travaillent. Le DevOps, c’est le codage des applications dans le Cloud, ces dernières étant instantanément disponibles pour la production. Et, de même que le DevOps réunit développeurs de logiciels et informaticiens chargés de l’exploitation, le SecOps (ou DevSecOps) est la méthode qui fait le lien entre les équipes de cybersécurité et d’exploitation.

Plateforme de cybersécurité : 6 principes

En matière de cybersécurité, on a vu qu’il était impossible désormais de regarder chaque problème ponctuellement pour essayer de le résoudre. On a défini l’approche Zero Trust qui découle de l’impossibilité d’accumuler les rustines, de faire la course avec les cyberattaques. Ce qu’il faut, c’est considérer le comportement du système d’information dans sa globalité et, tant que faire se peut, d’arriver à suivre le rythme de l’innovation technologique des menaces comme des solutions. De fait, l’approche Zero Trust impose une autre approche, celle d’une « plateforme » de cybersécurité.

Les meilleurs constructeurs ont fait évoluer le concept de pare-feu (firewall) qui protégeait l’enceinte hermétique du réseau informatique à ses débuts. Débordé de tous côtés par l’ouverture très rapide des S.I avec l’avènement de la mobilité et du Cloud, on a évolué vers le firewall de nouvelle génération (NGFW) sous l’impulsion du fabricant génial qu’est Palo Alto Networks pour s’intéresser au endpoint, au machine-learning, à l’intelligence artificielle et à l’intelligence collective. Le but : couvrir la sécurité du réseau, des endpoints et du Cloud avec une plateforme. Puis le centre de gravité de cette plateforme s’est déplacé vers l’analyse des données.

6 principes président désormais à une plateforme de cybersécurité efficace :

-

La visibilité : voir toute l’activité pour déterminer ce qui est voulu de ce qui ne l’est pas

-

La Threat Intelligence : Analyser et classifier tout élément en fonction de son risque et de son impact

-

La détection : révéler tout événement indésirable dans chaque environnement

-

L’intégration : Collaborer avec l’écosystème pour améliorer l’efficacité de chaque solution

-

L’automatisation : Agir instantanément par l’optimisation des processus, aller vers une autonomie du système de cybersécurité

-

La prévention : Bloquer toute malveillance avant qu’elle ne se propage et ne cause des dégâts. On doit diminuer la surface d’attaque et empêcher la propagation en cas d’infiltration avérée

Data : PCA, PRA, sauvegarde et récupération

Avec l’avènement du Cloud notamment, l’ensemble à sécuriser s’est considérablement étendu. On est passé très vite d’un monde où un utilisateur sur un site donné se connectait à une application dans un data center privé, à celui où l’utilisateur peut se trouver n’importe où, chez lui, au bureau, dans un café, un train, un hôtel et l’application de même, sur un serveur au bureau, dans un cloud privé ou un cloud public ! Le composant de cybersécurité qui va couvrir la protection de l’accès d’un utilisateur où qu’il soit vers une application où qu’elle soit est le SASE : Secure Access Service Edge. On va sécuriser le réseau et les applications et tous les points qui permettent d’accéder à cette application.

Les scénarios se multiplient et deux points faibles attirent la vigilance : les objets connectés et... les êtres humains. Comme on l’a dit, tout est numérisé et l’informatique industrielle fusionne avec le S.I global de l’entreprise. On parle de Système de Contrôle et d’Acquisition de Données (SCADA) et d’OT. Au-delà, tous les objets maintenant connectés (IoT) doivent être connus et considérés comme un point d’entrée potentiel pour une attaque : automates, machines, caméras, imprimantes, tablettes diverses, etc. D’où l’importance de voir et savoir ce qui se connecte à notre S.I.

Et le maillon ultime est l’utilisateur. Le facteur humain. Hautement faillible. Beaucoup de cyberattaques commencent par de l’ingénierie sociale et de l’usurpation d’identité. L’utilisateur privilégie naturellement la rapidité et la productivité au détriment de la sécurité. La surveillance des principaux outils de productivité comme l’e-mail (contre le phishing) et l’analyse des conditions de connexion de l’utilisateurs et de ses privilèges une fois connecté doit être une priorité. Tout comportement inhabituel doit immédiatement alerter le SOC.

Nos articles Cybersécurité

-

Nouvelle formation disponible chez Miel : Prisma Access Browser de Palo Alto NetworksNous avons le plaisir d’annoncer que nous sommes désormais officiellement habilités à délivrer la nouvelle formation Prisma Access Browser (Prisma Browser) de Palo Alto Networks. Une...Lire l'article

Nouvelle formation disponible chez Miel : Prisma Access Browser de Palo Alto NetworksNous avons le plaisir d’annoncer que nous sommes désormais officiellement habilités à délivrer la nouvelle formation Prisma Access Browser (Prisma Browser) de Palo Alto Networks. Une...Lire l'article -

BeyondTrust nommé Leader dans le Magic Quadrant™ 2025 de Gartner® pour le PAMBeyondTrust est reconnu comme Leader dans le Magic Quadrant™ de Gartner® pour la gestion des accès privilégiés (PAM) pour la septième année consécutive.Lire l'article

BeyondTrust nommé Leader dans le Magic Quadrant™ 2025 de Gartner® pour le PAMBeyondTrust est reconnu comme Leader dans le Magic Quadrant™ de Gartner® pour la gestion des accès privilégiés (PAM) pour la septième année consécutive.Lire l'article

Ressources Cybersécurité

-

Détection et réponse : briser les silos de sécurité. Palo Alto Networks Cortex XDR

Lire le livre blanc -

Découvrez

nos autres pôles produits

Gestion des données

Bureau virtuel

Equipements réseau

Contactez-nous

Horaires d'ouverture :

9h-12h15 et 14h-18h CET

Du lundi au vendredi

Appelez le

+33 1 60 19 34 52