Illumio Endpoint

Beaucoup d'employés dispose d'un ordinateur portable et sont toujours plus connectés. Une attaque de ransomware ou autre malware sur un seul endpoint peut se propager latéralement à des centaines ou milliers d'autres endpoint en un rien de temps. La réponse doit commencer avant même la détection : Illumio Endpoint étend le Zero Trust au endpoint pour contenir toute menace.

- Protection accrue contre les malwares :

Contention préventive pour accroitre la résilience aux attaques et renforcer les sécurités endpoint déjà en place. - Zero Trust, zero risque :

N'autoriser que les bonnes applications critiques est simple -aucun besoin de lourdes GPOs ou de règles firewall écrite à la main. - Empreinte minuscule :

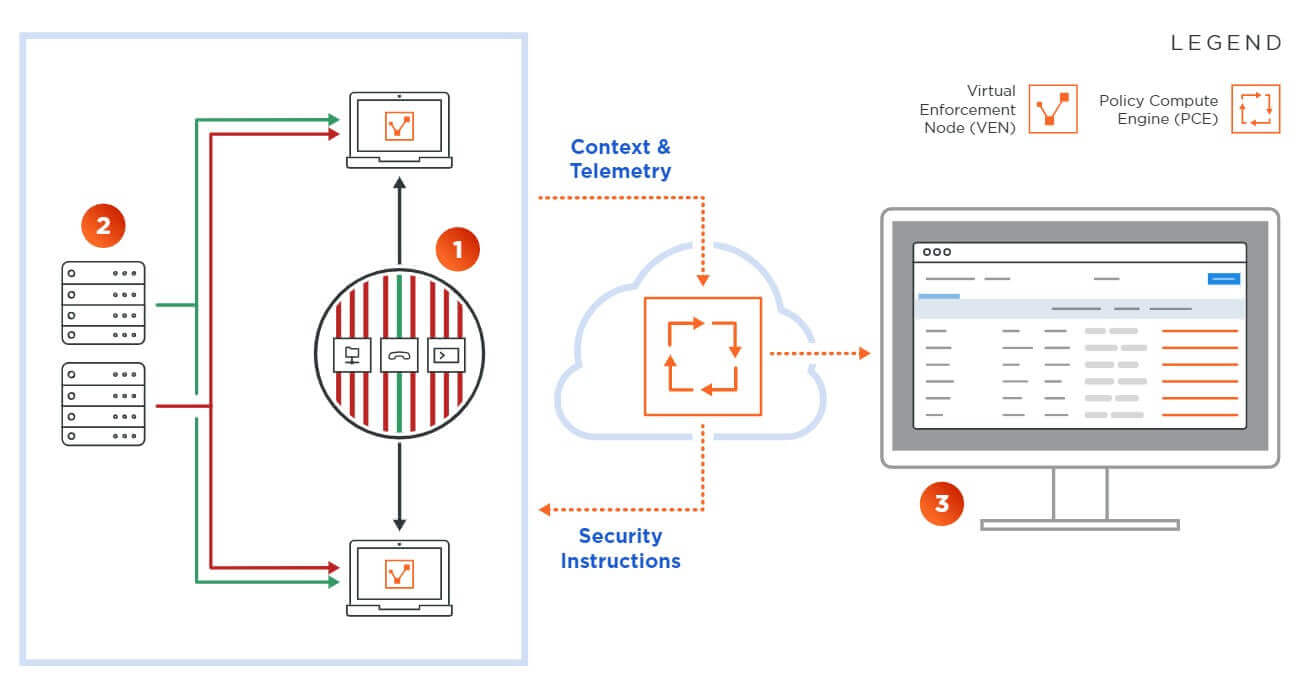

L'agent (Virtual Enforcement Node) ne nuit pas à l'hôte ; le endpoint ne ralentit pas. - Intégration facile avec CrowdStrike :

Les clients CrowdStrike peuvent activer Illumio Ednpoint à travers leur agent Falcon existant.

Téléchargez la datasheet en anglais

Stopper la propagation d'un ransomware dès le premier endpoint

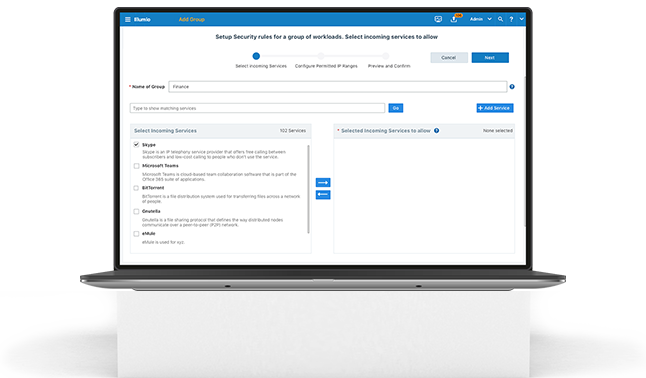

Illumio Endpoint commence par la création d'une politique de liste blanche automatisée et sans risque. Une fois cette stratégie en place, les règles sont appliquées en permanence où qu'aille le endpoint -sur le réseau ou en-dehors. L'application est non seulement rapide mais également invisible pour les utilisateurs. Cela ne nuit en rien aux performances système et évite la génération de tickets de support.

Illumio Endpoint bloque toutes les communications réseau superflues du endpoint, diminuant ainsi significativement le risque de propagation latérale des ransomwares et autres malwares au sein d'un environnement. Dans les faits, Illumio Endpoint segmente les ordinateurs des employés sans toucher au réseau. Finis les coûts et les maux de tête liés au déploiement de solutions NAC pour la segmentation.

Pour cela, Illumio programme le système du firewall déjà en place pour appliquer les règles : pas de prélèvement sur le endpoint, que ce soit en matière de CPU, de mémoire ou de performance réseau.

Une approche en 3 étapes pour stopper les communications réseau inutiles : Définition des services autorisés / Paramétrage fin pour les applications personnalisées / Exécution en mode test pour s'assurer que la règle est correcte, puis activation et supervision du trafic bloqué