Horizon3.ai

Plateforme de pentesting autonome pour mettre en place une boucle continue qui trouve, répare et vérifie les faiblesses dans votre réseau.

NodeZero® trouve et répare les faiblesses dans la cybersécurité

La plateforme NodeZero permet aux professionnels de l'IT de réduire le risque de sécurité en trouvant de manière autonome les faiblesses exploitables dans le réseau, en fournissant des conseils détaillés sur la manière de les prioriser et de les corriger, et en aidant à vérifier immédiatement que les correctifs sont efficaces.

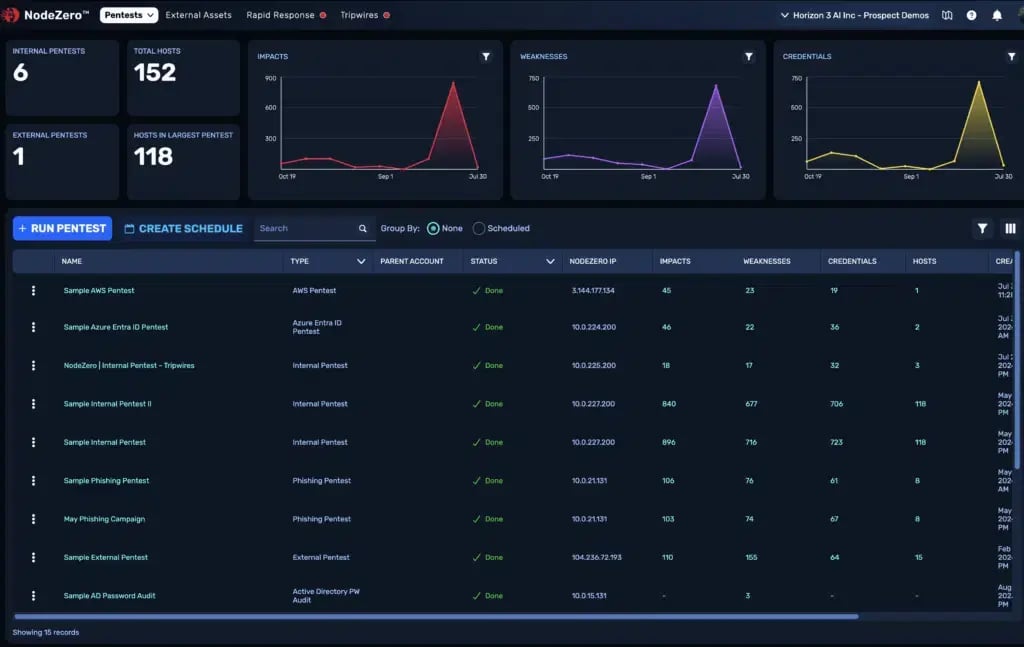

Améliorez continuellement l'efficacité de la cybersécurité avec des déploiements continus, illimités et orchestrés. On peut planifier et exécuter autant de tests d'intrusion que l'on le souhaite quelle que soit la taille des réseaux et exécuter plusieurs opérations en même temps.

Identifier les risques les plus critiques, corriger ce qui est le plus important

Découvrez les angles morts de la posture de sécurité qui vont au-delà des vulnérabilités connues et patchables, telles que les identifiants facilement piratables, les données exposées, les mauvaises configurations, les contrôles de sécurité insuffisants et les politiques faibles.

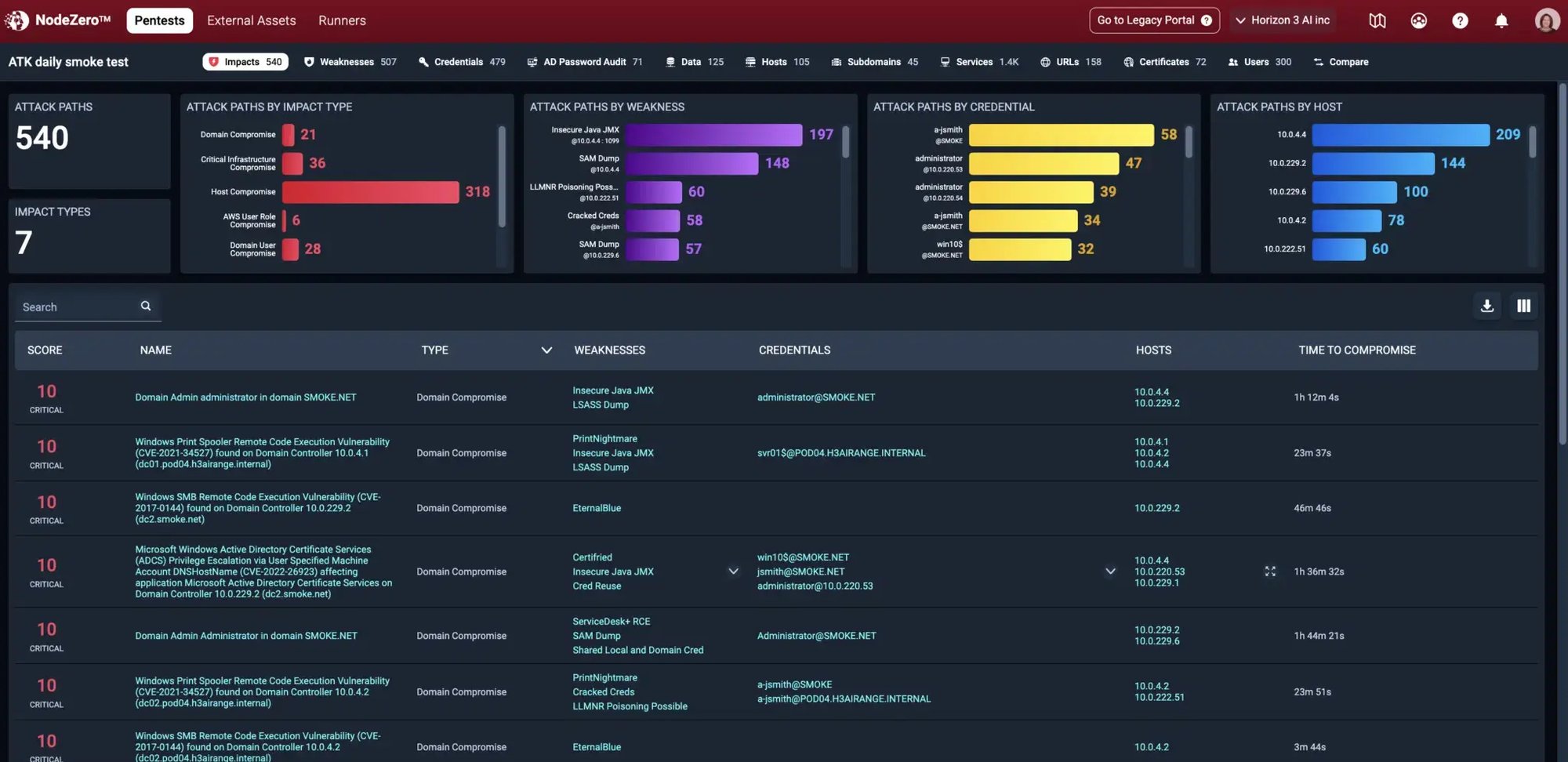

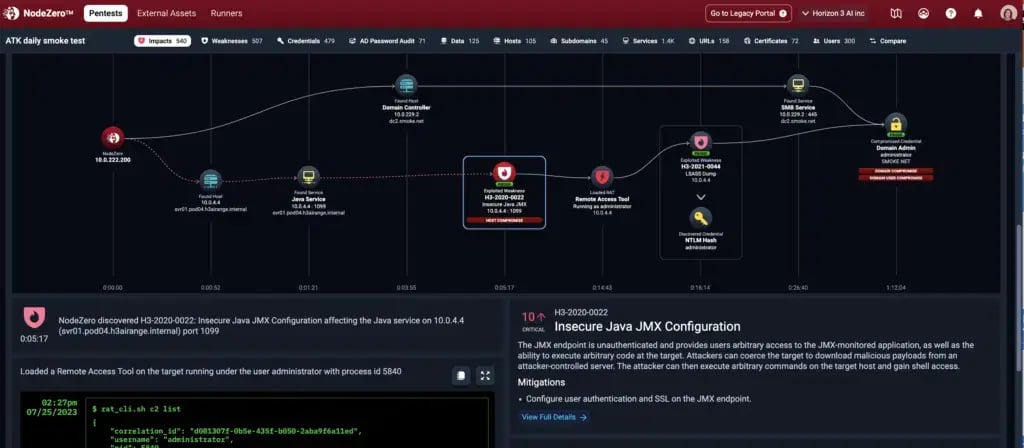

NodeZero explore le réseau, suit, s'il en trouve, une chaine de faiblesses comme le ferait un attaquant, puis les exploite sans faire de dommage. On obtient une visibilité complète sur la progression du test d'intrusion et sur les exploits en cours d'exécution dans une vue en temps réel.

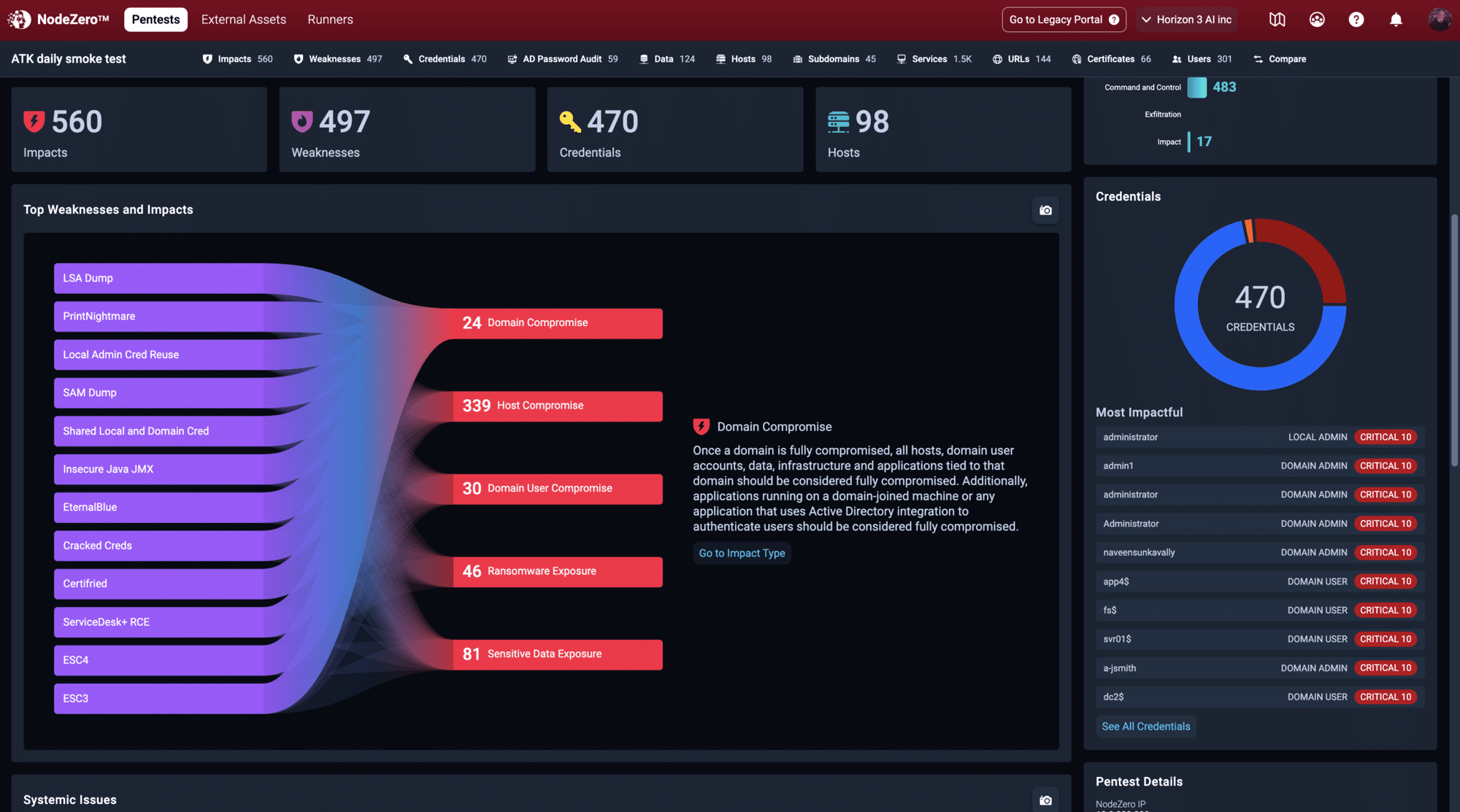

Lorsque le test est terminé, les résultats sont priorisés pour une action immédiate. Le tableau de bord révèle les faiblesses critiques, leur impact sur l'organisation et fournit des conseils détaillés de remédiation pour les traiter au niveau des systèmes et des utilisateurs.

Fig. 1. La plateforme NodeZero priorise les chemins d'attaque ayant le plus grand impact sur l'organisation, afin que l'on sache quoi corriger en premier.

Comprendre le chemin, la preuve et l'impact

On obtient une visibilité claire sur les chemins d'attaque prouvés, des résumés étape par étape de chaque chemin, et une compréhension claire de leur impact sur l'organisation.

Fig. 2. - NodeZero fournit la preuve de l'exploit, son impact sur l'organisation et des recommandations de remédiation.

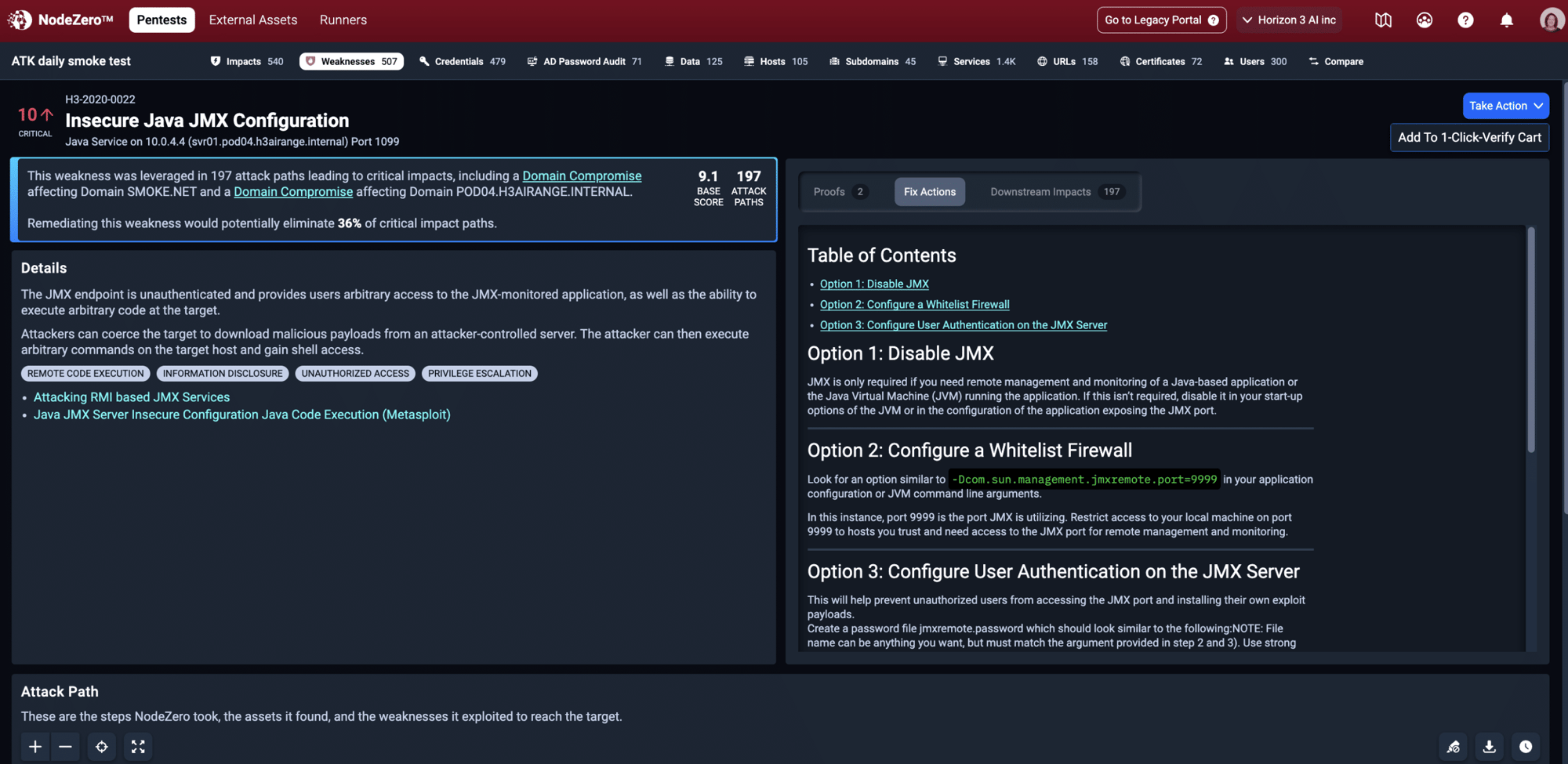

Bénéficiez de recommandations détaillées, puis vérifiez rapidement que les corrections ont fonctionné

L'équipe IT gagnera du temps en utilisant les conseils de remédiation détaillés pour chaque faiblesse identifiée et un rapport complet d'Actions de Correction pour référence. La plateforme met en évidence les problèmes systémiques où un seul changement peut corriger de nombreux problèmes en même temps. Dans l'image ci-contre, les conseils suggèrent que simplement corriger la configuration JAVA JMX non sécurisée pourrait éliminer 36 % des chemins critiques identifiés.

Une fois que les remédiations sont terminées, il est facile de faire une vérification rapide pour s'assurer que les corrections sont efficaces.

Fig. 3. - NodeZero vous guide tout au long du processus de remédiation et simplifie la vérification de vos corrections.

Améliorez les compétences des équipes IT

NodeZero améliore les capacités des membres de l'équipe de cybersécurité et/ou IT, quel que soit leur niveau d'expertise, et aide à mesurer les améliorations au fil du temps.

Commencez par traiter les impacts les plus critiques à un niveau systémique pour une meilleure efficacité et mettez en place une boucle continue de recherche, de correction et de vérification pour défendre proactivement l'organisation.

Comment fonctionne NodeZero

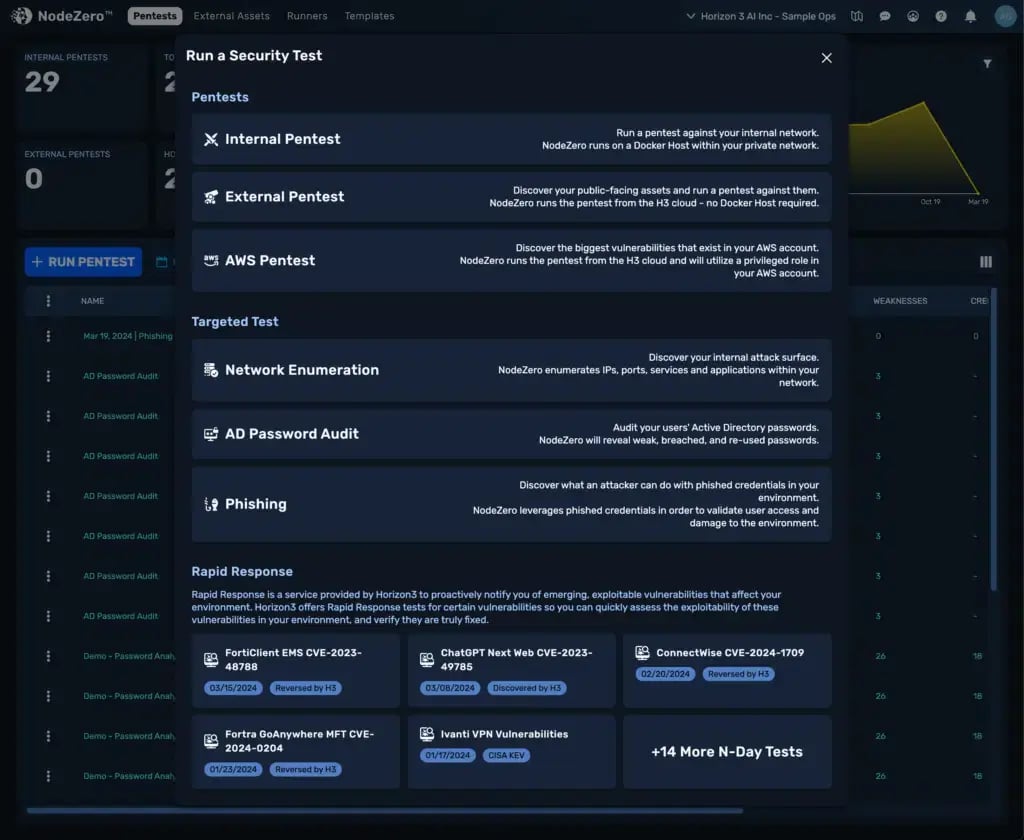

1. Prêt à démarrer en quelques minutes

Pour une vérification continue de votre posture de sécurité : créez un compte. Choisissez parmi une variété d'opérations : tests d'intrusion autonomes internes, audits de mots de passe, et plus encore. Testez en toute sécurité depuis n'importe quel réseau, avec ou sans identifiants.

2. Configurer rapidement un host

Les tests internes sont exécutés à partir d'un hôte Docker gratuit ou d'un appareil de virtualisation ouvert (OVA) que vous pouvez configurer en quelques minutes ; il suffit de copier et coller le script d'exécution dans celui-ci.

Les tests externes sont automatisés à partir du cloud Horizon3.ai. Planifiez les tests à exécuter sans configuration.

3. Lancer le Test

Utilisez les paramètres par défaut conçus pour une exécution sûre, personnalisez avec le Renseignement d'Origine Source Ouverte (OSINT), choisissez les types d'exploitation, et plus encore.

Horizon3.ai configure des ressources dédiées et éphémères — une architecture à usage unique — pour votre test dans un réseau privé virtuel isolé.

4. NodeZero s'exécute de manière autonome

NodeZero navigue à travers votre réseau sans scripts. Il exploite les faiblesses en fonction de ses découvertes, tout comme le feraient des attaquants, enchaînant les faiblesses pour démontrer des impacts bien au-delà des CVEs. Utilisez la Vue en Temps Réel pour surveiller l'état de votre test et ses résultats significatifs.

6. Comprendre l'Impact

Les impacts prioritaires vous montrent quoi corriger en premier et comment le faire de la manière la plus efficace. Voyez les chemins d'attaque diagrammés, des preuves claires d'exploitation réussie, une vérification de correction simplifiée, et des rapports détaillés qui démontrent vos progrès avec votre direction et les auditeurs.

Les opérations clés pour évaluer et valider votre posture de sécurité

Pentesting interne

Pentesting externe

Pentesting Kubernetes

Pentesting Cloud

NodeZero Tripwires™

NodeZero Insights

Test d'impact phishing

Contactez-nous

Horaires d'ouverture :

9h-12h15 et 14h-18h CET

Du lundi au vendredi

Appelez le

+33 1 60 19 34 52