BeyondTrust | Protégez les Endpoints contre les ransomwares

Article écrit par

M.K

BeyondTrust rend votre environnement inhospitalier aux ransomwares et autres logiciels malveillants, réduisant considérablement la surface de menace et les taux d'infection.

- Verrouillez l'accès à distance et éliminez l'utilisation risquée de RDP, VNC et VPN.

- Empêchez les mouvements latéraux et stoppez les infections dans leur élan.

- Protégez les applications de confiance contre les ransomwares sans fichier.

BeyondTrust Cyber Defense pour les ransomwares

La plateforme BeyondTrust Privileged Access Management (PAM) est composée de trois solutions intégrées : Secure Remote Access, Endpoint Privilege Management, et Privileged Password Management.

Nos solutions offrent une protection frontale et préventive contre les vecteurs d'attaque les plus courants des ransomwares et des logiciels malveillants, notamment les voies d'accès à distance non sécurisées et l'accès privilégié, tout en contribuant à prévenir ou à atténuer les cas limites sophistiqués qui tirent parti de l'ingénierie sociale, des macros et d'autres vulnérabilités. Défendez votre entreprise contre les menaces de ransomware côté client et côté serveur dans les environnements sur site et en cloud.

Verrouillez l'accès à distance et éliminez l'utilisation risquée de RDP, VNC et VPN.

Éliminez les portes dérobées et les accès non restreints.

BeyondTrust Secure Remote Access permet aux entreprises de verrouiller l'accès à distance et d'étendre les meilleures pratiques de gestion des accès privilégiés au-delà du périmètre aux fournisseurs, aux employés distants et aux bureaux de service.

- Gère et audite l'accès privilégié à distance des fournisseurs et des employés sans avoir besoin d'une solution VPN dédiée.

- Exige que toutes les connexions passent par une voie d'accès unique afin de limiter les ports exposés à Internet et de réduire la surface d'attaque.

- Met en place un accès granulaire, basé sur les rôles, à des systèmes spécifiques avec des paramètres de session définis, éliminant ainsi les accès privilégiés inappropriés.

- Injection automatique d'informations d'identification sécurisées et gérées pour lancer des sessions d'accès à distance, sans exposer les informations d'identification à l'utilisateur final.

- Contrôle, surveille, gère et audite étroitement chaque session à distance, avec la possibilité d'identifier et de suspendre ou de mettre fin aux sessions suspectes en temps réel.

BeyondTrust vous permet de verrouiller les voies d'accès à distance et de gérer chaque session privilégiée.

"Les rançongiciels ne sont pas magiques : ils ne peuvent fonctionner qu'avec les privilèges de l'utilisateur ou de l'application qui les lance. C'est là que réside sa faiblesse, et notre chance d'utiliser des outils pour le contenir avant qu'il ne se déclenche."

G.Mark Hardy, CISSP, CISA Président, National Security Corporation

Arrêter les mouvements latéraux, empêcher les attaques de ransomware de débarquer et de s'étendre

Protect Endpoints from Ransomware, Malware, and Zero Day Attacks | BeyondTrust

Protect Endpoints from Ransomware, Malware, and Zero Day Attacks | BeyondTrust

Protégez les ordinateurs de bureau, les serveurs, l'IoT et les autres appareils.

BeyondTrust Endpoint Privilege Management est reconnu par les analystes comme la meilleure solution du secteur pour l'élévation et la délégation des privilèges ainsi que le contrôle des applications. La solution gère et sécurise les privilèges sur tous les types d'Endpoints : Windows, Mac, Unix, Linux, ordinateurs de bureau, serveurs, IoT, ICS, SCADA, etc.

- Prévenir et atténuer les attaques de ransomware, de malware, de phishing et autres en supprimant les droits d'administration nécessaires à l'exécution du ransomware et en appliquant le principe du moindre privilège pour les utilisateurs informatiques et non informatiques.

- Activez des modèles d'accès juste-à-temps, en minimisant les privilèges permanents et la fenêtre de temps pendant laquelle les privilèges peuvent être utilisés ou mal utilisés.

- Appliquer des règles d'application des privilèges aux navigateurs Web, aux applications bureautiques, aux lecteurs de documents, etc. afin de bloquer le principal point d'entrée des attaquants et l'exécution des processus enfants.

- Limiter la propagation des payloads de ransomware qui parviennent à s'implanter en éliminant les voies d'accès latérales et en réduisant la possibilité d'élever les privilèges dans d'autres applications.

Protégez les applications de confiance contre les rançongiciels sans fichier et les menaces de type "Zero Day".

Maîtriser l'informatique fantôme en sécurisant et en contrôlant les applications

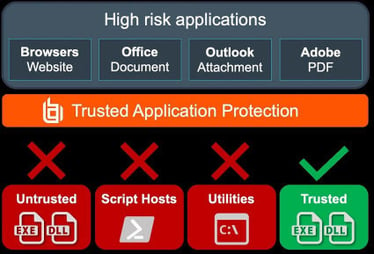

Si les ransomwares sont généralement diffusés par des programmes non autorisés, certaines souches exploitent des applications et des macros légitimes, telles que Microsoft Office, Adobe et PowerShell. BeyondTrust Endpoint Privilege Management arrête les ransomwares et les attaques sans fichier (vivant du terrain) à la source en protégeant l'exécution parasite de ces applications.

- Exerce un contrôle avancé des applications qui va au-delà des listes d'autorisation et des listes de blocage pour garantir que seuls les applications et processus autorisés peuvent exécuter ou appeler d'autres applications.

- Bloque les codes malveillants à la source - pièces jointes, liens d'hameçonnage, sites Web compromis et chargements de DLL non fiables - pour empêcher les payloads des ransomwares.

- Empêche les documents infectés d'exploiter les moteurs de script et les utilitaires exploitables.

- Défense contre les logiciels malveillants sans fichier grâce à la protection des applications de confiance.

Gérer et sécuriser les informations d'identification privilégiées

Éliminez ou atténuez le piratage et la réutilisation des mots de passe, le " Pass-the-Hash " et les autres vecteurs d'attaque basés sur les informations d'identification.

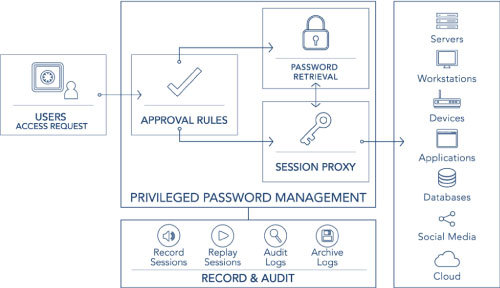

Les informations d'identification compromises jouent un rôle dans presque tous les incidents de sécurité informatique - les rançongiciels ne font pas exception. C'est pourquoi il est essentiel de sécuriser les informations d'identification privilégiées avec une solution de gestion des mots de passe privilégiés d'entreprise. BeyondTrust Privileged Password Management :

- Découvre, intègre, gère, fait tourner et audite les comptes et les informations d'identification privilégiés.

- Élimine les informations d'identification intégrées et par défaut dans les scripts et les applications utilisés pour l'automatisation et associés aux identités des machines.

- Application cohérente d'une politique de mots de passe forts pour les humains et les machines afin de protéger votre organisation contre les attaques par réutilisation de mots de passe et autres exploitations de mots de passe.

- Gestion des sessions en enregistrant les sessions interactives à des fins de lecture ultérieure, de formation et d'identification des activités inappropriées.

- Permet un accès juste-à-temps aux comptes privilégiés pour éliminer les privilèges permanents et les comptes privilégiés toujours actifs.

Articles similaires

Cortex XSOAR, la première plateforme étendue d’orchestration, d’automatisation et de réponse de sécurité incluant nativement la gestion de Threat...

Lire l'article

MIEL est distributeur à valeur ajoutée de nouvelles technologies pour l'informatique des entreprises depuis 1985. Autour des solutions toujours à la...

Lire l'article

Traduit de l'anglais par MIEL. Lire l'article original de Calvin Hsu de Citrix : ...

Lire l'article