Appelons un chat un chat. Si vous êtes dans les opérations IT ou le SecOps, il y a de grandes chances que votre job vienne de se compliquer considérablement. Du jour au lendemain, vous êtes passé d'assurer performance, disponibilité et sécurité pour des employés dans des bureaux à essayer de faire la même chose mais pour une vaste population d'utilisateurs bloqués chez eux.

Traduit de l'article de Tyson Supasatit sur le blog de ExtraHop

On ne va pas vous faire de fausses promesses avec un remède miracle car il n'y en a pas. Mais chez ExtraHop, nous travaillons avec beaucoup d'organisations comme la vôtre qui font face à un énorme défi juste maintenant, et nous proposons de partager les solutions trouvées par nos clients.

Cet article passera en revue les implications en termes de performance et de sécurité de cette bascule ultra-rapide sur l'infrastructure IT, ses impacts sur l'humain et comment la collaboration entre les équipes et le partage de données peut soulager la charge.

Les défis en termes de performance et comment les adresser

L'augmentation brutale du nombre d'employés travaillant de chez eux met une soudaine pression sur l'infrastructure d'accès distant ainsi que sur le help desk et les équipes informatiques dans leur ensemble.

Tenez-vous prêt pour du "ghost in the machine" (dualisme). Tous les tickets tagués "Citrix", "VMware" ou "Cisco" seront routés vers l'équipe gérant l'accès distant. Pourtant, ces systèmes sont incroyablement complexes, avec de nombreuses dépendances -comme les contrôleurs de domaine et les serveurs de profils- et ceux qui gèrent l'accès distant n'auront sans doute pas toute la visibilité ni l'expertise pour faire le bon diagnostic.

Dans ces cas-là, une visibilité sur toute la chaine de livraison est un avantage déterminant. Gardons en mémoire que beaucoup de problèmes de VPN vont se manifester à la couche transport, souvent sous la forme de retransmissions expirées et des mesures zero window, tandis que les problèmes induits au niveau des applications et des ressources apparaitront dans les analyses de la couche 7. Regardez les vidéos de Josh Snow sur l'utilisation de ExtraHop pour superviser le VPN (How to set up VPN monitoring dashboard) et les métriques TCP des accès distants (How to monitor remote connections with TCP metrics).

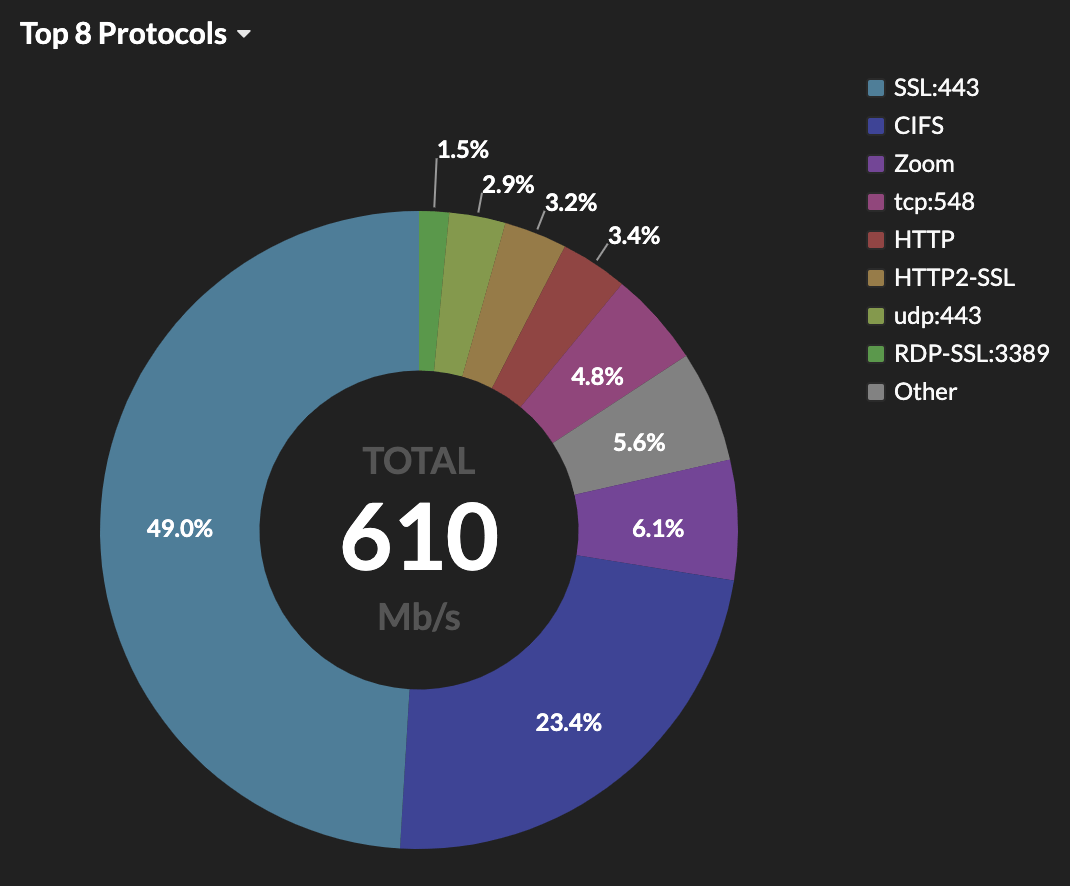

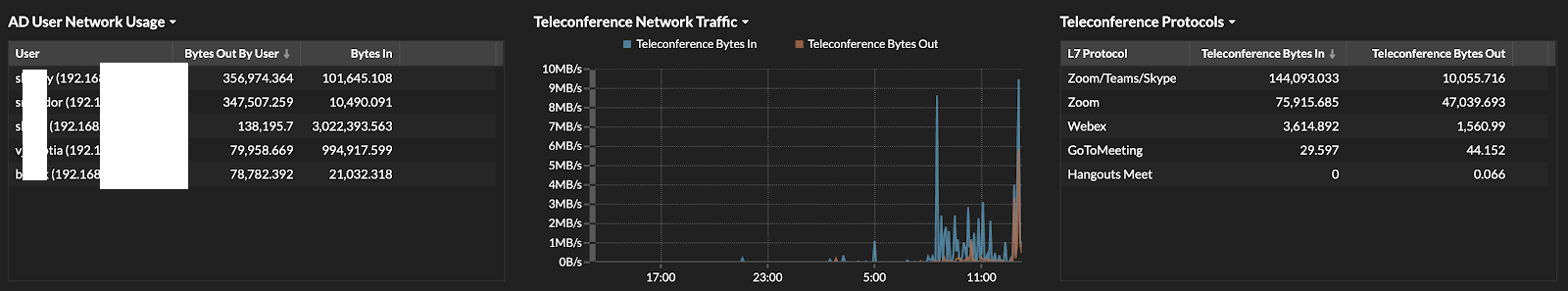

Extrait d'un tableau de bord pour superviser l'activité VPN chez un client ExtraHop

Mesurer l'utilisation. Il se peut qu'on manque de la bande passante nécessaire pour tenir la charge de l'utilisation distante induite. Superviser les goulets d'étranglement au niveau des passerelles est essentiel pour déterminer s'il faut augmenter les tuyaux. Il faut non seulement s'assurer que les utilisateurs auront accès à leurs applications et ressources dans les meilleures conditions mais il faut également pouvoir mesurer le succès de l'entreprise (ou son échec) à fournir cet accès.

D'une part, démontrer comment des ressources inadéquates conduisent à des dégradations de la performance permettra de débloquer des fonds ; et d'autre part, si tout va bien, mesurer ainsi l'utilisation de l'accès distant aidera la direction à comprendre la valeur qu'apporte l'IT à l'activité de l'entreprise. Et la direction sera certainement rassurée en voyant que les gens travaillent effectivement en période de confinement.

Extrait d'un tableau de bord pour superviser l'activité VPN chez un client ExtraHop

Les défis de sécurité et comment y répondre

La performance n'est cependant pas le seul défi. Les implications en termes de sécurité de cette soudaine bascule, si elles n'apparaissent pas forcément immédiatement, risquent de se manifester rapidement.

Beaucoup de télétravailleurs ne se sont pas vus dotés de portables d'entreprise, un point sous-estimé par nombre d'organisations qui ont autorisé leurs employés à emporter leurs PC de bureau à la maison -PC dont le profil et les protections ont été pensés pour une localisation derrière le firewall de l'entreprise et sous les radars de la supervision de l'infrastructure. On a peut-être désactivé le firewall de ces postes. Ces derniers n'ont peut-être pas pu se connecter au serveur anti-virus depuis longtemps. La liste des risques potentiels est longue.

Pire encore, d'autres vont être autorisés à accéder à l'IT de l'entreprise à partir de leur ordinateur domestique, non maîtrisé par le service informatique et manquant des protections nécessaires. Et parlant d'accès, beaucoup d'employés bloqués chez eux vont forcer l'équipe informatique à assouplir les restrictions sur ce qu'on peut faire et ce à quoi on peut accéder via le VPN.

Des postes non gérés, plus des standards relâchés laissent des portes ouvertes pour les attaquants. On a déjà vu une myriade d'attaques de phishing liées à la crise du COVID-19. Il y a pourtant quelques mesures simples que les équipes sécurité et IT peuvent prendre pour protéger le réseau même si elles doivent défendre une surface d'attaque plus large et plus poreuse.

Déterminer d'où les gens télétravaillent. L'IT doit prêter attention à l'origine géographique des IPs externes qui se connectent à leur concentrateur VPN ou leur passerelle d'accès. Savoir d'où les gens devraient se connecter est très important, et si un utilisateur se connecte de deux endroits différents, voire éloignés, peut être l'indice d'un problème à adresser rapidement.

Les utilisateurs se servent-ils des outils d'accès distant dûment approuvés ? On souhaite souvent interdire l'usage d'outils tels que TeamViewer, LogMeIn et GoToMyPC. Appliquer ces décisions est fondamental pour maintenir la sécurité de l'accès aux applications et données sensibles. Inspecter les communications réseau est la manière la plus rapide de repérer ce type d'activité.

Superviser les comptes AD. Vérifier les rejets, les échecs de login, et l'utilisation de comptes désactivés -tous ces évènements peuvent indiquer que des attaquants ont compromis un poste utilisateur et tentent de trouver un accès à plus de ressources. Tracer les comportements suspects sur les comptes de service est une bonne idée. Tout comme créer des comptes "pots de miel" pour piéger les attaquants potentiels.

C'est vraiment critique, compte-tenu du grand nombre d'appareils personnels non gérés qui peuvent maintenant accéder au réseau. Ces postes non répertoriés augmentent les risques de vol d'identifiants, parmi d'autres menaces.

Les gens sont toujours votre principal atout.

Aujourd'hui il est facile de rester fixé sur les défis posés par l'accès des utilisateurs. Mais faisons une pause. Si vous en êtes arrivé là de votre lecture, vous avez compris qu'il y en a beaucoup. Mais, au coeur de tout cela, il est important de réaliser que ce sont les gens qui sont vos principaux atouts. Et cela vaut pour vos équipiers IT autant que pour vos utilisateurs.

Et c'est pourquoi, spécialement au sein du service informatique, il est crucial de trouver les moyens de travailler ensemble, de partager l'information, et de ne pas pointer untel ou untel. Comme expliqué dans l'exemple du "Ghost in the machine", chacun peut être excellent dans son domaine -expérience utilisateur, sécurité- mais manquer de la visibilité et de l'expertise complète pour comprendre les problèmes dans ces conditions inédites. Qui sait ? Si on prend cette opportunité pour consulter ses collègues et obtenir leurs suggestions pour adresser les défis auxquels on est tous confrontés ensemble, alors quelque chose de bon pourra naitre de la situation actuelle.

Plus d'infos sur ExtraHop sur le web de MIEL »

Ecrivez à MIEL reseausecu@miel.fr pour tout complément d'information.

Comment assurer disponibilité et sécurité pour les télétravailleurs ?

Article écrit par

C.GAppelons un chat un chat. Si vous êtes dans les opérations IT ou le SecOps, il y a de grandes chances que votre job vienne de se compliquer considérablement. Du jour au lendemain, vous êtes passé d'assurer performance, disponibilité et sécurité pour des employés dans des bureaux à essayer de faire la même chose mais pour une vaste population d'utilisateurs bloqués chez eux.

Traduit de l'article de Tyson Supasatit sur le blog de ExtraHop

On ne va pas vous faire de fausses promesses avec un remède miracle car il n'y en a pas. Mais chez ExtraHop, nous travaillons avec beaucoup d'organisations comme la vôtre qui font face à un énorme défi juste maintenant, et nous proposons de partager les solutions trouvées par nos clients.

Cet article passera en revue les implications en termes de performance et de sécurité de cette bascule ultra-rapide sur l'infrastructure IT, ses impacts sur l'humain et comment la collaboration entre les équipes et le partage de données peut soulager la charge.

Les défis en termes de performance et comment les adresser

L'augmentation brutale du nombre d'employés travaillant de chez eux met une soudaine pression sur l'infrastructure d'accès distant ainsi que sur le help desk et les équipes informatiques dans leur ensemble.

Tenez-vous prêt pour du "ghost in the machine" (dualisme). Tous les tickets tagués "Citrix", "VMware" ou "Cisco" seront routés vers l'équipe gérant l'accès distant. Pourtant, ces systèmes sont incroyablement complexes, avec de nombreuses dépendances -comme les contrôleurs de domaine et les serveurs de profils- et ceux qui gèrent l'accès distant n'auront sans doute pas toute la visibilité ni l'expertise pour faire le bon diagnostic.

Dans ces cas-là, une visibilité sur toute la chaine de livraison est un avantage déterminant. Gardons en mémoire que beaucoup de problèmes de VPN vont se manifester à la couche transport, souvent sous la forme de retransmissions expirées et des mesures zero window, tandis que les problèmes induits au niveau des applications et des ressources apparaitront dans les analyses de la couche 7. Regardez les vidéos de Josh Snow sur l'utilisation de ExtraHop pour superviser le VPN (How to set up VPN monitoring dashboard) et les métriques TCP des accès distants (How to monitor remote connections with TCP metrics).

Extrait d'un tableau de bord pour superviser l'activité VPN chez un client ExtraHop

Mesurer l'utilisation. Il se peut qu'on manque de la bande passante nécessaire pour tenir la charge de l'utilisation distante induite. Superviser les goulets d'étranglement au niveau des passerelles est essentiel pour déterminer s'il faut augmenter les tuyaux. Il faut non seulement s'assurer que les utilisateurs auront accès à leurs applications et ressources dans les meilleures conditions mais il faut également pouvoir mesurer le succès de l'entreprise (ou son échec) à fournir cet accès.

D'une part, démontrer comment des ressources inadéquates conduisent à des dégradations de la performance permettra de débloquer des fonds ; et d'autre part, si tout va bien, mesurer ainsi l'utilisation de l'accès distant aidera la direction à comprendre la valeur qu'apporte l'IT à l'activité de l'entreprise. Et la direction sera certainement rassurée en voyant que les gens travaillent effectivement en période de confinement.

Extrait d'un tableau de bord pour superviser l'activité VPN chez un client ExtraHop

Les défis de sécurité et comment y répondre

La performance n'est cependant pas le seul défi. Les implications en termes de sécurité de cette soudaine bascule, si elles n'apparaissent pas forcément immédiatement, risquent de se manifester rapidement.

Beaucoup de télétravailleurs ne se sont pas vus dotés de portables d'entreprise, un point sous-estimé par nombre d'organisations qui ont autorisé leurs employés à emporter leurs PC de bureau à la maison -PC dont le profil et les protections ont été pensés pour une localisation derrière le firewall de l'entreprise et sous les radars de la supervision de l'infrastructure. On a peut-être désactivé le firewall de ces postes. Ces derniers n'ont peut-être pas pu se connecter au serveur anti-virus depuis longtemps. La liste des risques potentiels est longue.

Pire encore, d'autres vont être autorisés à accéder à l'IT de l'entreprise à partir de leur ordinateur domestique, non maîtrisé par le service informatique et manquant des protections nécessaires. Et parlant d'accès, beaucoup d'employés bloqués chez eux vont forcer l'équipe informatique à assouplir les restrictions sur ce qu'on peut faire et ce à quoi on peut accéder via le VPN.

Des postes non gérés, plus des standards relâchés laissent des portes ouvertes pour les attaquants. On a déjà vu une myriade d'attaques de phishing liées à la crise du COVID-19. Il y a pourtant quelques mesures simples que les équipes sécurité et IT peuvent prendre pour protéger le réseau même si elles doivent défendre une surface d'attaque plus large et plus poreuse.

Déterminer d'où les gens télétravaillent. L'IT doit prêter attention à l'origine géographique des IPs externes qui se connectent à leur concentrateur VPN ou leur passerelle d'accès. Savoir d'où les gens devraient se connecter est très important, et si un utilisateur se connecte de deux endroits différents, voire éloignés, peut être l'indice d'un problème à adresser rapidement.

Les utilisateurs se servent-ils des outils d'accès distant dûment approuvés ? On souhaite souvent interdire l'usage d'outils tels que TeamViewer, LogMeIn et GoToMyPC. Appliquer ces décisions est fondamental pour maintenir la sécurité de l'accès aux applications et données sensibles. Inspecter les communications réseau est la manière la plus rapide de repérer ce type d'activité.

Superviser les comptes AD. Vérifier les rejets, les échecs de login, et l'utilisation de comptes désactivés -tous ces évènements peuvent indiquer que des attaquants ont compromis un poste utilisateur et tentent de trouver un accès à plus de ressources. Tracer les comportements suspects sur les comptes de service est une bonne idée. Tout comme créer des comptes "pots de miel" pour piéger les attaquants potentiels.

C'est vraiment critique, compte-tenu du grand nombre d'appareils personnels non gérés qui peuvent maintenant accéder au réseau. Ces postes non répertoriés augmentent les risques de vol d'identifiants, parmi d'autres menaces.

Les gens sont toujours votre principal atout.

Aujourd'hui il est facile de rester fixé sur les défis posés par l'accès des utilisateurs. Mais faisons une pause. Si vous en êtes arrivé là de votre lecture, vous avez compris qu'il y en a beaucoup. Mais, au coeur de tout cela, il est important de réaliser que ce sont les gens qui sont vos principaux atouts. Et cela vaut pour vos équipiers IT autant que pour vos utilisateurs.

Et c'est pourquoi, spécialement au sein du service informatique, il est crucial de trouver les moyens de travailler ensemble, de partager l'information, et de ne pas pointer untel ou untel. Comme expliqué dans l'exemple du "Ghost in the machine", chacun peut être excellent dans son domaine -expérience utilisateur, sécurité- mais manquer de la visibilité et de l'expertise complète pour comprendre les problèmes dans ces conditions inédites. Qui sait ? Si on prend cette opportunité pour consulter ses collègues et obtenir leurs suggestions pour adresser les défis auxquels on est tous confrontés ensemble, alors quelque chose de bon pourra naitre de la situation actuelle.

Plus d'infos sur ExtraHop sur le web de MIEL »

Ecrivez à MIEL reseausecu@miel.fr pour tout complément d'information.

Articles similaires

-

Cybersécurité

Forescout | Architecture Zero Trust pour les soins de santéLa richesse des données personnelles et financières sensibles gérées par les hôpitaux et les systèmes de santé, associée aux vulnérabilités connues...

Lire l'article-

Solutions Réseaux IT

L’innovation d’Aerohive stimule l’adoption de nouveaux points d’accèsLes modèles dual 5 GHz représentent près de la moitié des ventes de points d’accès réalisées par l’entreprise au deuxième trimestre

Lire l'article-

Solutions Réseaux IT

Opengear - La résilience des réseauxLa résilience des réseaux commence par une gestion hors bande intelligente. La manière dont la plupart des entreprises gèrent leurs affaires a...

Lire l'articleAbonnez-vous à nos communications