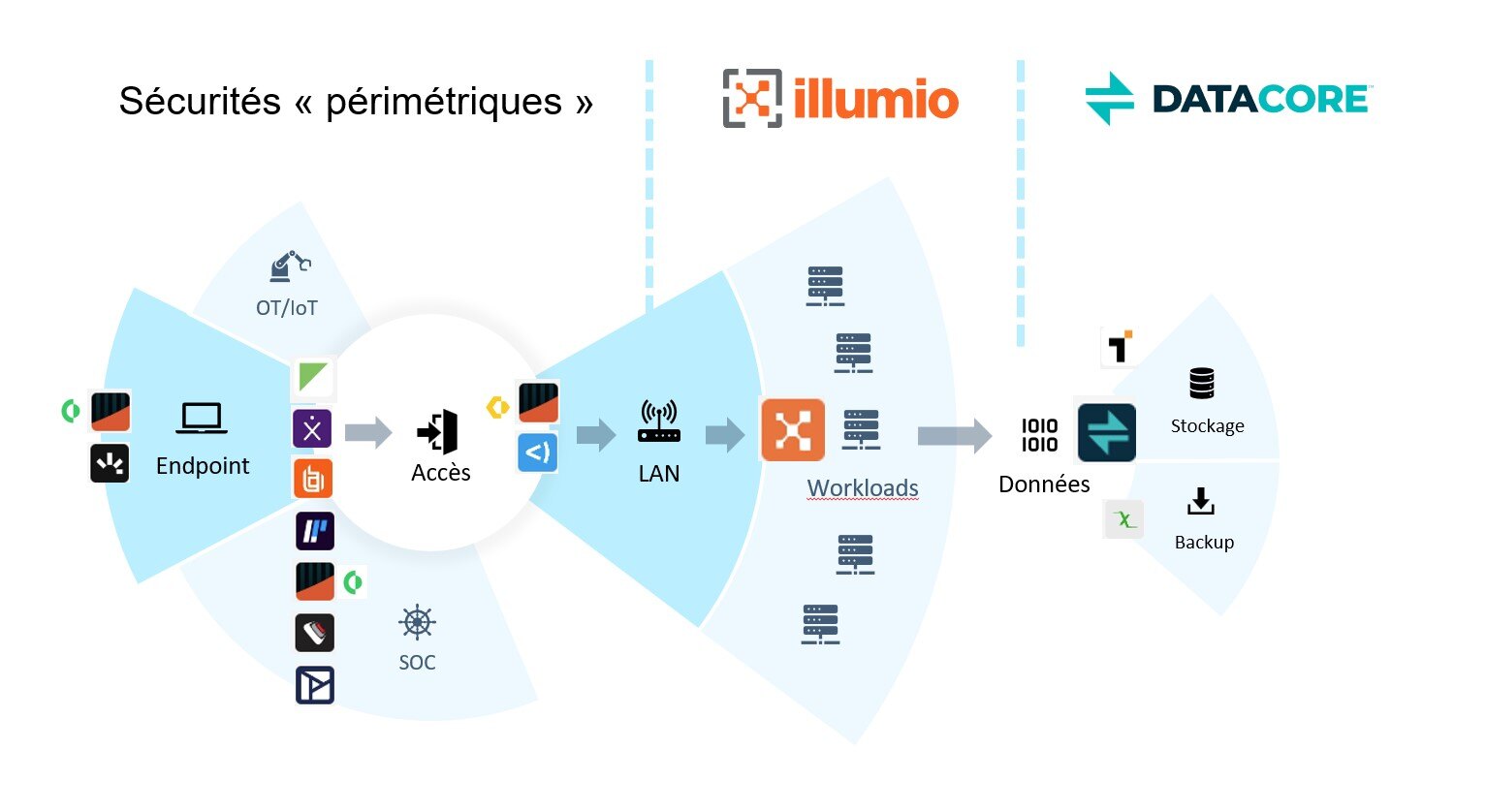

Zero Trust et réduction de la surface d'attaque sont des maîtres mots de la stratégie de défense des systèmes d'information (S.I.) aujourd'hui. Sans parler du Cloud, qui exige des mesures de sécurité spécifiques, les entreprises mettent beaucoup de technologies en place pour étanchéifier leur réseau et contrôler les accès. La crainte principale reste la faille mais il faut pourtant se résoudre à vivre à l'ère des brèches généralisées. Et même si les plateformes actuelles de cybersécurité comme Palo Alto Networks et les SOC sont progressivement implémentées et visent, à l'aide de l'I.A., à prévenir et répondre rapidement aux intrusions, l'entreprise sera toujours à la merci d'une maladresse, d'une imprudence humaine ou d'un pirate plus habile. Comment contenir la capacité de nuisance de l'attaquant ? Comment protéger les données, le trésor de l'entreprise ?

Cybersécurité et data management

MIEL conduit en cette année 2024 une série de conférences sur le data management. Après avoir décrit de nouvelles technologies facilitant l'exploitation des possibilités du Cloud en matière de stockage (en partenariat avec Tiger Technology) et des systèmes innovants pour l'accélération et la sécurité du stockage de sauvegarde (en partenariat avec ExaGrid), et en discutant avec nos experts sur le sujet, il parait clair que la préservation de l'intégrité des données est un domaine à part entière de la cybersécurité. Parce qu'une des cibles principales des malfaiteurs est la donnée. La donnée est l'or noir de l'époque moderne. Les solutions de gestion des données doivent dès lors être considérées comme des outils intégrés aux politiques de sécurité informatique. C'est pourquoi le troisième épisode de la série de webinars data management de MIEL présente les techniques de défense post intrusion : appliquer une microsegmentation et rendre immuables les données.

Minimiser l'impact d'une attaque réussie par la microsegmentation

La microsegmentation est une approche Zero Trust

Que faire pour arrêter un attaquant qui a réussi à pénétrer dans le système d'information ? S'il a été repéré, le solutions de remédiation et les SOC vont se charger des contre-mesures. Mais s'il reste invisible, il faut absolument réduire ses possibilité d'action. C'est l'objet de la microsegmentation. La segmentation existe depuis qu'on gère des réseaux. Mais la nouvelle approche apporte beaucoup plus de logique et de souplesse dans la modélisation des politiques de sécurité. Et beaucoup plus de visibilité. La visibilité est le socle de la stratégie de cybersécurité, on ne le dira jamais assez. L'idée de cette protection de pointe est de limiter et contrôler les mouvements latéraux à l'intérieur du S.I., aussi appelés mouvements Est-Ouest. Avant de mettre en place la microsegmentation, on doit être familier des techniques de segmentation réseau, avec des VLAN (sections virtuelles de réseau local) contrôlés par les firewalls. Mais à l'intérieur de ces segments, on est aveugle. La microsegmentation est une approche Zero Trust qui implique d'accepter l'idée qu'une compromission du système arrivera fatalement un jour, et que dans ce cas, le danger doit être confiné à une micro-partie du réseau, une unique machine, une zone bien délimitée.

Comment fonctionne la microsegmentation

Il faut segmenter de la manière la plus unitaire possible, descendre à l'entité la plus basse, de sorte que la propagation de la menace soit impossible.

Dans un premier temps, on s'appuie sur la cartographie des inter-dépendances entre les charges applicatives (workloads) au sein du S.I. Cette visibilité est la clé qui va permettre de bien comprendre comment interagissent les différentes entités et ensuite décider les politiques de sécurité firewall à appliquer sur les micro-segments. On pourra commencer, par exemple, par faire en sorte que les environnements de production ne discutent jamais avec les systèmes de développement ou de pré-prod, même s'ils se trouvent physiquement sur le même VLAN. Puis, de proche en proche, descendre jusqu'à l'élément le plus unitaire, qu'on pourrait considérer comme un disjoncteur. Descendre des zones géographiques, aux environnements, aux applications et leurs fermes de serveurs, jusqu'à une microsegmentation serveur par serveur. On étiquettera les entités avec des labels génériques pour faciliter l'application des politiques de sécurité de dispositifs tiers (plateformes firewall, patching...) sur tous les éléments concernés à l'échelle de l'entreprise.

Revoyez ici la présentation en détail de la solution de notre partenaire ILLUMIO par un de nos spécialistes (replay vidéo)

Rendre les données intouchables même si le loup est dans la bergerie

Réorganiser les données pour plus de sécurité et de performance

La micro-segmentation doit ainsi nous permettre d'enfermer l'éventuel intru dans une micro-bulle d'où il ne pourra infecter aucune autre entité du réseau. Et l'empècher absolument de porter atteinte aux données. On sait bien que les attaques par ransomware, par exemple, visent les données et les chiffrent pour demander une rançon en échange de la clé.

Données chaudes et données froides

Il n'est plus souhaitable aujourd'hui de placer ses données sur de large stockages homogènes où toutes les données sont gérées à l'identique car on risque de diluer l'action des solutions de sécurité en leur imposant inutilement des volumétries importantes. Il faut plutôt répartir les données de manière automatique et dynamique entre un stockage primaire -pour les données chaudes- et un stockage secondaire -pour les données non soumises à des modifications fréquentes.

Toutes les données chaudes, associées à des bases de données ou des applications, sont destinées à être constamment modifiées. Il est donc nécessaire d’y concentrer l’action des solutions de sécurisation réseau comme la micro-segmentation, afin d’optimiser leur efficacité.

Virtualisation du stockage primaire

Après avoir été délesté, avec une solution comme FileFly, des données non fréquemment utilisées, ce stockage primaire pourra être virtualisé, unifié et piloté (solutions "Software-defined storage") sur tout type de SAN ou disque existant ; facilitant du même coup les plans de continuité d'activité (PCA) et de reprise d'activité (PRA).

Les pirates ont hélas soin de cibler également les données de backup et les sites secondaires. Une des fonctionnalités de pilotage du stockage comme le CDP (Continuous Data Protection) de SANsymphony (DataCore) permet de retourner à l'état des données de production sur les quatorze derniers jours, à la seconde près, en cas d’attaque ou de perte de données accidentelle.

Immuabilité S3, sécurisation ultime de la donnée

Si l'attaque n'a toutefois pas été détectée à temps, il est rassurant de compter sur une solution de micro-segmentation comme décrit plus haut qui va aider à protéger les données chaudes de la production et laisser le loisir d'organiser différemment son stockage pour la sécurité des données. L'idée est de proposer du stockage objet secondaire où la donnée sera sanctuarisée. Après sélection automatique en continu, on déleste le stockage de production des données secondaires qui n'ont pas vocation à être modifiées (fichiers datés, PDFs, images, vidéos) pour les placer dans un système de stockage objet où on va les rendre immuables.

Grâce à la technologie S3, on peut en effet classer les objets et indiquer une période pendant laquelle ils ne pourront pas être modifiés, sous aucun prétexte. C'est très puissant en terme de sécurité. Aucun droit administrateur ne peut aller contre. Aucun pirate non plus. Il faut juste s'assurer, comme pour le stockage sur bande magnétique en son temps, que le support conserve son intégrité physique. On doit donc s'attacher à inspecter en continu les secteurs de disques où seront rangées ces données immuables et prévoir une localisation sur site distant pour faire face à de potentiels sinistres.

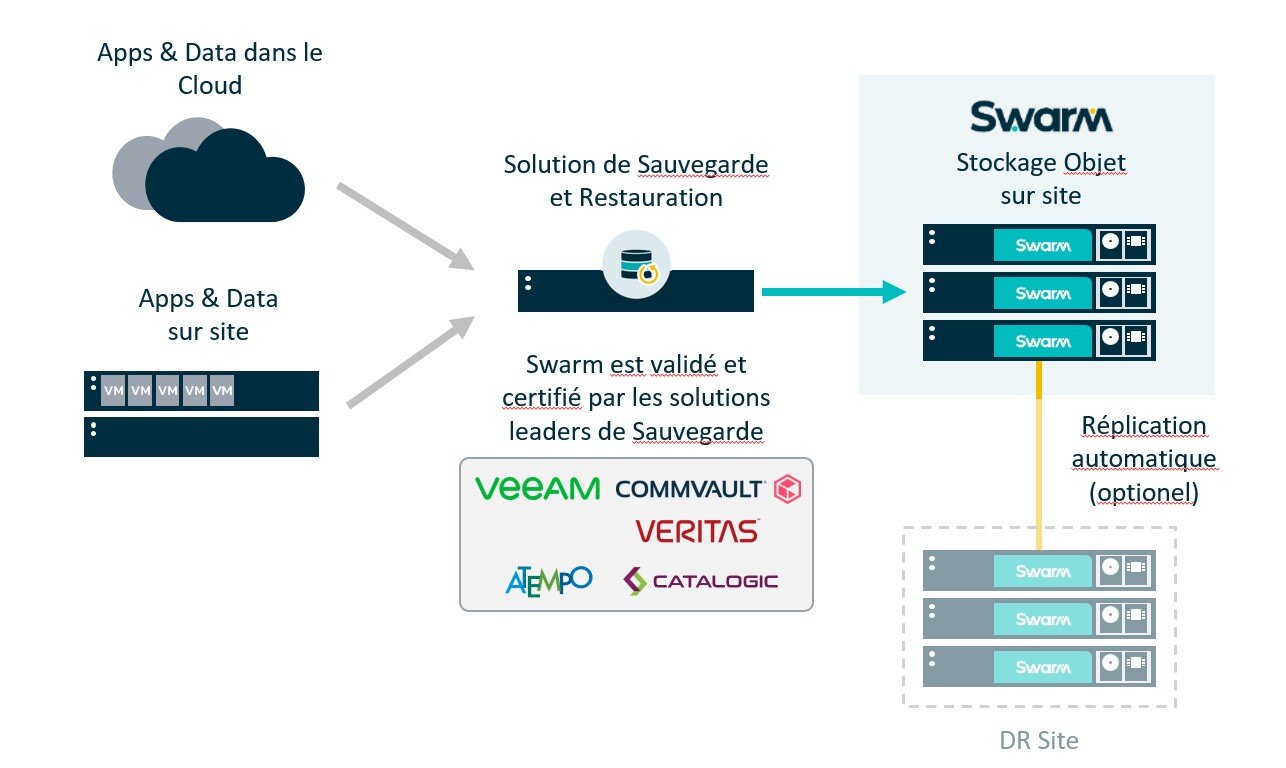

Nicolas Czternasty nous explique le principe d'immuabilité des données et décrit la solution Swarm de DataCore (replay vidéo)

Exemple du S3 de la solution Swarm de DataCore

L’immuabilité du protocole S3 utilisé par DataCore Swarm garantit qu’une donnée écrite ne peut pas être modifiée pendant une période choisie, même si les hackers récupèrent les plus hauts niveaux de privilège. C’est ce qui différencie l’immuabilité S3 utilisée par Swarm de toutes les solutions de sécurité des données basées sur d’autre technos : celle-ci « tombent » si l'attaquant récupère les identifiants de l’administrateur, alors qu’il restera impossible de modifier ou supprimer une donnée immuable sur Swarm.

Cette immuabilité ne peut bien sur pas être appliquée aux données chaudes qui doivent être constamment modifiées sur le stockage primaire. En revanche, il est impératif d’appliquer cette immuabilité sur la sauvegarde des données chaudes. On fait pointer la solution de sauvegarde existante (Veeam, Commvault etc…) sur un stockage immuable Datacore Swarm, afin de garantir qu’en cas d’attaque ransomware réussie sur le stockage de production, on puisse récupérer la sauvegarde sans que l’attaque n’ait une quelconque chance de pouvoir la compromettre, ce que la solution de sauvegarde seule ne pourra jamais garantir à 100%.

Sanctuarisation des donnés plus froides

Il est recommandé d'appliquer une telle immuabilité sur le stockage de production pour toutes les données « non-modifiables » (pdf, images, vidéos) ou tous les fichiers peu fréquemment modifiés des autres formats. On redirige à la volée ces données du stockage primaire vers un stockage archive (en local ou vers le cloud), et on les sanctuarise : jamais attaquables ou modifiables, on peut les exclure des processus de scan de sécurité ou de sauvegarde, rendant ces mêmes processus plus efficaces et moins coûteux.

En conclusion

C'est dans un monde de brèches généralisées que les organisations vivent aujourd'hui. La numérisation des processus, la productivité des collaborateurs, le travail hybride, le Cloud computing exigent une ouverture des S.I. qui rend ces derniers plus vulnérables aux attaques. Les attaques sont démultipliées et accélérées par l'I.A. Et l'humain est faillible. Autant d'arguments qui plaident pour l'approche Zero Trust, la micro-segmentation et la sanctuarisation des données sur site et dans le Cloud. Le data management doit impérativement entrer dans la stratégie de sécurité IT.

Comment empêcher des intrus dans votre réseau de s'enfonçer et compromettre les données ?

Article écrit par

C.GZero Trust et réduction de la surface d'attaque sont des maîtres mots de la stratégie de défense des systèmes d'information (S.I.) aujourd'hui. Sans parler du Cloud, qui exige des mesures de sécurité spécifiques, les entreprises mettent beaucoup de technologies en place pour étanchéifier leur réseau et contrôler les accès. La crainte principale reste la faille mais il faut pourtant se résoudre à vivre à l'ère des brèches généralisées. Et même si les plateformes actuelles de cybersécurité comme Palo Alto Networks et les SOC sont progressivement implémentées et visent, à l'aide de l'I.A., à prévenir et répondre rapidement aux intrusions, l'entreprise sera toujours à la merci d'une maladresse, d'une imprudence humaine ou d'un pirate plus habile. Comment contenir la capacité de nuisance de l'attaquant ? Comment protéger les données, le trésor de l'entreprise ?

Cybersécurité et data management

MIEL conduit en cette année 2024 une série de conférences sur le data management. Après avoir décrit de nouvelles technologies facilitant l'exploitation des possibilités du Cloud en matière de stockage (en partenariat avec Tiger Technology) et des systèmes innovants pour l'accélération et la sécurité du stockage de sauvegarde (en partenariat avec ExaGrid), et en discutant avec nos experts sur le sujet, il parait clair que la préservation de l'intégrité des données est un domaine à part entière de la cybersécurité. Parce qu'une des cibles principales des malfaiteurs est la donnée. La donnée est l'or noir de l'époque moderne. Les solutions de gestion des données doivent dès lors être considérées comme des outils intégrés aux politiques de sécurité informatique. C'est pourquoi le troisième épisode de la série de webinars data management de MIEL présente les techniques de défense post intrusion : appliquer une microsegmentation et rendre immuables les données.

Minimiser l'impact d'une attaque réussie par la microsegmentation

La microsegmentation est une approche Zero Trust

Que faire pour arrêter un attaquant qui a réussi à pénétrer dans le système d'information ? S'il a été repéré, le solutions de remédiation et les SOC vont se charger des contre-mesures. Mais s'il reste invisible, il faut absolument réduire ses possibilité d'action. C'est l'objet de la microsegmentation. La segmentation existe depuis qu'on gère des réseaux. Mais la nouvelle approche apporte beaucoup plus de logique et de souplesse dans la modélisation des politiques de sécurité. Et beaucoup plus de visibilité. La visibilité est le socle de la stratégie de cybersécurité, on ne le dira jamais assez. L'idée de cette protection de pointe est de limiter et contrôler les mouvements latéraux à l'intérieur du S.I., aussi appelés mouvements Est-Ouest. Avant de mettre en place la microsegmentation, on doit être familier des techniques de segmentation réseau, avec des VLAN (sections virtuelles de réseau local) contrôlés par les firewalls. Mais à l'intérieur de ces segments, on est aveugle. La microsegmentation est une approche Zero Trust qui implique d'accepter l'idée qu'une compromission du système arrivera fatalement un jour, et que dans ce cas, le danger doit être confiné à une micro-partie du réseau, une unique machine, une zone bien délimitée.

Comment fonctionne la microsegmentation

Il faut segmenter de la manière la plus unitaire possible, descendre à l'entité la plus basse, de sorte que la propagation de la menace soit impossible.

Dans un premier temps, on s'appuie sur la cartographie des inter-dépendances entre les charges applicatives (workloads) au sein du S.I. Cette visibilité est la clé qui va permettre de bien comprendre comment interagissent les différentes entités et ensuite décider les politiques de sécurité firewall à appliquer sur les micro-segments. On pourra commencer, par exemple, par faire en sorte que les environnements de production ne discutent jamais avec les systèmes de développement ou de pré-prod, même s'ils se trouvent physiquement sur le même VLAN. Puis, de proche en proche, descendre jusqu'à l'élément le plus unitaire, qu'on pourrait considérer comme un disjoncteur. Descendre des zones géographiques, aux environnements, aux applications et leurs fermes de serveurs, jusqu'à une microsegmentation serveur par serveur. On étiquettera les entités avec des labels génériques pour faciliter l'application des politiques de sécurité de dispositifs tiers (plateformes firewall, patching...) sur tous les éléments concernés à l'échelle de l'entreprise.

Revoyez ici la présentation en détail de la solution de notre partenaire ILLUMIO par un de nos spécialistes (replay vidéo)

Rendre les données intouchables même si le loup est dans la bergerie

Réorganiser les données pour plus de sécurité et de performance

La micro-segmentation doit ainsi nous permettre d'enfermer l'éventuel intru dans une micro-bulle d'où il ne pourra infecter aucune autre entité du réseau. Et l'empècher absolument de porter atteinte aux données. On sait bien que les attaques par ransomware, par exemple, visent les données et les chiffrent pour demander une rançon en échange de la clé.

Données chaudes et données froides

Il n'est plus souhaitable aujourd'hui de placer ses données sur de large stockages homogènes où toutes les données sont gérées à l'identique car on risque de diluer l'action des solutions de sécurité en leur imposant inutilement des volumétries importantes. Il faut plutôt répartir les données de manière automatique et dynamique entre un stockage primaire -pour les données chaudes- et un stockage secondaire -pour les données non soumises à des modifications fréquentes.

Toutes les données chaudes, associées à des bases de données ou des applications, sont destinées à être constamment modifiées. Il est donc nécessaire d’y concentrer l’action des solutions de sécurisation réseau comme la micro-segmentation, afin d’optimiser leur efficacité.

Virtualisation du stockage primaire

Après avoir été délesté, avec une solution comme FileFly, des données non fréquemment utilisées, ce stockage primaire pourra être virtualisé, unifié et piloté (solutions "Software-defined storage") sur tout type de SAN ou disque existant ; facilitant du même coup les plans de continuité d'activité (PCA) et de reprise d'activité (PRA).

Les pirates ont hélas soin de cibler également les données de backup et les sites secondaires. Une des fonctionnalités de pilotage du stockage comme le CDP (Continuous Data Protection) de SANsymphony (DataCore) permet de retourner à l'état des données de production sur les quatorze derniers jours, à la seconde près, en cas d’attaque ou de perte de données accidentelle.

Immuabilité S3, sécurisation ultime de la donnée

Si l'attaque n'a toutefois pas été détectée à temps, il est rassurant de compter sur une solution de micro-segmentation comme décrit plus haut qui va aider à protéger les données chaudes de la production et laisser le loisir d'organiser différemment son stockage pour la sécurité des données. L'idée est de proposer du stockage objet secondaire où la donnée sera sanctuarisée. Après sélection automatique en continu, on déleste le stockage de production des données secondaires qui n'ont pas vocation à être modifiées (fichiers datés, PDFs, images, vidéos) pour les placer dans un système de stockage objet où on va les rendre immuables.

Grâce à la technologie S3, on peut en effet classer les objets et indiquer une période pendant laquelle ils ne pourront pas être modifiés, sous aucun prétexte. C'est très puissant en terme de sécurité. Aucun droit administrateur ne peut aller contre. Aucun pirate non plus. Il faut juste s'assurer, comme pour le stockage sur bande magnétique en son temps, que le support conserve son intégrité physique. On doit donc s'attacher à inspecter en continu les secteurs de disques où seront rangées ces données immuables et prévoir une localisation sur site distant pour faire face à de potentiels sinistres.

Nicolas Czternasty nous explique le principe d'immuabilité des données et décrit la solution Swarm de DataCore (replay vidéo)

Exemple du S3 de la solution Swarm de DataCore

L’immuabilité du protocole S3 utilisé par DataCore Swarm garantit qu’une donnée écrite ne peut pas être modifiée pendant une période choisie, même si les hackers récupèrent les plus hauts niveaux de privilège. C’est ce qui différencie l’immuabilité S3 utilisée par Swarm de toutes les solutions de sécurité des données basées sur d’autre technos : celle-ci « tombent » si l'attaquant récupère les identifiants de l’administrateur, alors qu’il restera impossible de modifier ou supprimer une donnée immuable sur Swarm.

Cette immuabilité ne peut bien sur pas être appliquée aux données chaudes qui doivent être constamment modifiées sur le stockage primaire. En revanche, il est impératif d’appliquer cette immuabilité sur la sauvegarde des données chaudes. On fait pointer la solution de sauvegarde existante (Veeam, Commvault etc…) sur un stockage immuable Datacore Swarm, afin de garantir qu’en cas d’attaque ransomware réussie sur le stockage de production, on puisse récupérer la sauvegarde sans que l’attaque n’ait une quelconque chance de pouvoir la compromettre, ce que la solution de sauvegarde seule ne pourra jamais garantir à 100%.

Sanctuarisation des donnés plus froides

Il est recommandé d'appliquer une telle immuabilité sur le stockage de production pour toutes les données « non-modifiables » (pdf, images, vidéos) ou tous les fichiers peu fréquemment modifiés des autres formats. On redirige à la volée ces données du stockage primaire vers un stockage archive (en local ou vers le cloud), et on les sanctuarise : jamais attaquables ou modifiables, on peut les exclure des processus de scan de sécurité ou de sauvegarde, rendant ces mêmes processus plus efficaces et moins coûteux.

En conclusion

C'est dans un monde de brèches généralisées que les organisations vivent aujourd'hui. La numérisation des processus, la productivité des collaborateurs, le travail hybride, le Cloud computing exigent une ouverture des S.I. qui rend ces derniers plus vulnérables aux attaques. Les attaques sont démultipliées et accélérées par l'I.A. Et l'humain est faillible. Autant d'arguments qui plaident pour l'approche Zero Trust, la micro-segmentation et la sanctuarisation des données sur site et dans le Cloud. Le data management doit impérativement entrer dans la stratégie de sécurité IT.

Articles similaires

-

Cybersécurité

Communiqué de presse Miel x FlareFlare renforce sa présence sur le marché hexagonal et signe un partenariat de distribution avec MIEL

Lire l'article-

Digital workplace

IGEL nomme Miel comme distributeur de ses solutions en FranceBièvres - le 5 avril 2022 - MIEL, distributeur à valeur ajoutée de nouvelles technologies pour l'IT des entreprises, et IGEL, éditeur de IGEL OS, le...

Lire l'article-

Cybersécurité

Petit bilan de l'envoyé spécial de Miel à la RSA Conference 2024Comme chaque année, nous avons parcouru la RSA Conference à San Francisco, rendez-vous incontournable de la cyber sécurité. Et nous n'avons pas été...

Lire l'articleAbonnez-vous à nos communications