À quel point votre entreprise intelligente est-elle vulnérable ?

Article écrit par

D.R.

Connaitre ses failles de sécurité liés à l'IoT.

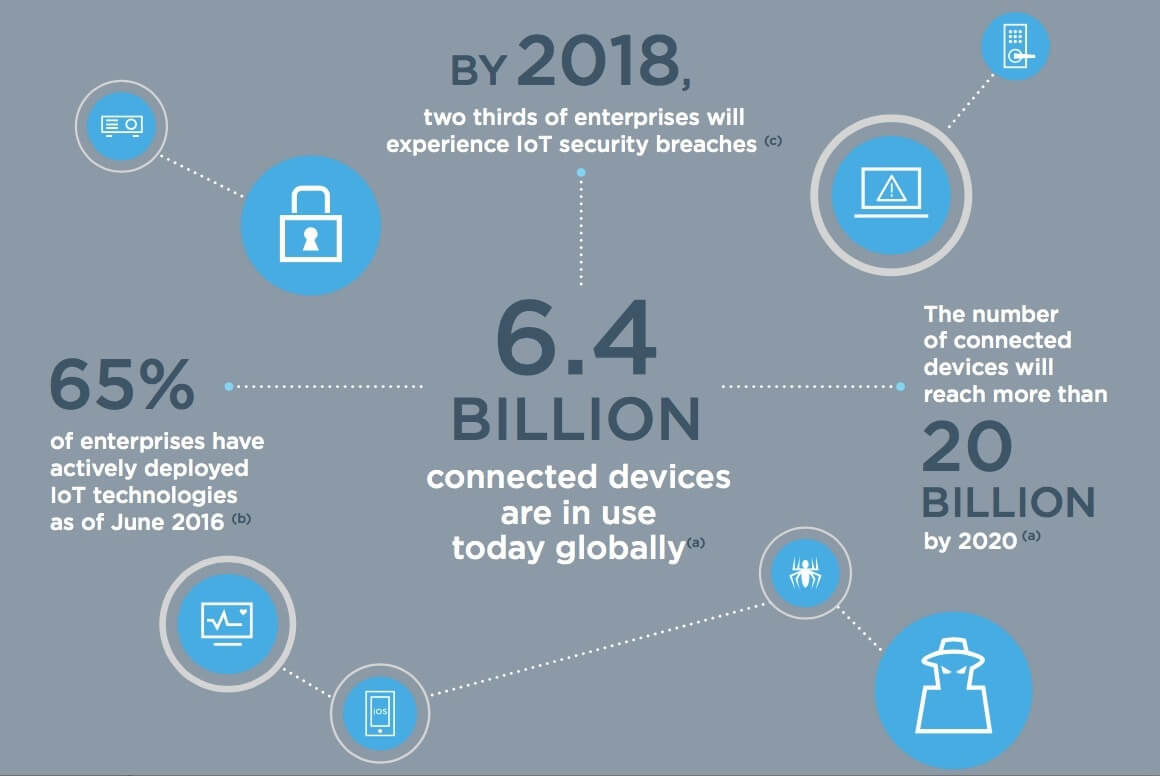

Le rapport "IoT Enterprise Risk" de ForeScout analyse les périphériques IoT les plus courants en entreprise qui rendent ces dernières vulnérables aux attaques malveillantes, voire désastreuses.

"L'IoT s'est développé pour durer, mais la prolifération et l'omniprésence de ces dispositifs dans l'entreprise créent une surface d'attaque beaucoup plus grande et des points d'entrée faciles pour que les pirates accèdent au réseau de l'entreprise. La solution commence par une visibilité et un contrôle continus en temps réel des périphériques dès leur connexion - vous ne pouvez pas sécuriser ce que vous ne pouvez pas voir."Michael DeCesare, PDG de ForeScout

L'industrie est moins vigilante vis-à-vis des menaces que peuvent constituer les devices IoT connus et leurs impacts potentiels sur la sécurité des données, mais il y a autant, sinon plus, à considérer lors de l'analyse des menaces IoT dans l'entreprise.

L'analyse de sept périphériques IoT communs dans les entreprises a révélé que leurs technologies de base, leurs méthodes de développement fondamental et leur production rapide rendent la mise en œuvre d'une sécurité adéquate complexe et très souvent négligée.

Principales conclusions de l'analyse des 7 devices connectés

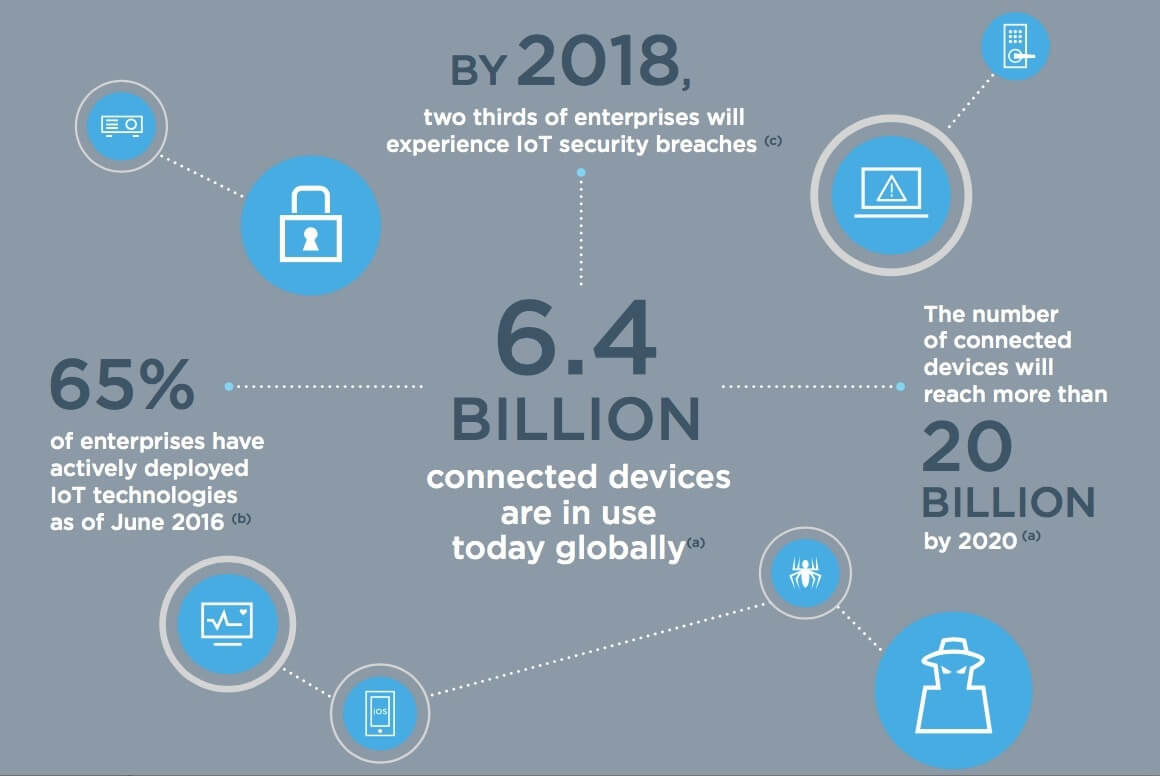

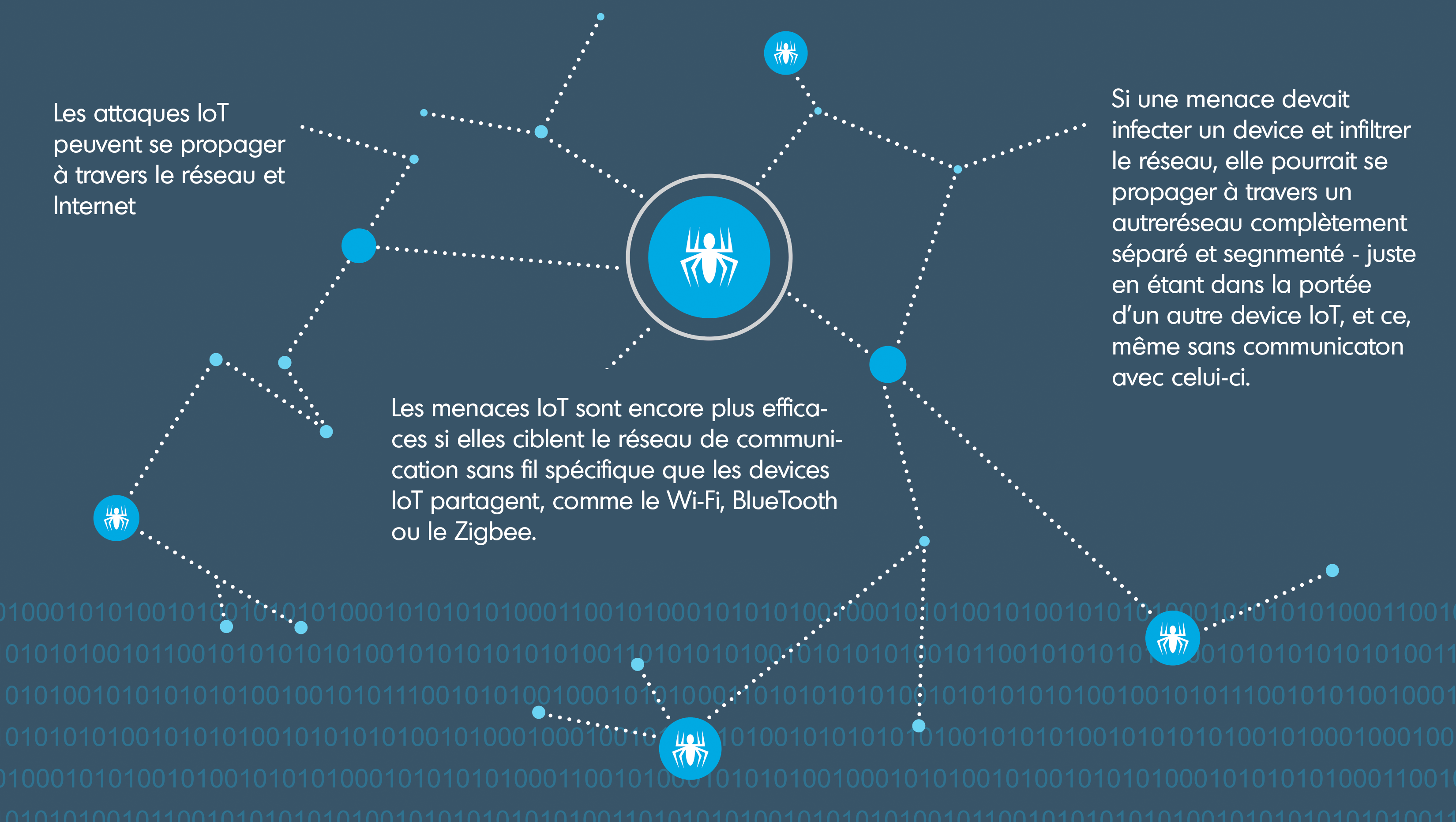

Les sept appareils IoT en question peuvent être piratés en trois minutes, mais cela peut prendre des jours ou des semaines pour réparer les dégâts causés par l'attaque. Si l'un de ces appareils est infecté, les pirates peuvent passer par une porte dérobée et lancer une attaque DDoS. Les cybercriminels peuvent tirer parti des techniques de brouillage ou d'usurpation pour pirater les systèmes de sécurité intelligents des entreprises, leur permettant ainsi de contrôler les détecteurs de mouvement, les verrous ou les équipements de surveillance. Avec les téléphones VoIP, exploiter les paramètres de configuration pour échapper aux systèmes d'authentification permet d'espionner ou d'enregistrer les appels. Via les systèmes connectés HVAC et les compteurs d'énergie, les pirates informatiques peuvent forcer les salles sensibles (par exemple, les salles serveurs) de votre société et surchauffer des infrastructures critiques pour causer d'importants dommages physiques.

Classement des dangers entrainés par ces périphériques intelligents

Pour connaitre les scénarios d'attaques sur ces 7 objets connectés, consultez l'intégralité du document ici :

Pour voir comment se propage une attaque IoT via une caméra regardez la vidéo enregistrée par ForeScout en cliquant ici :

Commandé par ForeScout Technologies, l'IoT Enterprise Risk Report a utilisé les compétences de Samy Kamkar, l'un des pirates les plus connus au monde, pour étudier les risques de sécurité posés par les appareils IoT en entreprise. Cette étude cherchait à mettre en lumière les vulnérabilités liées aux technologies dans l'entreprise, en faisant à la fois des tests à travers des exercices de mise en situation physique, et en s'inspirant de la recherche industrielle. Kamkar a mené des recherches approfondies (analyse de fiches techniques, d'attaques antérieures, de recherches effectuées par des pairs, de CVE connues et conversations directes avec des pairs) pour évaluer chaque dispositif, en examinant les éléments vulnérables suivants : entrées, sorties, ports physiques, protocoles de communication, techniques de fabrication et logiciels et / ou firmware impliqués.

Résumé

Alors que les appareils IoT permettent d'être plus rapides et efficaces, ils sont trop souvent introduits dans l'entreprise sans tenir compte des risques de sécurité qu'ils représentent. La ruée vers les nouveaux produits connectés sacrifie la sécurité quasiment à chaque fois. Une fois que ces périphériques sont sur le réseau, il est facile pour les logiciels malveillants de les compromettre, ou pour un hackers d'accéder au réseau via ces devices et de voler des informations critiques.

Les entreprises ont besoin d'une approche sans agent pour pouvoir gérer leurs appareils IoT, leur permettant ainsi de voir les appareils en temps réel. Les périphériques IoT d'entreprise, dont certains ont été examinés dans cette étude, n'intègrent pas toujours des agents de sécurité, et les services informatiques ferment souvent les yeux pour éviter les tracas liés au redéploiement de leurs systèmes de sécurité.

À l'ère de l'IoT, la visibilité et le contrôle des périphériques sur le réseau sont un must have !

Appelez Miel au 01 60 19 34 52 pour en savoir plus sur ForeScout

Articles similaires

Ce livre blanc vous permettra de comprendre ce que Pentera, nouvelle technologie distribuée par MIEL, peut apporter à la sécurité de votre entreprise.

Lire l'article

Obtenez votre voucher de certification PCNSA gratuitement en suivant la formation PAN-EDU-210 version 9.0 !

Lire l'article

Dans un monde où les cyberattaques exploitent de plus en plus les failles liées aux appareils connectés, la visibilité et le contrôle du réseau sont...

Lire l'article