Démystifiez les attaques par ransomwares avec Palo Alto Networks

Article écrit par

M.K

Les attaques par ransomware peuvent donner aux victimes un sentiment d'impuissance. Nous avons vu les demandes d'extorsion augmenter de façon spectaculaire au cours des dernières années. Elles se chiffrent désormais régulièrement en millions - et parfois même en dizaines de millions - de dollars. Mais les coûts vont bien au-delà des demandes d'extorsion elles-mêmes.

Les retombées peuvent inclure des temps d'arrêt opérationnels, des dommages à la marque, des frais de découverte de données, des litiges et un impact sur la confidentialité des données. Nous constatons de plus en plus souvent que les attaques de ransomware paralysent les organisations victimes et ont des répercussions sur leurs employés, leurs clients et même sur le prix des marchandises.

Les enjeux étant considérables, il est essentiel que les organisations se préparent à réduire le risque d'être victimes d'une attaque par ransomware et à minimiser l'impact si les cyber-escrocs parviennent à compromettre leurs réseaux.

Cet article explique ce qu'est un ransomware et comment se déroulent les attaques. Plus important encore, il fournit des conseils pratiques sur la façon dont les organisations peuvent prévenir ces attaques, en citant les leçons que nos consultants de l'Unité 42 ont tirées en travaillant sur des centaines de cas de ransomware impliquant des agences gouvernementales et des entreprises de toutes tailles dans tous les secteurs. Il se termine par 12 conseils pour lutter contre les ransomwares.

La définition d’un Ransomware

Le ransomware est un type de logiciel malveillant utilisé par les cybercriminels à des fins financières. Il prend le contrôle des fichiers ou des systèmes de la victime, et l'attaquant exige le paiement d'une rançon en échange d'une clé de déchiffrage qui, vraisemblablement, ramènera les fichiers à leur état d'origine. Depuis la fin de l'année 2019, la définition du ransomware s'est étendue pour inclure également l'extorsion de données, car les acteurs de la menace ont commencé à exfiltrer des données lors d'une attaque de ransomware pour faire chanter les victimes afin qu'elles paient la rançon pour éviter que leurs informations soient publiées sur des sites de fuite ou mises en vente. C'est ce qu'on appelle communément la "double extorsion". Par ailleurs, nous voyons de plus en plus d'attaquants utiliser une troisième approche pour pousser les victimes à payer : lancer des attaques DDoS qui ferment des sites Web publics.

Les chiffres derrière les attaques par ransomware

Les coûts potentiels d'une attaque par ransomware sont trop élevés pour être ignorés :

- La rançon moyenne payée en 2020 était de plus de 312 000 $, soit une augmentation de 171 % par rapport à 2019, selon le rapport 2021 Unit 42 Ransomware Threat Report.

- Jusqu'à présent cette année, elle a presque triplé pour atteindre environ 850 000 $. Pour une grande entreprise, la moyenne est de près de 3 millions de dollars.

- La rançon la plus élevée payée par une organisation a doublé entre 2019 et 2020, passant de 5 à 10 millions de dollars.

- La demande de rançon la plus élevée l'année dernière a doublé, passant de 15 millions à 30 millions de dollars. Cette année, nous l'avons vue atteindre 50 millions de dollars.

- Le temps d'arrêt associé à une attaque par ransomware était en moyenne de 16 jours au deuxième trimestre de 2020.

Pour en savoir plus sur l'impact financier des ransomwares, regardez cette courte vidéo :

Comment fonctionne une attaque par Ransomware

Le type le plus courant de ransomware circulant aujourd'hui est un logiciel malveillant qui brouille le contenu des fichiers. Il utilise généralement des protocoles de cryptage très puissants - parfois pratiquement inviolables - qui empêchent le propriétaire d'accéder aux fichiers. Les auteurs exigent une rançon en échange de la restitution des fichiers. Depuis la fin de l'année 2019, nous avons également observé une tendance croissante où les attaquants à l'origine de variantes de ransomware telles que Maze et LockBit exfiltrent les données de la victime pendant l'attaque et publient les données volées publiquement pour faire honte aux victimes et les inciter à payer leur rançon. La victime se trouve alors confrontée à un fardeau encore plus lourd, car les données exposées peuvent contenir des informations sensibles, ce qui augmente les coûts et l'exposition de la marque.

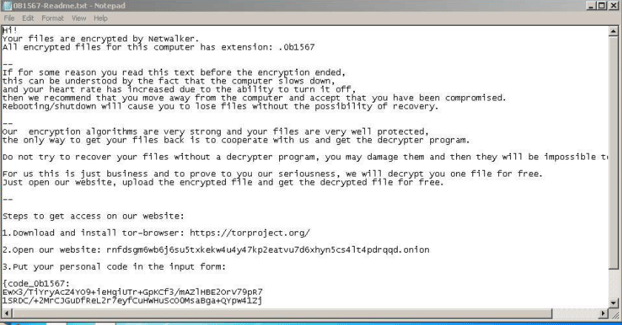

Les demandes de rançon sont souvent présentées sous la forme d'un écran pop-up, qui comprend le montant de la rançon demandée, un mode de paiement souhaité et une date limite. De nos jours, les criminels ont tendance à privilégier les crypto-monnaies comme mode de paiement et en demandent souvent des types spécifiques (généralement le bitcoin, mais parfois le Dash ou le Monero).

Capture d'écran d'une note de rançon de NetWalker

Capture d'écran d'une note de rançon de NetWalker

Les attaquants promettent que le fichier ou le système sera remis à l'état normal - une fois la rançon payée. En général, l'attaquant envoie une clé de déchiffrage que la victime peut utiliser pour annuler le chiffrage appliqué aux fichiers. En cas d'exfiltration de données, l'attaquant peut également accepter de ne pas publier d'autres données volées et peut parfois promettre de montrer des preuves de leur destruction.

Cependant, même si vous payez la rançon, il n'y a aucune garantie que le cybercriminel respectera sa part du marché. Même si vos fichiers sont restaurés dans leur état d'origine, il est possible que l'auteur conserve une copie des données volées et puisse éventuellement la vendre sur le dark web ou l'utiliser contre vous lors de futures attaques. Nous avons observé des attaquants envoyant des clés de décryptage non fonctionnelles ou ne fonctionnant que partiellement. Dans certains cas, nous les avons même vus envoyer des clés contenant des fichiers malveillants supplémentaires ou des portes dérobées pour permettre aux acteurs de la menace d'accéder à l'environnement à l'avenir, c'est pourquoi nous prenons toujours soin d'effectuer une ingénierie inverse de toute clé pour nous assurer qu'elle est sûre pour nos clients.

Comment les Ransomwares infectent les réseaux

Une attaque par ransomware se déroule en deux étapes principales. Dans un premier temps, le logiciel malveillant doit se frayer un chemin jusqu'à un appareil. Vient ensuite l'étape du chiffrement : Le ransomware doit trouver, chiffrer les fichiers et communiquer les termes de la rançon à la victime. Certains types de ransomware ne s'arrêtent pas là et peuvent se propager d'un appareil à l'autre, affectant tous les ordinateurs d'un réseau.

Comment les ransomwares s'introduisent-ils dans un réseau ?

Voici les trois principales méthodes que nos intervenants ont observées dans les centaines de cas sur lesquels nous avons travaillé l'année dernière :

- Liens ou pièces jointes par e-mail : L'utilisateur reçoit un courriel d'hameçonnage contenant un lien ou une pièce jointe malveillante, qui l'amène à télécharger le ransomware. Les extensions de fichiers à surveiller sont .exe et .zip, car elles sont couramment utilisées pour distribuer des ransomwares.

- Les attaques par le protocole de bureau à distance (RDP) : Cette méthode est de plus en plus utilisée, étant donné sa facilité d'utilisation et le haut niveau d'accès qu'elle donne aux attaquants. Les cybercriminels exploitent les informations d'identification publiquement disponibles ou faibles et la force brute via le protocole RDP pour accéder à l'environnement d'une victime avant de déployer et d'exécuter le ransomware à distance. Le gang de ransomware CrySIS/Dharma est connu pour diffuser des ransomwares via des attaques RDP.

- Attaques par réseau privé virtuel (VPN) : Les cybercriminels identifient et exploitent des serveurs VPN d'accès à distance non sécurisés et non patchés pour accéder à un réseau, puis distribuer des logiciels malveillants. Par exemple, les acteurs de la menace responsables de la variante du ransomware Sodinokibi sont connus pour exploiter cette tendance.

Une fois sur un appareil, le ransomware recherche généralement des types de fichiers spécifiques à crypter. Il peut également chiffrer les fichiers fantômes, les sauvegardes et les noms de fichiers, ce qui rend la récupération plus difficile.

Vous voulez en savoir plus ? Voici une vidéo rapide sur les techniques que nous avons observées dans les attaques de ransomware.

12 Conseils pour lutter contre les attaques de Ransomware

- Maintenez vos logiciels à jour avec la dernière version, car les mises à jour corrigent souvent les failles de sécurité. Cela inclut l'installation de correctifs sur les serveurs VPN et la mise à niveau de Server Message Block Version 1 (SMBv1) pour empêcher les adversaires d'utiliser le protocole de partage de fichiers pour se déplacer latéralement dans les systèmes.

- Effectuez des sauvegardes régulières de vos fichiers et de vos systèmes et veillez à ce que les sauvegardes soient stockées hors réseau. De cette manière, les acteurs de la menace ne peuvent pas accéder aux sauvegardes pour les désactiver ou les supprimer afin d'empêcher toute récupération.

- Organisez une formation complète et rigoureuse des utilisateurs finaux sur les techniques standards et avancées de phishing et d'ingénierie sociale. Il est important d'adapter la formation à votre organisation et aux rôles des employés.

- Tirez parti des systèmes d'agrégation de journaux pour accroître la rétention, l'intégrité et la disponibilité des journaux.

- Comprenez où se trouvent les données sensibles et mettez en place des contrôles d'accès stricts pour protéger ces données. Contrôlez et vérifiez régulièrement les accès.

- Investissez dans une plateforme fiable de détection et de réponse aux Endpoints pour faciliter la détection des ransomwares, et utilisez des pare-feu pour bloquer le trafic malveillant.

- Mettez en place des politiques strictes concernant l'utilisation des appareils appartenant aux employés pour des activités professionnelles et limitez les privilèges des utilisateurs dans la mesure du possible.

- Intégrez l'authentification multifactorielle (MFA) pour tous les accès à distance, les accès à Internet et les comptes de messagerie professionnelle.

- Désactivez tout accès RDP externe direct et veillez à ce que toute administration à distance externe soit effectuée via un VPN MFA de niveau entreprise.

- Adoptez les meilleures pratiques d'administration des comptes dans l'ensemble de l'organisation, notamment en exigeant des mots de passe uniques et complexes d'au moins 15 caractères afin qu'ils ne puissent pas être facilement forcés.

- Limitez l'utilisation des comptes à privilèges et ne réutilisez pas les mots de passe des comptes d'administrateurs locaux afin d'empêcher l'accès initial des attaquants, l'élévation des privilèges et les déplacements latéraux sur le réseau.

- Créez et tenez à jour un inventaire des actifs.

Pour plus de conseils, consultez cette vidéo sur les leçons apprises.

Conclusion

Les ransomwares continuent d'être une menace omniprésente et dangereuse pour les organisations. Le coût total d'une attaque par ransomware continuant à augmenter, les organisations doivent adopter les meilleures pratiques pour se protéger et s'armer d'une solide compréhension du paysage des menaces par ransomware.

Elles doivent également s'assurer de disposer d'un plan de réponse aux incidents en cas d'attaque. L'unité 42 propose une évaluation de la préparation aux ransomwares pour aider les organisations à commencer à renforcer leurs défenses.

Les clients de Palo Alto Networks sont protégés contre de nombreuses menaces de ransomware par :

- WildFire : Tous les échantillons connus sont identifiés comme des logiciels malveillants.

- Cortex XDR avec :

- Des indicateurs de ransomware connus.

- Module Anti-Ransomware.

- Détection d'analyse locale. - Cortex XSOAR : Le pack de contenu ransomware de Cortex XSOAR peut immédiatement aider les équipes de réponse aux incidents, de renseignement sur les menaces et de SecOps à standardiser et à accélérer les processus de réponse post-intrusion. Ce pack de contenu automatise la plupart des étapes de la réponse aux ransomwares, permettant aux équipes de réponse aux incidents et de SecOps d'ajouter leurs conseils et leur contribution.

- Pare-feu de nouvelle génération : Les signatures DNS détectent les domaines de commande et de contrôle (C2) connus, qui sont également considérés comme des logiciels malveillants dans le filtrage des URL.

- AutoFocus : Suivi des activités connexes à l'aide de balises pertinentes.

Apprenez-en davantage sur les ransomwares et découvrez les mesures que votre entreprise doit prendre immédiatement en cas d'attaque.

Articles similaires

Rédigé par Adrien Gendre en avril 2021.

Si les attaques de ransomware lancées contre les grandes entreprises peuvent rapporter gros à un...

Lire l'article

En 2021, les ransomwares ont sans doute été la principale préoccupation de chacun en matière de cybersécurité. Le Financial Crimes Enforcement...

Lire l'article

La Covid-19 a rendu indispensable le déplacement des employés et des services de l'agence hors des locaux. Cependant, cette évolution a également...

Lire l'article