La sécurité Zero Trust segmente les réseaux internes et empêche la propagation latérale des ransomwares et des cyber-violations.

|

Qu'est-ce que le Zero Trust ? Le Zero Trust élimine l'accès automatique pour toute source - interne ou externe - et suppose que le trafic du réseau interne ne peut pas être fiable sans autorisation préalable. À mesure que les modèles d'exploitation évoluent, avec un nombre croissant d'employés travaillant à distance, la nécessité d'une approche holistique du Zero Trust devient encore plus urgente. |

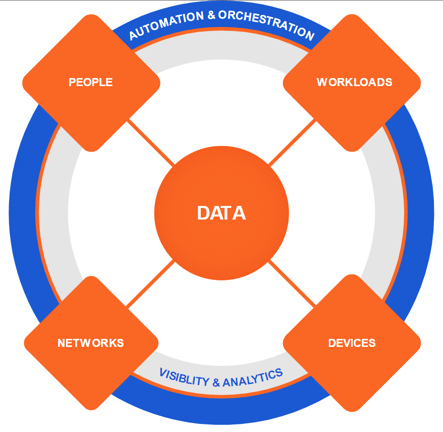

Pour guider les organisations dans leur démarche, Forrester Research a développé le cadre Zero Trust eXtended (ZTX), qui comprend sept composants d'un écosystème d'entreprise où les principes du Zero Trust devraient être appliqués.

"Forrester a récemment conclu que le Zero Trust peut réduire l'exposition au risque d'une organisation de 37% ou plus. Mais il a également constaté que les organisations qui déploient le Zero Trust peuvent réduire les coûts de sécurité de 31% et réaliser des millions de dollars d'économies dans leur budget global de sécurité informatique."

|

Le Zero Trust est une stratégie de sécurité essentielle Se concentrer principalement sur la sécurité du périmètre et les pare-feu n'est plus suffisant. De nombreuses organisations adoptent désormais l'état d'esprit de la sécurité "Zero Trust", qui consiste à "ne jamais faire confiance, toujours vérifier", pour segmenter les réseaux internes et empêcher la propagation des failles. Alors que les utilisateurs quittent progressivement le réseau du campus pour adopter un modèle de travail à domicile distribué, le Zero Trust doit être étendu aux terminaux pour réduire la surface d'attaque. En conséquence, la micro-segmentation est devenue un élément fondamental du Zero Trust.

Cette approche déplace la conversation vers le confinement préventif, en mettant l'accent sur la prévention des mouvements latéraux entre les Endpoints, entre les utilisateurs et les applications du data center, et à l'intérieur de votre data center et des environnements cloud. Illumio offre une micro-segmentation de bout en bout de type " Zero Trust ", du data center et du cloud jusqu'aux Endpoints. Illumio protège contre les mouvements latéraux entre les utilisateurs, les appareils des utilisateurs finaux, les applications et les workloads, les appareils réseau, les serveurs et les autres infrastructures. |

Mise en œuvre d'Illumio Zero Trust avec eXtended framework (ZTX)

Sécurité de la Data

Le cadre Zero Trust eXtended (ZTX) permet l'isolation, le chiffrage et le contrôle des données. Les capacités d'Illumio incluent :

- Sécuriser les données et les applications avec des micro-périmètres

- La sécurité suit les données (partout)

- Protection des données en transit

Sécurité du Réseau

Le cadre de travail ZTX vous aide à comprendre comment une solution permet de respecter les principes d'isolation, de segmentation et de sécurité du réseau. Les capacités d'Illumio incluent :

- Segmentation par défaut (déni)

- Conception et test de politiques informées et granulaires

- Application de la politique en fonction de l'infrastructure

- Alertes de violation

Sécurité des Workloads

Le cadre ZTX sécurise les applications et les workloads que vous utilisez pour exploiter votre entreprise. Les capacités d'Illumio incluent :

- Contrôle granulaire des politiques à grande échelle

- Application au niveau des processus

- La sécurité suit le workload (partout)

- Déploiement simplifié

Au niveau des Personnes

Le cadre de travail ZTX garantit que les utilisateurs n'ont accès qu'à ce à quoi ils ont droit dans et à travers votre réseau. Les capacités d'Illumio incluent :

- La segmentation par utilisateur

- Contrôle d'accès à distance

- Prévention des mouvements latéraux

Au niveau des Devices

Le cadre ZTX permet de sécuriser les appareils connectés à votre réseau. Les capacités d'Illumio incluent :

- Segmentation au niveau des appareils

- Détection des appareils inconnus

- Mise en quarantaine d'appareils

- Authentification de l'identité de la machine avec un certificat PKI

Avec Illumio Edge :

- Protégez les appareils des utilisateurs distants contre la propagation des ransomwares, que ce soit sur le réseau, à distance ou sur un réseau wifi public.

- Mettez sur liste blanche les connexions d'applications peer-to-peer sur les ordinateurs portables des terminaux.

- Complétez les solutions de contrôle d'accès au réseau (NAC), de détection et de réponse aux Endpoints (EDR) et plateforme de protection des Endpoints (EPP) par un confinement par défaut, même avant la détection.

- Prendre en charge la segmentation dynamique des Endpoints en fonction de leur emplacement sur le réseau.

Visibilité & Analyse

Le cadre de travail ZTX aide à éliminer les angles morts à l'intérieur et à travers les systèmes et infrastructures de grande valeur. Les capacités d'Illumio comprennent :

- Visibilité en direct dans tous les environnements

- Découverte et classification sans difficultés

- Vérification approfondie

Automatisation & Orchestration

Le cadre ZTX vous permet d'automatiser et d'orchestrer les opérations et les processus de sécurité des TI dans des environnements hétérogènes. Illumio s'intègre avec :

- Outils d'orchestration - Chef, Puppet et Ansible

- Orchestration de plateforme de conteneurs - Red Hat OpenShift, Kubernetes et Docker

- CMDB - ServiceNow CMDB et BMC Remedy

- SIEM et Analyse de la sécurité - Splunk et IBM QRadar

- Outils de gestion des vulnérabilités - Qualys, Tenable et Rapid7

- Outils de Cloud public - AWS Cloud Formation, AWS GuardDuty, journaux de flux Azure et AWS

- Intégrations open source, y compris les journaux de flux d'AWS ou d'Azure

De plus, Illumio a démontré la visibilité et la segmentation à l'échelle - plus de 200 000 instances de systèmes d'exploitation.

Facilité de gestion et d'utilisation

Le cadre de travail ZTX vous aide à comprendre l'importance de la facilité d'utilisation et de la gestion pour atteindre le Zero Trust. Les capacités d'Illumio incluent :

- Temps rapide pour atteindre le Zero Trust - segmentez vos environnements en quelques heures ou quelques jours.

- Tirez parti des investissements existants, notamment les pare-feux hôtes, les switchs et les loads balancers, pour appliquer la segmentation aux systèmes existants et hybrides.

- Permet aux propriétaires d'applications de créer et de mettre à jour des politiques à l'échelle en utilisant le langage naturel.

- Processus rationalisé de gestion des changements de pare-feux.

- RBAC au niveau de l'entreprise pour assurer la séparation des tâches entre les propriétaires de politiques, les approvisionneurs, les opérations de sécurité, la conformité et les auditeurs.

- Intégration avec les principaux outils de sécurité pour automatiser et orchestrer les flux de travail de sécurité tels que la réponse aux incidents, la remédiation et la gestion des vulnérabilités.

APIs

Le cadre de travail ZTX s'appuie sur des API pour permettre la création et l'application de politiques Zero Trust à l'échelle de l'entreprise. Les API REST bien documentées d'Illumio permettent l'intégration avec un large éventail d'outils d'orchestration, dont les suivants :

- OneOps

- Chef

- Puppet

- Jenkins

- Docker

- OpenStack Heat / Murano

La documentation de l'API Illumio se trouve ici.

Le futur état de l'Infrastructure

Le framework ZTX vous aide à planifier l'avenir d'une main d'œuvre éloignée, de type BYOD, et moins dépendante d'une infrastructure basée sur le périmètre. Illumio soutient cet état futur avec :

- Une micro-segmentation de bout en bout hautement évolutive et éprouvée.

- Indépendance par rapport à l'infrastructure réseau, à la conception du réseau et à la structure sous-jacente du data center ou à l'architecture SDN.

- Visibilité et contrôle de bout en bout sur les Endpoints, les utilisateurs, les réseaux, la data, les workloads et les applications.

- Politiques de segmentation basées sur l'utilisateur, l'authentification du dispositif et l'emplacement du réseau.

- Contrôle des applications pour les utilisateurs distants dans la VDI en fonction de l'identification de l'utilisateur et de l'appartenance à un groupe.

- Le chiffrement IPsec à la demande sécurise toutes les données en mouvement entre les workloads, indépendamment du système d'exploitation ou de l'emplacement.

- Segmentation basée sur les vulnérabilités pour optimiser l'application des correctifs ou comme contrôle compensatoire pour les appareils non corrigés.

3 étapes pour atteindre le Zero Trust

1 - DÉCOUVREZ

Voir comment vos utilisateurs, vos appareils et vos applications sont connectés est une première étape essentielle vers le Zero Trust, en comprenant ce qui communique et ce qui ne devrait pas le faire.

- Utiliser une carte en temps réel pour tout voir à travers vos Endpoints et vos flux d'applications, et identifier les systèmes de grande valeur ainsi que les applications critiques.

- Cartographiez les connexions des données sensibles entre les utilisateurs, les dispositifs, les réseaux, les workloads et les applications pour comprendre ce qui doit être autorisé à communiquer en fonction du moindre privilège.

- Mettez en place une source unique de vérité pour faciliter la collaboration et engager les parties prenantes de l'entreprise et de l'informatique dans la conception de micro-périmètres et de politiques de sécurité Zero Trust.

2 - DÉFINIR

L'étape suivante vers la sécurité "Zero Trust" consiste à mettre en place des contrôles de micro-segmentation optimaux avec création automatisée de politiques, afin de réduire les risques et la complexité du déploiement.

- Définissez & Automatisez le niveau adéquat de contrôles de segmentation Zero Trust - de la séparation de l'environnement au niveau des processus - sur les Endpoints et le trafic est - ouest.

- Identifiez et mettez en correspondance les politiques de segmentation en fonction de l'exploitabilité des vulnérabilités. De plus, utilisez la segmentation comme un contrôle compensatoire lorsque vous ne pouvez pas appliquer de correctifs.

- Visualisez et testez les politiques avant de les appliquer, pour vous assurer de ne pas casser les applications tout en assurant la sécurité à la naissance dans les applications natives du cloud.

3 - APPLIQUER

Activez des politiques de refus par défaut qui sont découplées de votre réseau pour appliquer des contrôles Zero Trust efficaces partout où se trouvent vos terminaux et workloads.

- Utilisez un modèle de liste d'autorisations pour vous assurer que seules les connexions autorisées peuvent avoir lieu entre les utilisateurs, les dispositifs, les réseaux, les applications et les communications de workloads.

- Sécurisez les données en transit sans exiger de modification ou de mise à niveau de l'infrastructure réseau existante.

- Surveillez et ajustez en permanence les politiques dynamiques Zero Trust en fonction de l'évolution de votre environnement.

- Intégration transparente avec des outils informatiques tiers pour orchestrer le Zero Trust adaptatif dans vos environnements sur site et multi-cloud afin de réduire les silos de sécurité.

Commencez avec Illumio !

Découvrez comment Illumio peut protéger votre organisation avec le Zero Trust. Voir leurs produits.

Articles similaires

Aucune organisation n'est à l'abri d'une faille de sécurité, et le coupable n'est pas toujours le hacker de l'ombre que l'ion pourrait imaginer. En...

Lire l'article

Les partenaires revendeurs de MIEL vont pouvoir découvrir et proposer à leurs clients les solutions d’ILLUMIO pour assurer l’étanchéité de leurs...

Lire l'article

La Covid-19 a rendu indispensable le déplacement des employés et des services de l'agence hors des locaux. Cependant, cette évolution a également...

Lire l'article