Les 4 objectifs à assigner à la gestion des vulnérabilités

Article écrit par

C.G

Chez Rapid7, la top priorité est de révéler les besoins non adressés et de créer de la valeur au sein des produits en développement pour y répondre. Cet article vous donne un aperçu de la recherche qui a été entreprise pour mettre le doigt sur les besoins sous-estimés en termes de gestion des risques de vulnérabilité.

-Traduit de l'anglais, par MIEL. D'après l'article https://blog.rapid7.com/2020/04/06/4-common-goals-for-vulnerability-risk-management-programs de Wade Woolwine de Rapid7-

L'équipe a utilisé le framework appelé Jobs To Be Done qui repose sur la certitude que les gens choisissent des produits pour qu'un travail soit fait, et qu'ils s'efforcent d'en tirer des bénéfices fonctionnels et émotionnels. En d'autres mots, les gens veulent des produits et services qui les aident à ce qu'une tâche soit faite au mieux et à moindre coût.

Pour commencer, Rapid7 a réalisé un exercice d'expérience utilisateur (UX) avec des professionnels de la sécurité de 18 sociétés différentes. A partir de ce travail, 74 résultats recherchés par ces professionnels ont été identifiés dans leurs programmes de gestion de la surface d'attaque dans leurs domaines d'activité respectifs.

On les a également interrogé à cette occasion sur leurs programmes de Détection & Réponse (DR).

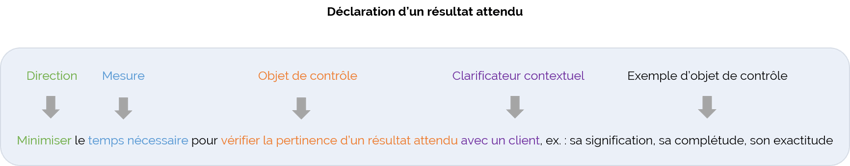

Aujourd'hui, voyons quelques commentaires sur les 3 principaux résultats attendus par les clients concernant la gestion des risques de vulnérabilité (VRM -Vulnerability Risk Management). En structurant tout cela selon la recherche Jobs To Be Done en utilisant la formule suivante :

Sans plus tarder, voici les 4 résultats prioritaires attendus en termes de gestion des risques de vulnérabilité :

- Minimiser le temps qu'il faut pour répondre à une situation critique

- Minimiser les chances pour votre environnement de subir une brèche

- Minimiser les temps de rupture logicielle pour coller aux SLAs

- Minimiser les chances d'introduire de nouvelles vulnérabilités dans votre environnement

Minimiser le temps qu'il faut pour répondre à une situation critique

C'est particulièrement intéressant de voir ici, pour la gestion des vulnérabilités un résultat autour de la réponse. En comparaison, le résultat recherché en premier pour la Détection & Réponse concerne plutôt la détection fiable des menaces. En prenant un petit peu de recul et en se mettant à la place d'un professionnel de la sécurité, on peut conjecturer que la gestion des vulnérabilités et de la surface d'attaque sont des sujets travaillés depuis plus longtemps que la DR. Et en tant que tel, beaucoup des incertitudes autour de la collecte et l'analyse des données et de la prise de décision ont été levées. Cela révèle que les programmes de vulnerability management sont à un niveau de maturité plus avancé.

Comment une entreprise atteint-elle ce résultat ? D'abord nous devons établir une mesure. "Tout ce qui se mesure s'améliore", n'est-ce pas. Grâce à notre recherche, nous obtenons la mesure temps et la direction -décroissante.

Quels temps mesurer ? Cela dépend beaucoup d'à qui on doit présenter ces mesures. La direction veut savoir le temps écoulé entre le moment où on en a eu connaissance et celui où cela a été résolu et donc plus un problème. D'expérience, on voudra aussi être prêt à rendre compte du temps passé entre le moment où la situation a commencé et celui où on en a eu connaissance. Vos responsables voudront savoir quelles équipes et quels collaborateurs s'en sortent bien avec le travail qui leur a été assigné : la mesure ouverture/fermeture des tâches est donc importante également. Les mesures peuvent être hierarchisées et se nourrir les unes les autres. Imaginez de pouvoir présenter ceci à la prochaine réunion : "Nous avons résolu cet événement critique en 5 heures, une progression de 3% qui peut être attribuée à l'équipe gérant les vulnérabilités, qui a amélioré de 25% son délai d'application de patch."

Excellent ! Alors comment peut-on s'améliorer ? Planifier, s'entrainer, exécuter et mesurer. L'esprit de ces résultats est celui de la reprise après sinistre. Il s'agit d'une urgence pour laquelle plusieurs équipes se regroupent pour restaurer un fonctionnement normal de l'activité. La phase de planification rassemble les décideurs dans une salle pour s'accorder sur un processus et des rôles. La coordination est impossible si le processus n'est pas formellement établi. Mesurer l'efficacité du processus ne peut se faire si aucun début ni fin n'est défini.

Ensuite vient l'entrainement. Les sportifs se rendent prêt pour le grand jour en courant deux fois par jour et en travaillant à la salle dans l'intervalle. Les équipes sécurité et IT ne sont pas différentes. il faut conduire régulièrement des exercices en situation, en appliquant le processus de bout-en-bout, en vérifiant les outils, en identifiant les réussites et les failles et en ajustant le processus.

L'exécution devient très facile quand on a bien planifié et qu'on s'est bien entrainé. C'est le principe de la pratique : retirer la pression et créer une mémoire musculaire. On dit les analogies sportives un peu galvaudées, mais elles illustrent bien notre sujet.

Minimiser les chances pour votre environnement de subir une brèche

A nouveau, on peut trouver surprenant que le deuxième résultat le plus important pour la gestion des vulnérabilités soit un sujet de DR ! Mais en fait c'est logique, et les priorités sont dans le bon ordre. Tout ce qui est fait dans le cadre de gestion de vulnérabilité et de la surface d'attaque vise à minimiser la possibilité d'une brèche. Et pour une bonne raison : il s'agit de mesures préventives. Les mesures préventives s'implémentent mieux si elles apportent une technologie qui réduit la charge de travail de détection et réponse aux menaces. Les mesures DR sont typiquement très chronophages, ce qui rend la détection et réponse plus cher que la prévention.

On pourrait détailler ce qui produit ce résultat, mais ce serait trop long ici. Et ce pourra faire l'objet d'autres articles.

Prenons de l'altitude : pour minimiser la probabilité d'un brèche dans votre environnement, tous les aspects de programme de sécurité doivent travailler à l'unisson, de la manière dont vous avez planifié ce programme sur le papier, jusqu'à la manière dont vous tirer des leçons pour des améliorations. Les 6 postes clés d'investissement pour des programmes de sécurité efficaces sont les suivants :

La préparation : rassembler les informations et planifier sur le papier

La prévention des menaces : Comment on utilise la technologie pour minimiser la probabilité et l'impact des menaces, et comment on utilise les processus et les ressources humaines pour amener cette prévention à maturité

La détection des brèches : Comment on utilise les processus et les ressources humaines disponibles pour repérer les brèches qui passent à travers la couche de prévention

La réponse aux incidents : Comment on utilise processus, personnels et technologie pour restaurer rapidement une activité normale des opérations

La Sécurité as-a-Service (pour le business) : Lorsque l'impact d'un programme de sécurité efficace commence à se faire sentir sur le business, comment l'utiliser pour aider les décisions métier

L'amélioration en continu : Comment tirez-vous des leçons des menaces, brèches et incidents rencontrés, ainsi que des exercices de simulation pour améliorer le programme au fil du temps

Dans chacune de ces catégories, pour établir votre programme, on va loger différents domaines fonctionnels (comme la prévention des menaces sur le endpoint, la détection des brèches réseau, etc.) avec des capacités (capture complète des paquets réseau, longue portée dans chaque endpoint) et les zones de performance (délai entre la détection et la remédiation, nombre d'indicateurs de brèches dédiés à la prévention, etc.).

Alors par où commencer ? Lisez l'article sur les trois questions les plus importantes pour votre programme de sécurité.

Minimiser les temps de rupture logicielle pour coller aux SLAs

Certes, il faut exiger une disponibilité de chaque instant de la part de vos outils critiques et prévoir des redondances de vos redondances.

Minimiser les chances d'introduire de nouvelles vulnérabilités dans votre environnement

Voila un objectif très chargé. Pensez à la liste quasi infinie des façons d'introduire des vulnérabilités dans votre environnement.

- Annonce d'éditeur avec un patch

- Menace zero-day connue seulement de l'attaquant

- Appareil personnel non patché

- Application SaaS non patchée

- Mauvaise configuration (erreur humaine)

- Fusion acquisition

- Nouvel équipement

- ...

Si l'on reprend les six postes d'investissement listés plus haut, pour atteindre ce résultat, vous devez vraiment réussir la préparation, la prévention, la sécurité as-a-Service et l'amélioration en continu.

On peut dire pour conclure qu'obtenir des résultats probants des programmes de sécurité est vraiment difficile. A peu près tout se ligue contre le défenseur. Les attaquants, eux, n'ont besoin que d'un coup au but, quand les défenseurs doivent prévoir juste, 100% du temps. Le seul avantage que nous avons est que cela se joue sur notre terrain (ou en tout cas un environnement qu'on possède au travers d'un proxy comme en SaaS). Pourquoi négligerions-nous ce seul avantage en ne rendant pas aussi compliqué que possible pour l'attaquant d'obtenir ce qu'il veut ?

On reste myope, concentré sur les réglages fins des programmes de sécurité, en oubliant de prendre le recul nécessaire pour garder en mémoire que le but de ces programmes est d'empêcher les brèches de causer des dégâts matériels à l'entreprise, et de le faire au meilleur coût. Est-il vraiment indispensable de dépenser des millions d'euros dans un nouveau logiciel maintenant, ou peut-on utiliser des dispositifs réseau existants pour créer une segmentation autour des données les plus précieuses ? A-t-on vraiment besoin d'avoir le meilleur programme de sécurité au monde, ou y a-t-il un niveau de risque supportable par l'entreprise et qui permettrait des économies ?

En tant que professionnels de la sécurité IT, on oublie souvent qu'on est au service de l'activité de l'entreprise pour laquelle on travaille. Parfois nous sommes capables de renverser le cours des choses ; parfois la meilleure décision pour le business n'est pas la meilleure pour la sécurité. Il faut accepter cela (dans certains cas).

Lisez l'article de Rapid7 sur les trois questions les plus importantes pour votre programme de sécurité

Appelez MIEL au 01 60 19 34 52 pour discuter du sujet et organiser des démonstrations

Et écoutez le témoignage d'un client

Articles similaires

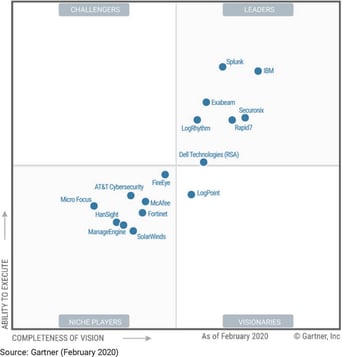

Gartner a reconnu Rapid7 parmi les leaders de son Magic Quadrant 2020 for Security Information and Event Management (SIEM) pour l'exhaustivité de sa...

Lire l'article

ForeScout nommé parmi les 20 éditeurs de la sécurité IT à la croissance la plus rapide en 2015 par la Silicon Review. La rapide croissance de la...

Lire l'article

Le "Zero Trust" est de plus en plus souvent présenté comme la solution ultime pour la cybersécurité et la résilience des organisations. Mais...

Lire l'article