Le "Zero Trust" est de plus en plus souvent présenté comme la solution ultime pour la cybersécurité et la résilience des organisations. Mais qu'est-ce que cela signifie réellement, et comment pouvez-vous évaluer s'il a une place pratique dans la stratégie de cybersécurité de votre organisation pour 2022 ?

Dans cet article, Rapid7 vous répondront à ces questions en examinant les problèmes que le concept de Zero Trust tente de résoudre, les types de personnes, de processus et de technologies nécessaires à une mise en œuvre réussie de ce concept, et les changements d'état d'esprit que votre organisation devra opérer pour être totalement prête pour ce nouveau paradigme de défense dans l'année à venir.

Qu'est-ce que le Zero Trust ?Au fond, le concept de Zero Trust ( ou confiance zéro ) est exactement ce que ces deux mots suggèrent : chaque personne, Endpoint, appareil mobile, serveur, composant de réseau, connexion de réseau, workload d'application, processus d'affaires et flux de données est intrinsèquement non fiable. |

Quels sont les problèmes que le Zero Trust tente de résoudre ?

Le Zero Trust vise à briser le concept mythique du "château et des douves" ( c'est-à-dire à supposer que les individus et les composants sur l'intranet sont intrinsèquement sûrs ) et à réaliser pleinement le pouvoir du moindre privilège ( concept selon lequel les individus et les composants ne devraient avoir que l'accès le plus minimal nécessaire pour effectuer une action requise ).

Nous pouvons mieux comprendre ce principe à l'aide d'un exemple pratique, comme l'un des scénarios d'attaque par ransomware les plus courants : un attaquant obtient un accès initial au réseau d'une entreprise grâce à de simples informations d'identification VPN.

Dans la plupart des implémentations actuelles, un VPN a une interface qui se trouve sur Internet et une autre qui se trouve sur l'intranet. Malheureusement, l'accès à la plupart des VPN se fait toujours par le biais d'informations d'identification simples. Une fois authentifié, un attaquant se fait passer pour un utilisateur représenté par ces informations d'identification a un accès général au réseau.

Il est libre de rejouer les informations d'identification ( ou d'essayer d'utiliser divers outils pour obtenir d'autres informations d'identification ou jetons ) sur tout autre système connecté jusqu'à ce qu'il obtienne l'accès à un système où il peut élever ses privilèges et commencer à exfiltrer des données ainsi qu'à corrompre l'intégrité des systèmes de fichiers et des bases de données.

Dans un environnement Zero Trust, l'utilisateur identifié par un ensemble d'informations d'identification aurait également besoin d'un second facteur d'authentification. L'ensemble de la tentative d'authentification ferait l'objet d'une évaluation des risques en temps réel pour vérifier que la connexion de la personne se trouve, par exemple, dans une zone géographique autorisée et que le temps d'accès est conforme au mode de fonctionnement habituel de cette personne ( et que la personne n'a pas déjà une session établie ).

Même si un attaquant parvenait à obtenir des codes multi-facteurs, comme par exemple l'authentification à deux facteurs par SMS (2FA) présente des faiblesses mais peut être la seule 2FA qu'une organisation peut se permettre de mettre en œuvre, il pourrait réussir à se connecter mais n'aurait pas un accès général à tous les systèmes et services intranet.

En fait, la connexion VPN ne leur donnerait accès qu'à un ensemble défini d'applications ou de services. Si l'attaquant tente de faire une analyse du réseau ou d'effectuer d'autres actions bruyantes sur le réseau, les systèmes de surveillance sont alertés et la personne ainsi que la connexion sont mises en quarantaine pour enquête.

Chaque transaction est soumise à un ensemble défini de règles d'authentification, d'autorisation et d'audit de comportement qui permettent au système global Zero Trust de garantir en permanence la sécurité des interactions.

De quoi avez-vous besoin pour passer au Zero Trust ?

Cette section pourrait remplir un livre entier 😉, mais nous allons partir du principe que vous n'êtes qu'au début de votre voyage vers le Zero Trust. Pour réaliser ce premier pas, vous devez choisir au moins un processus métier ou un scénario d'accès aux services pour passer à ce nouveau modèle.

Chaque composant et chaque personne responsable de la mise en œuvre de ce processus ou service doit être identifié et l'architecture doit être entièrement documentée. À ce stade du processus, vous constaterez peut-être que vous devez repenser l'architecture pour vous assurer que les points de contrôle et d'audit nécessaires sont en place.

Vous aurez alors besoin de solutions d'authentification, d'autorisation, d'audit, d'évaluation des risques et d'exécution pour soutenir les décisions d'accès à chaque connexion dans le processus ou le service. Enfin, vous aurez besoin de personnel pour prendre en charge la création et la maintenance des règles à appliquer, ainsi que les activités traditionnelles de mise en œuvre des correctifs, d'atténuation et de gestion de la configuration.

Ensuite, on fait mousser, on rince et on répète pour tous les autres processus et services. En d'autres termes, vous avez besoin de beaucoup de choses !

Cependant, vous ne devez pas ( et, en réalité, vous ne pouvez pas ) faire passer tous les processus et services de l'entreprise au Zero Trust en une seule fois. Une fois que vous avez évalué ce service initial, commencez le travail de base en acquérant les outils et en embauchant le personnel nécessaire pour garantir le succès de l'opération.

Ensuite, faites passer ce service initial au Zero Trust lorsque le financement et le temps vous le permettront, et, surtout, laissez-le en place un certain temps pendant que vous évaluez ce qu'il faut faire pour maintenir la sécurité et la résilience. Adaptez vos outils et vos plans de recrutement en conséquence, et mettez-vous au travail sur les processus ou services restants.

Heureusement, vous disposez peut-être déjà d'un grand nombre de ces éléments et de ce personnel dans le cadre des solutions et processus de sécurité et de conformité existants. De ce fait, vous pouvez enfin utiliser davantage les capacités de vos investissements existants que les 5 à 15% dont la plupart des organisations utilisent généralement.

Adopter l'état d'esprit Zero Trust

L'un des plus grands défis à relever en matière d'état d'esprit lors de l'introduction du Zero Trust dans votre organisation est la crainte que les contraintes imposées par le modèle ne réduisent la productivité et n'entravent la créativité. Ces craintes peuvent être surmontées en encadrant correctement le Zero Trust.

Commencez par effectuer une évaluation des risques basée sur un scénario pour un processus métier donné. Faites-le avec le(s) propriétaire(s) du processus ou les parties prenantes, et assurez-vous d'énumérer les actions que les acteurs de la menace pourraient entreprendre à chaque point de transaction du processus, idéalement avec une certaine mesure des coûts dus à la perte de sécurité et de résilience.

Ensuite, montrez comment chaque menace est réduite ou éliminée avec une mise en œuvre de la confiance zéro du même processus d'entreprise, et notez comment les nouveaux processus ( développées avec un état d'esprit Zero Trust au départ ) auront des coûts de mise en œuvre réduits, seront beaucoup plus sûrs et résilients, et seront beaucoup plus faciles à améliorer au fil du temps car ils auront été établis sur une base solide.

Le Zero Trust n'est pas un simple autocollant sur la brochure d'une solution ponctuelle. Il s'agit d'un changement fondamental dans la façon dont votre organisation aborde l'accès, l'authentification, l'autorisation, l'audit et la surveillance continue. Vous ne l'adopterez pas du jour au lendemain, mais vous pouvez commencer ce voyage dès aujourd'hui, en sachant que vous êtes sur la bonne voie pour aider votre organisation à se protéger des menaces de demain, ainsi que de celles d'aujourd'hui.

Source : Bob Rudis - Article de Blog

Articles similaires

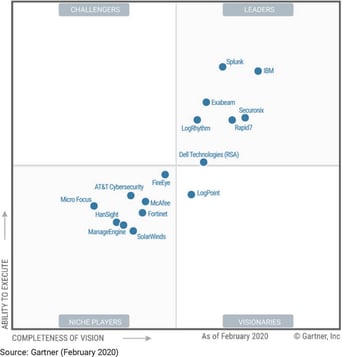

Gartner a reconnu Rapid7 parmi les leaders de son Magic Quadrant 2020 for Security Information and Event Management (SIEM) pour l'exhaustivité de sa...

Lire l'article

A l'occasion de la signature de l'accord de distribution entre Rapid7 et MIEL récemment signé, nous proposons un atelier pour nos partenaires...

Lire l'article

Chez Rapid7, la top priorité est de révéler les besoins non adressés et de créer de la valeur au sein des produits en développement pour y répondre....

Lire l'article