Les ransomwares en 2021 : Une menace à double tranchant !

Article écrit par

M.KWannaCry, Ryuk, Locky... Tous des ransomwares très connu qui ont fait de gros dégâts dans des systèmes informatiques. Les ransomwares sont aujourd'hui un moyen populaire pour se faire de l'argent dans le monde de la cybercriminalité. Malgré tout, de plus en plus de victimes ne payent pas la rançon. Alors, comment les criminels inversent la tendance en 2021 ? Analysons leurs nouvelles pratiques.

C'est un fait, aujourd'hui les systèmes informatiques sont de plus en plus sécurisé. Le problème ? Les ransomwares. Une nouvelle mode est arrivée dans le monde cybercriminel : la double extorsion. En plus de chiffrer vos fichiers et dossiers, les groupes derrière ces fameux malwares volent vos données les plus sensibles puis menacent de les publier sur internet si vous ne payez pas la rançon.

Ce nouveau phénomène nous amène à nous questionner sur ces réseaux de cybercriminels et leur fonctionnement. Comment ont-ils réussi à amasser des millions de dollars en 2020 à la simple force de persuasion ? On vous répond tout de suite dans cet article et restez bien jusqu'à la fin pour connaître les bonnes pratiques de prévention contre les ransomwares.

Un défi continu pour les systèmes d'information

Qu'est-ce qu'un ransomware ?

Un ransomware (ou rançongiciel en français) est un virus qui chiffre les données personnelles d'un ordinateur ou tout autre équipement stockant des données (serveur, smartphone, ...) contre une rançon. Le chiffrement rend les données illisibles : pour les retrouver il faut payer une certaine somme, la plupart du temps avec de la cryptomonnaie. Pour votre culture, le premier ransomware date de 1989 et demandait une rançon de 189 $.

Étant de plus en plus performants grâce à l'utilisation de méthodes de chiffrement avancées, certains malwares sont indétectables par les meilleurs systèmes antivirus. Mais aujourd'hui, les entreprises déploient de meilleurs moyens de protection contre cette menace, c'est pour cela que les cybercriminels redoublent d'efforts pour forcer leurs victimes à payer la rançon, notamment grâce au chantage.

Qui est ciblé ?

Avec les techniques de phishing (récupération de données en se faisant passer pour un tiers de confiance) et de hacking, les ransomwares ciblent aussi bien les entreprises que les particuliers.

Mais les cybercriminels l'ont bien compris : une entreprise sera plus à même de payer la rançon et celle-ci sera forcément plus élevée que pour un particulier. Ils recherchent avant tout des cibles lucratives qui auront un réel bénéfice par rapport à leur investissement.

Selon un sondage de Palo Alto Networks, la rançon moyenne demandée aux entreprises a été de 312 493 $ (environ 256 000 €) en 2020, soit plus du double par rapport à 2019. Les premiers chiffres de 2021 ne sont pas encourageants : une moyenne de 850 000 $ (environ 700 000 €) pour les premiers mois, soit près du triple de l'année dernière.

Pour les particuliers les chiffres sont plus difficiles à trouver. L'université de Stanford a réalisé un sondage en 2017 sur un peu plus de 1 000 américains et a déterminé que la rançon moyenne demandée était de 530 $, soit 430 €, avec un pic atteint à 800 $, soit 655 €. Aujourd'hui les particuliers sont beaucoup moins touchés, notamment grâce aux campagnes de sensibilisation et prévention que l'on trouve dans les médias et sur les réseaux sociaux.

Les chiffres clés pour les entreprises en 2020

En 2020, Sophos, une société luttant contre la cybercriminalité, réalise un sondage auprès de 5 000 directeurs informatiques dans 26 pays différents. Parmi les données rapportées, voici les chiffres à retenir :

- 51% des entreprises ont été touchées par un ransomware en 2020

- 26% des entreprises ont payé la rançon et récupéré leurs données

- 1% des entreprises ont payé mais n'ont pas récupéré leurs données

- 92% des données chiffrées ont été récupérées : 56% grâce à une sauvegarde, et 26% en ayant paré la rançon

- Le secteur public est le secteur le moins touché

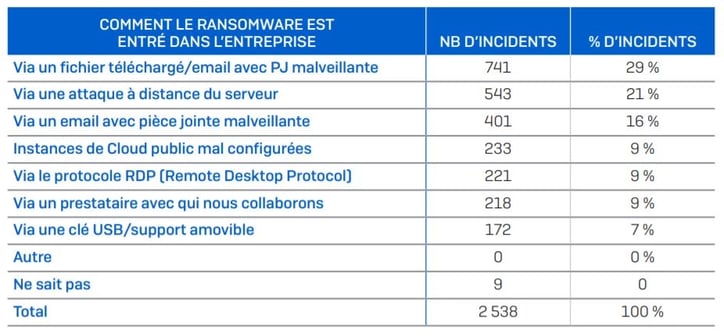

Sophos nous présente également les méthodes d'intrusion utilisées pour pénétrer dans le réseau de l'entreprise. Voici les réponses des sondés :

De quelle façon le virus est-il rentré dans le réseau de l'entreprise ?

Je vous invite à consulter le rapport qui apporte d'autres chiffres intéressants, notamment sur tout ce qui se passe après le ransomware (coûts, assurance, impacts).

Le ransomware le plus connu est sûrement WannaCry qui a fait parlé de lui en 2017 et paralysé le monde pendant 4 jours. Utilisant une faille sur les systèmes Windows, le malware a touché plus de 300 000 ordinateurs dans environ 150 pays. WannaCry est toujours actif et a été le ransomware le plus utilisé en 2019 & 2020. Depuis ses débuts, il aurait engrangé plus de 4 milliards de dollars de perte à travers le globe. Un défi continu pour les systèmes d'information

L'écosystème cybercriminel

Une stratégie bien ficelée

Au début de l'histoire des ransomwares, la plupart des attaquants travaillaient en solo. Aujourd'hui c'est tout le contraire : il existe un vrai écosystème autour du modèle appelé RaaS (Ransomware As A Service, qui n'est pas sans rappeler le fameux SaaS, Software As A Service) avec des acteurs différents pour chaque phase du plan d'action. Ceux-ci communiquent la plupart du temps sur des forums dans le Darkweb.

La stratégie des cybercriminels se décompose en 6 parties avec à chaque fois des acteurs différents qui ne se connaissent pas :

- Accès au réseau de l'entreprise victime. Réalisé par les hackers qui exploitent des failles logicielles, matérielles ou par d'autres moyens

- Recueil d'informations sur l'entreprise et vol de documents sensibles pour faire chanter les victimes les plus réticentes.

- Analyse de l'environnement financier pour déterminer une rançon cohérente.

- Achat du ransomware à un tiers (achat définitif ou partie de la rançon promis). Une étape facultative ici est la sécurisation du pack par un développeur pour le rendre indétectable un maximum de temps auprès des antivirus.

- Négociations avec la victime.

- Blanchiment de la somme obtenue, la plupart du temps de la cryptomonnaie.

L'une des forces de cet écosystème est qu'aucun acteur n'est irremplaçable : si l'un d'entre eux venait à être arrêté par les forces de l'ordre, un autre prendrait sa place immédiatement et le réseau continuerait de fonctionner normalement. Le meilleur moyen d'arrêter cette chaîne est de couper leur financement, il faudrait donc que les victimes ne payent pas les rançons demandées. Malheureusement, avec la nouvelle stratégie de chantage de publication sur internet de documents sensibles, certaines entreprises se retrouvent coincées et n'ont parfois pas d'autres choix.

Des cibles pas choisies au hasard

Que les cybercriminels aient une cible en tête ou pas, ils ont de grandes chances de parvenir à leurs fins grâce au Darkweb. Il existe deux façons principales d'accéder au réseau d'une victime :

- Les bootmasters (propriétaire de botnet, des PC infectés par un virus dormant) peuvent vendre l'accès à un équipement infecté dans une entreprise ou un secteur ciblé.

- Exploiter les vulnérabilités dévoilées par Internet d'un système ou un logiciel

Après avoir trouvé un réseau à infecter via l'une des deux façons citées ci-dessus, les criminels font tout de même des recherches sur le potentiel financier de l'entreprise avant de s'y attaquer. Si celui-ci est convenable et que les probabilités de succès sont hautes, alors ce n'est plus qu'une future victime.

Les cybercriminels n'hésitent plus à faire parler d'eux sur les réseaux sociaux et dans les médias afin d'augmenter leur réputation. Plus leur réputation est haute, plus les victimes sont à même de payer la rançon demandée. Attention, certains groupes sont moins scrupuleux : que la rançon soit payée ou non, peu leur importe, leur but est de causer le plus de destruction possible.

Un réseau de communication : le Darkweb

Une marketplace de données

Comme précisé plus tôt dans cet article, les cybercriminels utilisent principalement le Darkweb pour communiquer entre eux et trouver de nouvelles victimes. Pour les ransomwares spécifiquement, il existe 3 forums populaires. Les langues utilisées sont exclusivement l'anglais ainsi que le russe. On y trouve tout un tas de choses : de la publicité pour les meilleurs codes source, les réductions du moment ou encore des offres d'emploi.

Les codes sources sont vendus par ce que l'on appelle les opérateurs de ransomwares. Ils vendent leur produit pour un prix défini, généralement entre 300 € et 4 000 €, ou bien demandent un pourcentage de la rançon qui peut aller de 20 à 40 % du bénéfice.

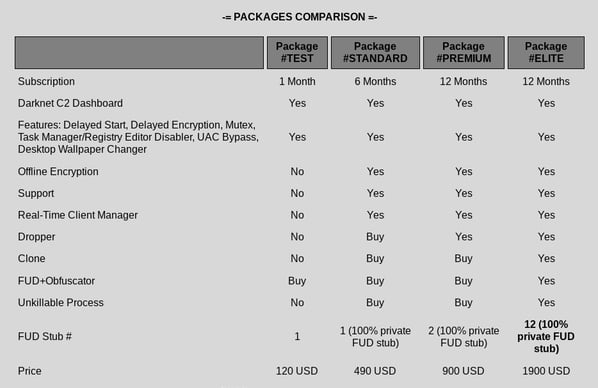

Le mot marketplace prend toute sa signification quand l'on sait que certains opérateurs font des packages de code source. Cela peut inclure par exemple une option support qui garantit des mises à jour régulières afin de dissimuler le virus au maximum des nouveaux systèmes de protection. Ci-dessous une offre dénichée sur un de ces forums :

Offre packagée pour le code source d'un ransomware.

Offre packagée pour le code source d'un ransomware.

Il s'agit d'une offre de souscription à un ransomware, avec des options techniques supplémentaires et le prix sur la dernière ligne en dollars. Il est assez drôle de voir que cette offre ressemble à quelque chose près aux offres d'abonnement légitimes que l'on peut trouver aujourd'hui.

Des offres d'emploi pas comme les autres

Même si les forums sont considérés comme être le terrain de jeu des débutants et petits joueurs du modèle RaaS, ils sont tout de même très actifs et beaucoup utilisés. Comme annoncé plus haut, il est commun de trouver des offres d'emploi, ou plutôt des demandes de partenariat, sur ces fameux forums. Les opérateurs peuvent être amenés à rechercher tout acteur faisant partie de l'écosystème décrit au début de cet article : des hackers, des développeurs ou négociateurs.

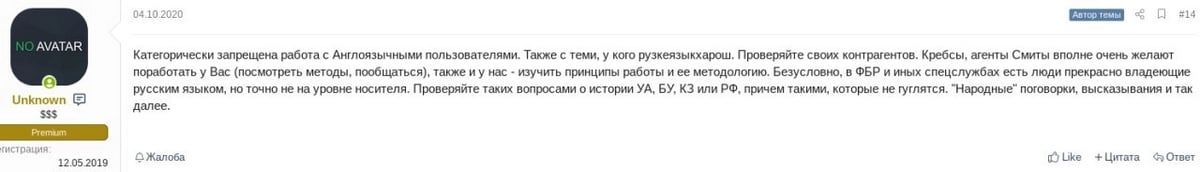

Pour s'assurer que le candidat est légitime (et ne soit pas un membre des forces de l'ordre par exemple) et éviter tout problème, les opérateurs peuvent employer différents moyens lors de leur recherche :

- Exclure le partenariat avec quelqu'un se trouvant physiquement dans la juridiction dans laquelle le ransomware sera déployé.

- Imposer des restrictions selon le pays (ou encore que le climat politique) de résidence de la personne.

- Poser des questions complexes sur l'histoire du pays de résidence et sur les expressions et dictons locaux.

Dans ce message l'opérateur conseille de poser des questions sur l'histoire soviétique et sur des expressions connues seulement par des natifs de la Russie.

Les ransomwares en vogue en 2021

REvil

Appelé également Sodinokibi, REvil a fait sa première apparition en 2019. Le virus est toujours actif aujourd'hui et est considéré comme l'un des plus difficile à détecter. Selon le site Securelist, le ransomware aurait rapporté la somme faramineuse de 100 millions de dollars en 2020, le plaçant dans la liste des virus les plus rentables de cette année.

REvil utilise le chiffrement Salsa20 pour vérrouiller les fichiers des victimes. Majoritairement injecté au travers de failles RDP (Remote Desktop Protocol, protocole permettant de se connecter à distance à un serveur), logicielles ou grâce au phishing, il peut arrêter des processus en cours d'exécution avant de lancer le chiffrement des données sur des disques internes, externes ou des partages réseaux. Le code source est très souvent mis à jour pour contrer les nouvelles défenses antivirus.

REvil est au goût du jour et menace d'une double extorsion ses victimes : la demande de rançon d'un côté, et la pression de publier des documents privés, de contacter des journalistes ou d'attaquer par DDoS (attaque informatique ayant pour but de rendre indisponible un service) leur site internet, si la rançon n'est pas payée.

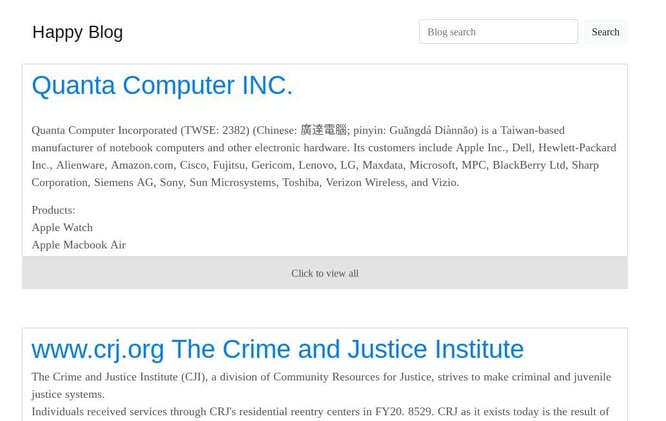

Publication de données volées sur le blog de REvil, Happy Blog

REvil a bien commencé l'année 2021 et a demandé des rançons record : en mars et avril la somme de 50 millions de dollars est demandée à Acer et Quanta Computers, le partenaire taïwanais d'Apple. Des cybercriminels auraient dérobé des plans de futurs produits à ce dernier.

REvil est un ransomware à prendre au sérieux : très actif sur les forums de recrutement, une version non Windows serait en développement. Avec les nouvelles tactiques de double extorsion, les criminels savent qu'ils commencent à inquiéter le public et en profitent pour demander des rançons de plus en plus grosses.

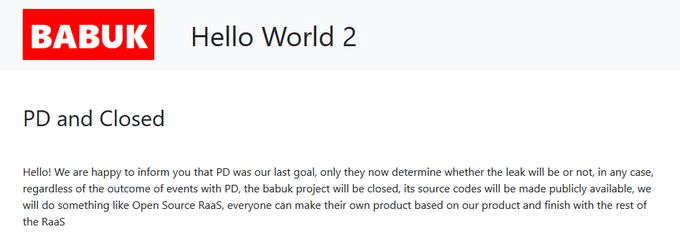

Babuk Loker

Connu simplement sous le nom Babuk, il s'agit d'un ransomware très actif découvert en 2021. En avril, le groupe derrière Babuk annonce la fin de leur activité et publie le code source du virus pour créer ce qu'ils appellent un "Open Source RaaS". L'annonce intervient après que Babuk ait infecté le réseau informatique de la police de Washington et volé plus de 250Go de données. Après des négociations jugées inconcluantes par les cybercriminels, des données très sensibles sur la criminalité de la ville furzent publiées sur internet.

Le groupe derrière Babuk annonce que la police de Washington était leur dernière cible et que le projet est maintenant clos.

Le groupe derrière Babuk annonce que la police de Washington était leur dernière cible et que le projet est maintenant clos.

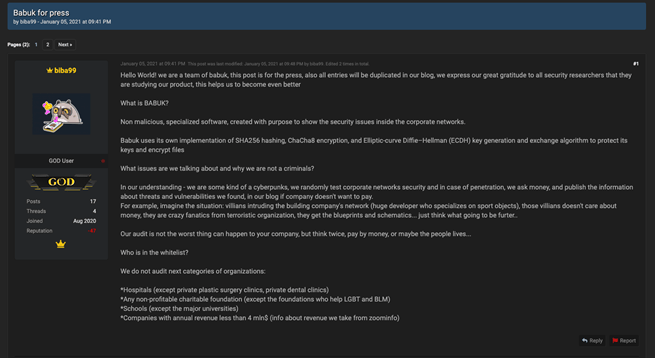

Bien que Babuk utilise une organisation RaaS similaire à REvil, leur stratégie diffère quelque peu. Babuk serait un virus bienveillant qui aurait pour but de montrer les vulnérabilités d'un système informatique, la rançon serait une simple "compensation". Ils disent tester aléatoirement certains systèmes de sécurité (notamment au travers du protocole RDP) jusqu'à ce qu'une faille se présente. Ils ont cependant une whitelist, une liste de secteurs inattaquables, qu'ils publient à la fin de ce message présentant leur stratégie :

Message publié sur un forum expliquant la stratégie Babuk.

Message publié sur un forum expliquant la stratégie Babuk.

En français, la liste blanche est la suivante :

- Les hôpitaux (sauf les cliniques privées de chirurgie plastique et dentaire).

- Les organismes de charité à but non lucratif (sauf ceux soutenant les LGBT et le mouvement Black Lives Matter).

- Les écoles (sauf les universités).

- Les entreprises à petit chiffre d'affaire.

Le message a rapidement fait parler de lui dans les médias, notamment à cause de la deuxième ligne mentionnant les mouvements LGBT et BLM. Babuk a cependant supprimé ce passage deux mois après.

Le fonctionnement du ransomware est le suivant : une fois les données chiffrées, un fichier texte apparaîtra nommé "How to restore tour files" (soit en français "Comment restaurer vos fichiers") dans tous les dossiers touchés. Ce fichier contiendra les instructions pour déchiffrer les données mais également une URL menant à une page privée listant tous les fichiers volés et leur contenu. Les cybercriminels menaceront de publier cette page si la rançon n'est pas payée.

Malgré que le groupe derrière Babuk confie tester aléatoirement les systèmes de sécurité, les victimes semblent provenir majoritairement de l'Europe, des États-Unis et de l'Océanie. Lezs secteurs ciblés sont principalement les transports, le milieu médical et les fournisseurs d'équipements industriels.

Comment se prémunir contre les ransomwares ?

Partout dans le monde les acteurs de la cybersécurité recommandent différentes stratégies pour prévenir et réagir face aux ransomwares. En France, c'est surtout l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information), une autorité gouvernementale, qui mène la danse. Voici un condensé des bonnes pratiques à mettre en place dans un système d'information (ou, à plus petite échelle, dans un réseau domestique) :

- Garder ses logiciels et systèmes d'exploitation à jour pour éviter les failles de sécurité.

- Avoir une solution antivirus sur tous les postes et serveurs avec des bases tenues à jour.

- Superviser le trafic réseau afin de remarquer de potentielles anomalies.

- Réaliser des audits de sécurité via une société externe.

- Former les utilisateurs aux bonnes pratiques en terme de sécurité (prévention contre le phishing principalement).

- Avoir un système de sauvegarde incorrigible en cas d'infection (suivre les règles de bonnes pratiques de la sauvegarde).

Autre point de vigilance : de plus en plus de réseaux sont piratés à cause du cloud. En effet son implémentation, encore très jeune, dans les entreprises marque une sécurité jugée trop souvent insuffisante. Ceci combiné avec les mauvaises pratiques utilisateurs telles que l'utilisation d'un même mot de passe pour plusieurs comptes peut s'avérer très dangereux.

Dans tous les cas ces acteurs sont d'accord sur une recommandation en particulier : ne jamais payer la rançon. En plus de financer l'écosystème cybercriminel, vous n'êtes même pas sur de retrouver l'accès à vos données une fois la rançon payée.

Sources : Securelist & clubic.

Articles similaires

Rédigé par Adrien Gendre en avril 2021.

Si les attaques de ransomware lancées contre les grandes entreprises peuvent rapporter gros à un...

Lire l'article

La richesse des données personnelles et financières sensibles gérées par les hôpitaux et les systèmes de santé, associée aux vulnérabilités connues...

Lire l'article

ForeScout nommé parmi les 20 éditeurs de la sécurité IT à la croissance la plus rapide en 2015 par la Silicon Review. La rapide croissance de la...

Lire l'article