LogPoint | Prendre part au combat contre les ransomwares !

Article écrit par

M.K

Par LogPoint CTO Christian Have – Le 21 juillet 2021

Les attaques de ransomware sont de plus en plus dévastatrices pour les entreprises. Non seulement elles infligent des perturbations massives au niveau de leurs activités, mais les cybercriminels demandent également des rançons toujours plus importantes pour déverrouiller les fichiers chiffrés et les machines touchées par ces attaques.

Au cours des derniers mois, les attaques de ransomware sponsorisées par les États et infligeant des dommages aux infrastructures critiques ont fait la Une des journaux. JBS a récemment payé 11 millions de dollars à la suite d’une attaque qui a provoqué la fermeture de toutes les usines de viande bovine aux États-Unis. Juste avant cela, une attaque avait paralysé les services de santé irlandais pendant des semaines au beau milieu d’une pandémie. Cette attaque s’est produite après le piratage de Colonial Pipeline qui a fait craindre des pénuries de carburant.

CNA Financial, l’une des plus grandes compagnies d’assurance des États-Unis, aurait payé 40 millions de dollars pour accéder à ses fichiers et restaurer ses activités, ce qui en fait la rançon la plus importante payée à ce jour. À titre de comparaison, 40 millions de dollars, c’est plus que la somme dépensée par la plupart des entreprises pour leur budget de cybersécurité. C’est même plus que la somme dépensée par de nombreuses entreprises pour l’ensemble de leur budget IT.

En raison de la recrudescence des attaques de ransomware sponsorisées par des États aux États-Unis et en Europe, de nombreuses institutions gouvernementales, dont la Maison Blanche, ont exhorté les entreprises à renforcer leurs défenses pour aider à stopper ces groupes de ransomware. Le G7 a appelé la Russie, en particulier, à identifier, bloquer et demander des comptes à ceux qui, à l’intérieur de ses frontières, mènent des attaques de ransomware ainsi que d’autres cybercrimes. L’une des rares décisions prises lors du sommet Biden-Poutine est un accord de consultation sur la cybersécurité. Cependant, l’accord est ambigu et sans aucune action spécifique.

Présentation de l’écosystème des ransomwares : le paiement de la rançon n’est pas toujours l’objectif final

Stopper les groupes de ransomware n’est pas une mince affaire. L’économie que représente les activités de ces groupes, et son ampleur, sont importants. De nombreux groupes actifs ont des structures d’entreprise, avec des rôles et des responsabilités similaires à ce que l’on pourrait trouver dans de véritables entreprises de développement de logiciels.

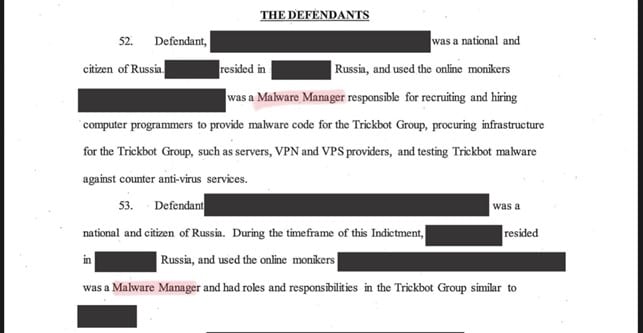

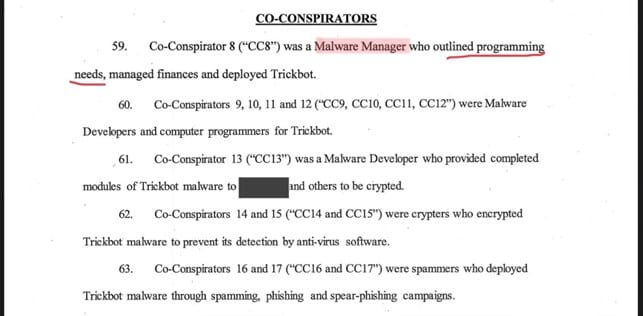

La mise en examen des membres de TrickBot, qui avaient défini des rôles bien précis pour la gestion du malware.

La mise en examen des membres de TrickBot, qui avaient défini des rôles bien précis pour la gestion du malware.

Ces organisations cybercriminelles sont correctement financées et très motivées pour développer leurs attaques, mais leurs sources de revenus ne commencent pas et ne se terminent pas avec le paiement d’une rançon par les victimes. En effet, il existe tout un écosystème autour des ransomwares, capitalisant sur la réussite des attaques lancées, telles que :

- Des groupes qui vendent l’accès à des plateformes qui fournissent ensuite un ransomware-as-a-service complet à d’autres groupes qui pourront l’utiliser.

- Des courtiers (brokers) qui fournissent des équipes de développeurs hautement qualifiés capables de créer et de déployer des malwares. Nous pouvons voir cela comme un processus de recrutement de malwares.

- Certains groupes n’ont accès qu’aux réseaux d’entreprise. Ils ne perturberont pas activement les activités et ne demanderont pas de rançon ; au lieu de cela, ils vendent l’accès aux victimes pour que d’autres groupes puissent en tirer parti.

La sophistication croissante des groupes de ransomware a conduit de nombreuses entreprises à mettre en œuvre une multitude d’outils pour aider à détecter et à prévenir les attaques. Mais quelles sont les stratégies qui fonctionnent vraiment ?

La sécurité de base est essentielle pour prévenir les attaques de ransomware

Au cours des 15 dernières années, les RSSI/CISO, les équipes d’opérations de sécurité et les éditeurs de sécurité se sont concentrés sur les attaques complexes et sur le fait de garder une longueur d’avance concernant ce que les adversaires pouvaient mettre en œuvre. Par exemple, le ver (worm) informatique malveillant Stuxnet lance des campagnes extrêmement avancées. Le résultat est que de nombreuses entreprises disposent d’un portefeuille relativement étendu en matière de technologies avancées. Ces technologies sont coûteuses, complexes à utiliser et encore plus complexes à intégrer les unes aux autres et à l’écosystème de sécurité environnant.

L’attaque de Colonial Pipeline a eu lieu car une plateforme d’accès à distance n’était pas parvenue à appliquer ou à exiger une authentification multi-facteur. Combiné à un mot de passe partagé et utilisé par plusieurs utilisateurs, les attaquants ont alors réussi à s’introduire dans l’infrastructure. Les outils de détection avancés ne sont pas destinés à détecter de telles erreurs basiques.

Le fait de ne pas avoir mis en place les fondamentaux (correctifs, configurations sécurisées ou mise en œuvre des meilleures pratiques) est un schéma qui a été observé dans de nombreuses attaques récentes. Ce n’est pas sans raison que chaque autorité, en matière de cybersécurité, recommande en priorité aux entreprises d’avoir des configurations de base et d’autres liées aux correctifs pour renforcer leurs efforts de cybersécurité.

Alors pourquoi les entreprises ne se contentent-elles pas de tout corriger, de mettre en œuvre le modèle Zero Trust (Confiance Zéro) et d’imposer partout l’authentification multi-facteur, surtout lorsque le risque matériel le plus important pour les activités et la pérennité de l’entreprise se trouve être justement une attaque de ransomware ?

Les opérations IT sont difficiles. L’équipe des opérations de sécurité, l’équipe des opérations IT et l’équipe de gestion des risques d’entreprise ont souvent une réflexion cloisonnée avec des objectifs et des motivations différents. L’harmonisation des activités et des objectifs entre les différents départements est, sans aucun doute, une partie du problème.

Nos clients nous disent qu’ils ont besoin d’une vue d’ensemble unifiée des différents aspects en matière de risque technique. La mise en œuvre d’une solution unifiée telle qu’une orchestration Zero Trust ou XDR est complexe et, dans de nombreux cas, coûteuse. Certains de nos clients se tournent vers un nombre moins important d’éditeurs et s’appuient sur des normes ouvertes, par exemple MITRE pour une taxonomie des attaques, MISP pour partager les observations sur les menaces et YARA pour identifier les indicateurs de malwares afin de se débarrasser du casse-tête que représente l’harmonisation des méthodes de travail des différents services.

LogPoint travaille pour renforcer la défense contre les ransomwares

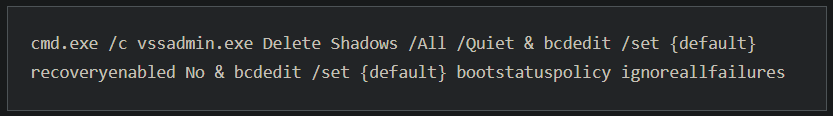

LogPoint peut aider les entreprises à harmoniser les activités de détection et de réponse. LogPoint ingère les données de log, que les équipes de sécurité peuvent utiliser pour détecter facilement les différents types de ransomware comme FiveHands, Egregor ou Ryuk. Le groupe REvil qui a frappé JBS utilise une tactique pour supprimer les clichés instantanés (Shadow Copies) avant le chiffrement. La suppression des clichés instantanés rend une restauration beaucoup plus difficile. LogPoint peut détecter immédiatement la suppression de ces derniers en recherchant la commande suivante au niveau de toutes les sources de log :

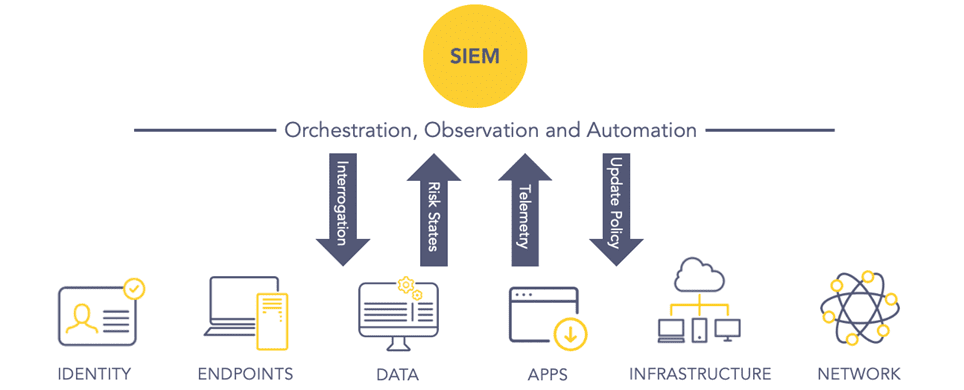

L’ingestion de données de log permet aux analystes d’interroger les systèmes pour obtenir plus d’informations sur les problèmes connus, tels que les vulnérabilités détectées, les écarts par rapport aux meilleures pratiques ou politiques d’entreprise. Cependant, en combinant les données de log avec les données de vulnérabilité, la conformité de la configuration et une interrogation plus avancée du système, nous pouvons découvrir les problèmes inconnus en formulant des scores de risque plus précis au niveau de l’infrastructure et de ses composants.

Une fois les scores de risque déterminés, nous travaillons ensuite sur le couplage d’indicateurs de ransomware, tels que la suppression de clichés instantanés, avec des renseignements sur les menaces (Threat Intelligence) et la recherche de malwares afin d’identifier les techniques documentées des adversaires. L’objectif est que le système puisse déterminer le type de groupe ou de variété du ransomware, afin que nous soyons mieux préparés pour faire face et répondre à la menace en question. Notre système utilise une combinaison de traitement du langage naturel et d’apprentissage automatique (ML) pour relier tous ces éléments.

Nous travaillons également avec nos clients pour construire la dernière étape, à savoir automatiser et orchestrer la réponse avec une connaissance de la situation et une compréhension de la prochaine phase de l’attaque. Nous avons de petits agents déployés sur les machines de nos clients qui peuvent appliquer des politiques, déconnecter les machines des réseaux et agir autrement en fonction de la manière dont les opérateurs de sécurité souhaitent aborder un problème potentiel.

Les principales étapes pour mettre fin au cercle vicieux des ransomwares

En fin de compte, pour les chercheurs en sécurité qui suivent les groupes de ransomwares, il est de plus en plus évident, que le déséquilibre entre les capacités et les motivations des attaquants ainsi que la maturité et les budgets des défenseurs est de plus en plus important. Lorsque des infrastructures critiques de grandes et petites entreprises sont attaquées, il est évident qu’une utilisation massive de technologies seule ne résoudra pas le problème. L’externalisation des opérations IT ou de sécurité ne résoudra pas non plus le problème.

En gardant donc à l’esprit ce qui vient d’être exposé, je vois trois orientations à suivre :

- Les forces de l’ordre et autres services de police doivent coopérer au-delà des frontières pour cibler les groupes de ransomware, suivre les paiements et, en fin de compte, changer le risque opérationnel pour ces groupes afin qu’il devienne plus coûteux pour eux de faire des affaires de manière illicite.

- Briser les silos au sein des entreprises, faire en sorte que les équipes de cybersécurité, d’exploitation IT et de gestion des risques parlent le même langage et harmonisent leurs attentes. Qui est responsable de la partie sauvegarde : le service IT ? Qui est responsable de la reprise après sinistre (disaster recovery) : l’équipe sécurité ? Qui est responsable de la planification de la continuité des activités : l’équipe de gestion des risques d’entreprise ?

- Davantage de lois et règlements en la matière. Le RGPD a beaucoup fait pour attirer l’attention et renforcer la sensibilisation concernant le signalement des violations au niveau des infrastructures. Mais il en faut plus. Le RGPD fonctionne pour les données personnelles, mais les perturbations des infrastructures critiques à la suite d’une attaque de ransomware ne sont pas nécessairement sous l’égide du RGPD et, en tant que telles, peuvent passer inaperçues. Avec plus de partage, une concentration accrue et des amendes potentiellement imposées aux entreprises qui ne parviennent pas à prévenir ou à protéger de manière adéquate leur infrastructure, les conseils d’administration commenceront à prendre cette menace au sérieux.

Pour en savoir plus sur LogPoint :

Articles similaires

Le software-defined LAN aide à stopper les attaques au premier point de contact des devices connectés avec le réseau de l'entreprise.

Aerohive a...

Lire l'article

BeyondTrust rend votre environnement inhospitalier aux ransomwares et autres logiciels malveillants, réduisant considérablement la surface de menace...

Lire l'article

Le 10 juillet 2017, Gartner a dévoilé son nouveau Magic Quadrant orienté pare-feux pour réseaux d'entreprise. Palo Alto Networks est positionné...

Lire l'article