BPA de Palo Alto Networks : Evaluer, optimiser et valider sa sécurité

Article écrit par

K.M.

Le Best Practice Assessment est un outil qui vérifie que les déploiements de vos firewalls nouvelle génération et Panorama sont exploités au mieux, en adéquation avec bonnes pratiques préconisées par Palo Alto Networks.

Mes NGFW font-ils bien leur travail ?

Palo Alto Networks est le leader Mondial de la cybersécurité. Les utilisateurs qui déploient la plateforme dans leurs différents environnements s’en rendent rapidement compte…A condition bien sûr de l’avoir bien configurée…

Que l’on soit gourou expert des firewalls nouvelle génération Palo Alto Networks ou jeune novice, les questions sont les mêmes : Mes firewalls sont-ils correctement configurés ? Mon réseau est-il suffisamment protégé ?

A cela s’ajoute une question posée à juste titre par les managers et les responsables financiers : l’investissement réalisé est-il exploité à sa juste valeur ?

La simplicité de l’objectif va de pair avec la complexité de la tâche : On dispose d’une solution puissante dont la configuration doit nous permettre de contrôler les communications, les accès, et de bloquer le trafic illégitime ainsi que les données malveillantes. Mais le nombre de devices, les différents scenarios d’accès et la surface d’attaque impliquent un nombre de produits, un nombre de règles et un nombre de paramètres tels qu’il est humainement impossible pour les administrateurs sécurité et réseau de repérer ou d’anticiper toutes les lacunes d’un déploiement. Comment inspecter chaque règle ? Comment vérifier chaque profil ? Et comment identifier dans chaque paramétrage les écarts avec ce qu’on attend, sans y passer tout son temps et avec une vraie méthodologie ?

Le BPA : plus qu’un outil, une méthode

Le rapport BPA (Best Practice Assessment) de Palo Alto Networks va tout simplement automatiser le processus d’inspection détaillé de chaque règle, chaque profil et chaque configuration. On peut aisément imaginer la quantité d’heures gagnées à essayer d’identifier manuellement les faiblesses dans chaque règle ou dans le paramétrage de chaque profil. Le BPA va également instantanément fournir des recommandations spécifiques pour combler les lacunes détectées. Vous aurez donc plus de temps pour implémenter avec précision les corrections suggérées.

Le “Best Practice Assessment” ou BPA va donc analyser les configurations des firewalls nouvelle génération et de Panorama, voir si ces configurations sont alignées avec les bonnes pratiques recommandées, et enfin suggérer les modifications à apporter pour adhérer à ces bonnes pratiques.

Tout changement dans l’architecture, dans le système ou dans les bonnes pratiques qui nécessiterait de revoir ses configurations doit déclencher un nouveau cycle d’utilisation du BPA (Analyse, Vérification, Corrections) pour s’adapter à ce changement. LE BPA devient alors l’outil principal de la méthodologie de prévention de Palo Alto Networks.

Quid des bonnes pratiques

Les bonnes pratiques sont des informations évidemment subjectives. Il n’est jamais question de dicter la manière de déployer et de configurer ses NGFW, et une bonne pratique dans un contexte donné n’est pas toujours adaptée à un autre. Cela dit, Les « Best Practices » de Palo Alto Networks sont le résultat d’un travail continu d’équipes réunissant toutes les composantes intervenant dans les projets qu’elles gèrent : Les équipes produit pour la technologie, les équipes terrain pour l’exécution, les équipes consulting pour la stratégie et les experts commerciaux pour la mesure de l’investissement. C’est le fruit d’une longue expérience commune en cybersécurité. Elles vont regrouper dans divers documents, les recommandations d’architecture, de configuration et de règles sur l’ensemble des sujets liés à la prévention des cyberattaques.

Parce que les applications, les réseaux et les attaques évoluent, les best practices ne sont pas des informations immuables, elles sont régulièrement mises-à-jour et adaptées.

Création d’un BPA

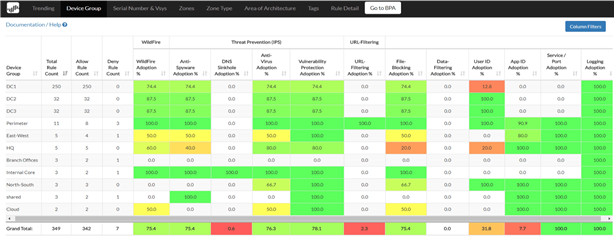

Dans un BPA, chaque élément de la configuration (règles, objets, paramètres réseau, configurations systèmes) est soumis à un contrôle (un check) qui aboutit à un résultat simple : ”pass” ou “fail”. Chaque contrôle effectué est décrit en détail.

Dans le cas d’un « fail », le rapport va alors fournir la recommandation associée pour lancer le correctif, avec un accès immédiat à toute la documentation pertinente pour appliquer cette recommandation.

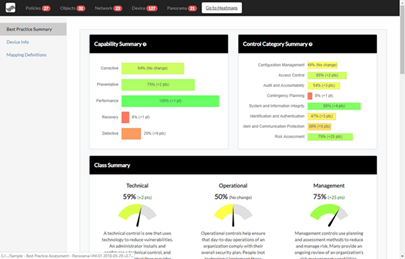

Des vues résumées du BPA vont lister les résultats des « checks » et leur évolution par rapport aux résultats des BPA générés précédemment.

L’évolution de ces résultats est une information précieuse à partager avec ses managers car elle permet de mesurer sa progression et d’attester de l’optimisation continue de la solution.

Finalement, le BPA donne une visibilité claire de la configuration, s’assure que les bons paramètres sont correctement activés et permet de construire une ligne directrice pour combler les failles.

Il a donc autant d’intérêt pour des firewalls nouvellement déployés que pour des firewalls déjà en place. Dans le cas de déploiements gérés par Panorama, un BPA généré directement pour Panorama sera plus pertinent pour avoir une évaluation globale de la configuration.

Concrètement le BPA a 2 composantes, un rapport résumé en pdf principalement destiné aux managers, et une page HTML qui affiche sous forme de graphiques les points forts et les points faibles de la configuration avec des codes couleurs adaptés aux résultats. Par exemple y figurent le pourcentage d’utilisations des souscriptions Strata, le niveau d’exploitation des fonctions App-ID et User-ID, ou le défaut de création de profil de prévention ou de déchiffrement. L’utilisateur peut également extraire la liste des contrôles qui ont échoués et la classifier afin de créer un véritable plan d’actions par ordre de priorité.

Régularité et Expertise

Les cyberattaques, les systèmes d’information et les bonnes pratiques sont en constante évolution. Cette dynamique continue à deux conséquences importantes s’agissant du BPA : Premièrement, pour être efficace dans la durée, le BPA doit être généré régulièrement pour vérifier l’adaptation de sa sécurité aux changements. Ensuite, il est nécessaire d’avoir une expertise dans l’interprétation des résultats afin de déterminer quelles corrections appliquer parmi celles qui sont suggérées, et quand les mettre en œuvre.

Cette interprétation est souvent faite par le partenaire générant le BPA. Elle est primordiale, car un échec de validation peut effectivement avoir une explication satisfaisante et ne pas signifier une faille dans la configuration. De même une bonne pratique conseillée dans une architecture donnée peut tout à fait s’avérer incongrue dans une autre.

Chaque BPA doit donc déclencher un plan d’actions correctrices soigneusement sélectionnées en fonction du contexte. Ce plan va maintenir l’adéquation de la sécurité de l’entreprise aux bonnes pratiques, et assurer la conformité des choix avec la stratégie décidée.

Pour en savoir plus appelez Miel au 01 60 19 34 52

Articles similaires

Il y a 54 ans, dans la nuit du 20 au 21 juillet 1969, deux astronautes de la mission Apollo 11, Neil Armstrong et Buzz Aldrin, étaient les premiers...

Lire l'article

Lisez ce tout premier débrief Citrix Workspace Intelligence et faites-vous une bonne idée de la manière dont cette nouvelle approche va répondre aux...

Lire l'article

Palo Alto Networks lance Prisma : l’offre de sécurité cloud la plus complète du marché

Après avoir révolutionné la cybersécurité en apportant une...

Lire l'article