Citrix | Êtes-vous prêt pour une attaque de ransomware ?

Article écrit par

M.K

De Kurt Roemer | Juin 2021

Le fléau des ransomwares a pris de l'ampleur, provoquant des dégâts non seulement pour les entreprises, mais aussi pour la société. En témoignent les brèches très médiatisées qui ont eu un impact sur les infrastructures critiques et ont porté atteinte aux relations de confiance dans les secteurs de la santé, de la finance, de la vente au détail, de la fabrication, du pétrole et du gaz, ainsi que dans d'autres secteurs dont nous dépendons tous les jours.

Tout le monde, des particuliers aux organisations mondiales, doit se poser la question : Suis-je prêt à faire face à la menace des ransomwares ?

Bien sûr, nous ferions tout notre possible pour éviter que les ransomwares ne nous menacent en premier lieu. Cependant, la réalité est que la protection n'est qu'un aspect du cycle de vie de la cybersécurité.

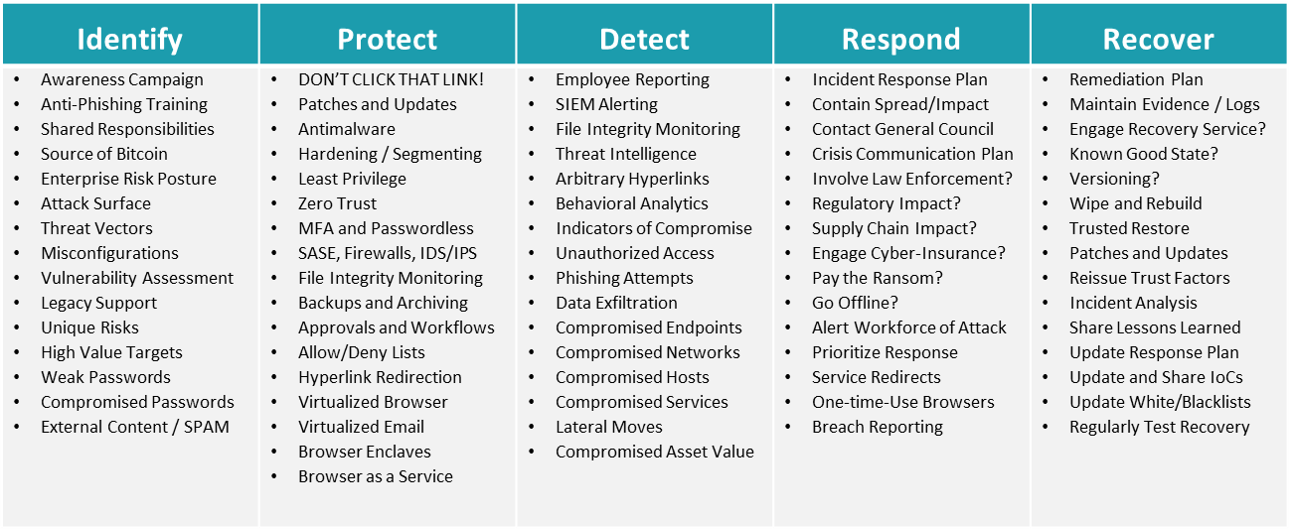

Pour visualiser et communiquer les priorités face à l'évolution constante des menaces de ransomware, j'aime penser en termes de cadre de cybersécurité du NIST. Voici quelques considérations représentatives pour la gestion et l'atténuation des ransomwares.

Cadre d'atténuation des ransomwares

Si ces considérations représentatives semblent écrasantes, elles ne sont rien comparées au fait d'être submergé par une attaque de ransomware. De nombreux aspects du cadre ne sont qu'une solide hygiène en matière de cybersécurité. D'autres sont des processus et des flux de travail dont les responsabilités sont partagées entre plusieurs fonctions, tant internes qu'externes à l'organisation. Décomposons quelques-uns des éléments à fort impact en domaines d'actualité sur lesquels les individus et les organisations doivent se concentrer.

10 conseils pour atténuer les effets des ransomwares pour les particuliers et les organisations

- Sensibilisation : Soyez vigilant, en particulier pendant les perturbations, pour éviter les comportements courants et les vecteurs d'attaque qui mènent aux ransomwares. Surveillez l'actualité des dernières techniques de ransomware et communiquez largement sur la manière dont les infections sont introduites. Faites un rapport sur l'état de la sensibilisation de l'organisation, encouragez les idées innovantes pour les atténuations et récompensez les progrès.

- Accès : Les informations d'identification et les mots de passe faibles sont le principal vecteur d'accès des ransomwares. C'est le moment de donner la priorité aux initiatives visant à améliorer l'efficacité de la gestion des informations d'identification, à exiger une authentification multifactorielle (MFA) et à évoluer vers FIDO2 et un avenir sans mot de passe.

- Sécurité des applications : Les ransomwares sont généralement introduits par des liens hypertextes malveillants dans les courriers électroniques, les navigateurs, les PDF et d'autres interfaces d'applications omniprésentes. Il est essentiel de renforcer la sécurité au niveau des applications et de configurer spécifiquement toutes les méthodes de distribution des ressources (directes, par proxy, virtualisées et conteneurisées) afin de protéger les communications spécifiques aux applications et les communications entre applications.

- Endpoints : Les points d'extrémité non sécurisés permettent aux ransomwares de germer et de se développer. Tous les terminaux et appareils, qu'ils soient gérés ou non (tiers, BYO, IoT) doivent être évalués avant d'autoriser l'accès aux réseaux, VPN, applications et contenus. Et cette évaluation de la santé des terminaux et des capacités de sécurité doit être continue - pas seulement au moment de la connexion. Visez la simplification des terminaux, limitez les capacités d'administration et configurez pour le moindre privilège. Dans la mesure du possible, ne laissez pas les données sensibles sur les terminaux.

- Réseaux : Les réseaux non sécurisés permettent aux ransomwares de se propager comme une traînée de poudre. Configurez des réseaux distincts pour le personnel et la maison, avec des restrictions sur le passage entre les deux, tout en désactivant le réseau maillé pour réduire la menace de mouvement latéral. Envisagez la mise en œuvre d'une sécurité périphérique - également connue sous le nom de Secure Access Service Edge (SASE) - qui fournit des protections réseau avancées combinées à des services de sécurité automatisés fournis par le cloud pour protéger davantage les utilisations critiques, les administrateurs et les travailleurs hautement privilégiés. Dans les plans de retour au bureau, si vous craignez qu'en cliquant sur un lien malveillant, tout le réseau soit détruit, commencez immédiatement à réarchitecturer pour une confiance zéro.

- Zero Trust : Avec le principe directeur "Toute confiance doit être gagnée", la confiance zéro bouleverse les modèles de sécurité des dispositifs, des réseaux et des utilisateurs. Chaque demande d'accès et d'utilisation doit être examinée à la loupe afin d'être constamment consciente de la situation et adaptée au risque contextuel. Bien que la confiance zéro soit généralement appliquée uniquement aux réseaux sous la forme d'un accès réseau de confiance zéro (ZTNA), les principes de la confiance zéro s'étendent à la micro-segmentation des applications, des API et des services. Adoptez la confiance zéro.

- Gestion des vulnérabilités : Une fois que les correctifs sont publiés par un fournisseur, il ne faut que quelques minutes pour que des exploits soient développés et déployés de manière malveillante. Automatisez la gestion des correctifs chaque fois que possible pour mettre à jour les appareils, les systèmes d'exploitation et les applications. Les technologies anciennes non prises en charge qui ne peuvent pas être corrigées doivent être mises hors service ou retirées des réseaux et autres applications. Envisagez de passer à des services en nuage qui gèrent les correctifs et les mises à jour des services.

- Analytique : Fournir une observabilité, des informations et une automatisation à travers les intérêts commerciaux et les technologies pour identifier, protéger, détecter, répondre et récupérer. Veillez à ce que les informations essentielles soient rapidement diffusées pour aider les individus et l'organisation à se préparer et à répondre aux menaces imminentes et en évolution.

- Continuité de la main-d'œuvre : Lorsqu'une perturbation survient, il est essentiel de la contenir efficacement et de permettre à la main-d'œuvre de retrouver sa productivité. Un plan bien testé et répété est essentiel.

- Collaboration : De la préparation à la réponse, il y a des responsabilités partagées, des flux de travail, des escalades, des dépendances et des aspects critiques de communication qui sont uniques aux ransomwares. Tout ce qui entrave ou ajoute une latence à la collaboration ne fait qu'ajouter de la douleur et des dépenses à un événement de ransomware. Mettez en place une " salle de crise " de collaboration virtuelle et effectuez des exercices sur table et d'autres simulations pour optimiser l'efficacité opérationnelle en cas de contrainte.

L'avenir des ransomwares

Que ferez-vous pour vous préparer aux attaques de ransomware de demain ? Demandez à vos fournisseurs, partenaires et conseillers de confiance de vous faire part des meilleures pratiques actuelles et des options futures pour gérer et atténuer les ransomwares. Compte tenu de l'évolution des vecteurs, l'utilisation d'une plate-forme de gestion du travail qui permet la collaboration, les flux de travail, les intégrations et l'agilité est essentielle pour s'adapter aux menaces futures.

Restez à l'écoute, car Citrix vous fournira bientôt des détails sur le projet Ransomware : La gestion des ransomwares, de la préparation à la réponse. L'utilisation de la gestion du travail collaboratif pour gérer l'ensemble du cadre d'atténuation des ransomwares en tant que projet à multiples facettes est une promesse supplémentaire pour réduire l'impact du fléau des ransomwares.

Regardez cette courte vidéo pour en apprendre plus sur le Zero Ransomware :

Articles similaires

Les attaques par ransomware peuvent donner aux victimes un sentiment d'impuissance. Nous avons vu les demandes d'extorsion augmenter de façon...

Lire l'article

En 2021, les ransomwares ont sans doute été la principale préoccupation de chacun en matière de cybersécurité. Le Financial Crimes Enforcement...

Lire l'articleLes motivations des attaquants et des défenseurs en matière de ransomware ont fait couler beaucoup d'encre (par cet auteur lui-même sur ce blog !)....

Lire l'article