Ransomware, malware, rançongiciel, Ryuk ou encore BadRabbit...

Savez-vous vraiment ce qui se cache derrière ces termes ? La meilleure façon de combattre un ennemi, c'est d'abord de bien le connaître.

Découvrez au travers de cet article les différents ransomwares qui ont marqué l'histoire, et nos recommandations pour ne pas en être infestés.

Qu'est-ce qu'un ransomware ?

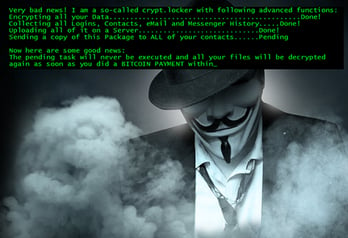

Le ransomware est une menace croissante qui s'attaque à toutes les tailles d'entreprise, il est devenu le grand classique des actualités en cybersécurité. En bref, et comme son nom le laisse supposer, un ransomware est une attaque informatique qui a pour finalité d'exiger le remise d'une rançon ( = ransom en anglais ) en échange de l'arrêt des hostilités. Un logiciel d'extorsion s'infiltre sur votre périphérique de la façon la plus discrète possible. Il peut alors crypte les données de son hôte ou en bloquer l'accès, et ainsi paralyser tout un système d'exploitation. En plus de bloquer ou de crypter les appareils, certains pirates se font un plaisir d'appuyer leur attaque en organisant une certaine promotion ( ce qui fait pression sur les victimes ) : communiqués de presse, diffusion des fichiers intimes, chantage ou vol de données ...

Certains ransomwares sont réputés indétectables. Mais, les meilleures technologies de cybersécurité surpassent souvent l'expertise malveillante des pirates !

Focus sur quelques-uns des ransomwares les plus célèbres :

Petya / NotPetya

Petya a été repéré en 2016. Le ransomware ciblait la plateforme d'hébergement de fichiers Dropbox. Après avoir crypté l'intégralité du disque dur, près de 400€ en équivalent bitcoins étaient réclamés. Une variant de Petya est ensuite apparue l'années suivante. Bien plus sophistiquée, elle a vite été renommée NotPetya. Cette attaque visait, cette fois, de grandes entreprises, en Ukraine, puis dans le monde entier. On estime que NotPetya est à l'origine de plus de 10 milliards de dollars de dommages.

Bad Rabbit

Fin 2017, BadRabbit s'attaque à pludirutd organisations en Russie et en Europe de l'Est. Il parvient à se propager assez rapidement et facilement grâce à des actions volontaires d'utilisateurs. En effet, il feint d'être une mise à jour du lecteur Adobe Flash. Ensuite, il demande sous 48h le virement en bitcoins d'environ 280 dollars. Les victimes qui ont procédé à ce paiement ont témoigné de la bonne restitution de leurs fichiers ( c'est pourtant loin d'être systématique dans les attaques via ransomwares ).

Jigsaw

Initialement apparue en 2016 ( et mis à jour en 2020 ), Jigsaw s'est fait connaître en utilisant l'image du serial killer du film Saw. Il a la particularité d'être... sadique. En effet, après s'être classiquement installé dans un périphérique comme les autres ransomwares, Jigsaw supprime des fichiers selon une glaçante régularité tant que la rançon n'a pas été payée. Quelques fichiers chaque heure le premier jour, puis des centaines de fichiers chaque heure le second jour, puis des milliers de fichiers pour finir par vider totalement son hôte ! Attention, Jigsaw n'aime pas non plus qu'on lui résiste puisqu'il supprimera encore plus de fichiers si vous tentez de vous débarrasser de lui ou de redémarrer votre appareil. Faîtes appel à un professionnel de la cybersécurité si vous êtes infesté.

Ryuk

En 2018, Ryuk se démarque par son ciblage "sur-mesure". En effet, il ne se propage pas de façon massive via des campagnes de spam ou des kits d'exploit, mais choisit précisément ses cibles. Il utilise ensuite un mélange spear-phishing ( phishing ultra ciblé ) et d'ingénierie sociale pour s'infiltrer. Les victimes sont soigneusement sélectionnées selon leur capacité à payer de grosses sommes d'argent. On appelle cette stratégie "la chasse au gros gibier" ( 'Big Game Hunting' ). On peut également noter que Ryuk n'a pas opéré de distinction "morale" de ces cibles en épargnant le secteur de la santé, comme le font d'autres ransomwares.

Comment se protéger des ransomwares ?

En premier lieu, il faut être honnête : la plus grande "cyber" menace d'une entreprise, c'est un employé non sensibilisé à la cybersécurité ! Énormément d'intrusions informatiques surviennent encore à la suite de clics volontaires sur des emails, des sites web ou des pièces jointes pirates. Pour booster votre protection, pensez donc à former régulièrement vos équipes sur les DO et les DON'T en matière de cybersécurité.

Cette première étape est primordiale, mais elle n'est malheureusement pas suffisante. La subtilité et le niveau de manipulation ( tant matérielle qu'humaine ) des pirates seraient admirables s'ils n'étaient pas aussi pervers et malveillants.

Pour lutter efficacement contre un ransomware, l'anticipation et la prévoyance sont cruciales. Gardez à l'esprit que de nouvelles variantes de ransomwares apparaissent sans cesse. Pour y faire face, la meilleure technique est de s'armer d'une intelligence artificielle qui pourra repérer et s'adapter plus vite aux menaces changeantes. La solution de cybersécurité LogPoint permet par exemple une analyse constante et automatisée des milliers de logs d'un environnement IT. Elle repère également les éventuelles vulnérabilités de logiciels, qui représentent une porte d'entrée de choix pour les ransomwares. Cela s'avère particulièrement utile dans des schémas hybrides ou multi-cloud. En détectant les menaces et en envoyant des alertes, l'outil de cybersécurité fait gagner un temps précieux aux analystes.

LogPoint - Les ransomwares célèbres. Comment vous en prémunir ?

Article écrit par

M.KRansomware, malware, rançongiciel, Ryuk ou encore BadRabbit...

Savez-vous vraiment ce qui se cache derrière ces termes ? La meilleure façon de combattre un ennemi, c'est d'abord de bien le connaître.

Découvrez au travers de cet article les différents ransomwares qui ont marqué l'histoire, et nos recommandations pour ne pas en être infestés.

Qu'est-ce qu'un ransomware ?

Le ransomware est une menace croissante qui s'attaque à toutes les tailles d'entreprise, il est devenu le grand classique des actualités en cybersécurité. En bref, et comme son nom le laisse supposer, un ransomware est une attaque informatique qui a pour finalité d'exiger le remise d'une rançon ( = ransom en anglais ) en échange de l'arrêt des hostilités. Un logiciel d'extorsion s'infiltre sur votre périphérique de la façon la plus discrète possible. Il peut alors crypte les données de son hôte ou en bloquer l'accès, et ainsi paralyser tout un système d'exploitation. En plus de bloquer ou de crypter les appareils, certains pirates se font un plaisir d'appuyer leur attaque en organisant une certaine promotion ( ce qui fait pression sur les victimes ) : communiqués de presse, diffusion des fichiers intimes, chantage ou vol de données ...

Certains ransomwares sont réputés indétectables. Mais, les meilleures technologies de cybersécurité surpassent souvent l'expertise malveillante des pirates !

Focus sur quelques-uns des ransomwares les plus célèbres :

Petya / NotPetya

Petya a été repéré en 2016. Le ransomware ciblait la plateforme d'hébergement de fichiers Dropbox. Après avoir crypté l'intégralité du disque dur, près de 400€ en équivalent bitcoins étaient réclamés. Une variant de Petya est ensuite apparue l'années suivante. Bien plus sophistiquée, elle a vite été renommée NotPetya. Cette attaque visait, cette fois, de grandes entreprises, en Ukraine, puis dans le monde entier. On estime que NotPetya est à l'origine de plus de 10 milliards de dollars de dommages.

Bad Rabbit

Fin 2017, BadRabbit s'attaque à pludirutd organisations en Russie et en Europe de l'Est. Il parvient à se propager assez rapidement et facilement grâce à des actions volontaires d'utilisateurs. En effet, il feint d'être une mise à jour du lecteur Adobe Flash. Ensuite, il demande sous 48h le virement en bitcoins d'environ 280 dollars. Les victimes qui ont procédé à ce paiement ont témoigné de la bonne restitution de leurs fichiers ( c'est pourtant loin d'être systématique dans les attaques via ransomwares ).

Jigsaw

Initialement apparue en 2016 ( et mis à jour en 2020 ), Jigsaw s'est fait connaître en utilisant l'image du serial killer du film Saw. Il a la particularité d'être... sadique. En effet, après s'être classiquement installé dans un périphérique comme les autres ransomwares, Jigsaw supprime des fichiers selon une glaçante régularité tant que la rançon n'a pas été payée. Quelques fichiers chaque heure le premier jour, puis des centaines de fichiers chaque heure le second jour, puis des milliers de fichiers pour finir par vider totalement son hôte ! Attention, Jigsaw n'aime pas non plus qu'on lui résiste puisqu'il supprimera encore plus de fichiers si vous tentez de vous débarrasser de lui ou de redémarrer votre appareil. Faîtes appel à un professionnel de la cybersécurité si vous êtes infesté.

Ryuk

En 2018, Ryuk se démarque par son ciblage "sur-mesure". En effet, il ne se propage pas de façon massive via des campagnes de spam ou des kits d'exploit, mais choisit précisément ses cibles. Il utilise ensuite un mélange spear-phishing ( phishing ultra ciblé ) et d'ingénierie sociale pour s'infiltrer. Les victimes sont soigneusement sélectionnées selon leur capacité à payer de grosses sommes d'argent. On appelle cette stratégie "la chasse au gros gibier" ( 'Big Game Hunting' ). On peut également noter que Ryuk n'a pas opéré de distinction "morale" de ces cibles en épargnant le secteur de la santé, comme le font d'autres ransomwares.

Comment se protéger des ransomwares ?

En premier lieu, il faut être honnête : la plus grande "cyber" menace d'une entreprise, c'est un employé non sensibilisé à la cybersécurité ! Énormément d'intrusions informatiques surviennent encore à la suite de clics volontaires sur des emails, des sites web ou des pièces jointes pirates. Pour booster votre protection, pensez donc à former régulièrement vos équipes sur les DO et les DON'T en matière de cybersécurité.

Cette première étape est primordiale, mais elle n'est malheureusement pas suffisante. La subtilité et le niveau de manipulation ( tant matérielle qu'humaine ) des pirates seraient admirables s'ils n'étaient pas aussi pervers et malveillants.

Pour lutter efficacement contre un ransomware, l'anticipation et la prévoyance sont cruciales. Gardez à l'esprit que de nouvelles variantes de ransomwares apparaissent sans cesse. Pour y faire face, la meilleure technique est de s'armer d'une intelligence artificielle qui pourra repérer et s'adapter plus vite aux menaces changeantes. La solution de cybersécurité LogPoint permet par exemple une analyse constante et automatisée des milliers de logs d'un environnement IT. Elle repère également les éventuelles vulnérabilités de logiciels, qui représentent une porte d'entrée de choix pour les ransomwares. Cela s'avère particulièrement utile dans des schémas hybrides ou multi-cloud. En détectant les menaces et en envoyant des alertes, l'outil de cybersécurité fait gagner un temps précieux aux analystes.

Articles similaires

-

Cybersécurité

Stopper les ransomwares : Voyez vos menaces aux côtés d'Illumio !Traduction de l'Article de Nathanael Iversen, Évangéliste en chef

Dans cet article, nous allons explorer : Pourquoi la visibilité est la clé pour...

Lire l'article-

Cybersécurité

BeyondTrust | Protégez les Endpoints contre les ransomwaresBeyondTrust rend votre environnement inhospitalier aux ransomwares et autres logiciels malveillants, réduisant considérablement la surface de menace...

Lire l'article-

Cybersécurité

La vérité sur le Zero Trust | Rapid7Le "Zero Trust" est de plus en plus souvent présenté comme la solution ultime pour la cybersécurité et la résilience des organisations. Mais...

Lire l'articleAbonnez-vous à nos communications