Pensez au SIEM pour connecter et intégrer les événements et incidents

Article écrit par

M.K

Offrez-vous une sécurité de haut niveau pour vos données dans le cloud grâce à LogPoint

Les entreprises déplacent chaque jour un plus grand nombre d’applications et de charges de travail vers le cloud. La confiance augmente avec l’efficacité, mais la sécurité des données dans le cloud reste une préoccupation. Ne cherchez pas plus loin, choisissez LogPoint pour améliorer votre posture de sécurité dans votre environnement de cloud hybride.

LogPoint est une solution pour le cloud prête à l’emploi pour Office 365 !

Notre solution SIEM de nouvelle génération connecte et intègre les événements et les incidents pertinents, permettant une corrélation transparente entre toutes les sources de données, y compris les données du cloud. Vous pouvez traquer les violations de données en détectant des déplacements latéraux dans le réseau et l’exploitation des privilèges. Le tout à partir d’un seul écran.

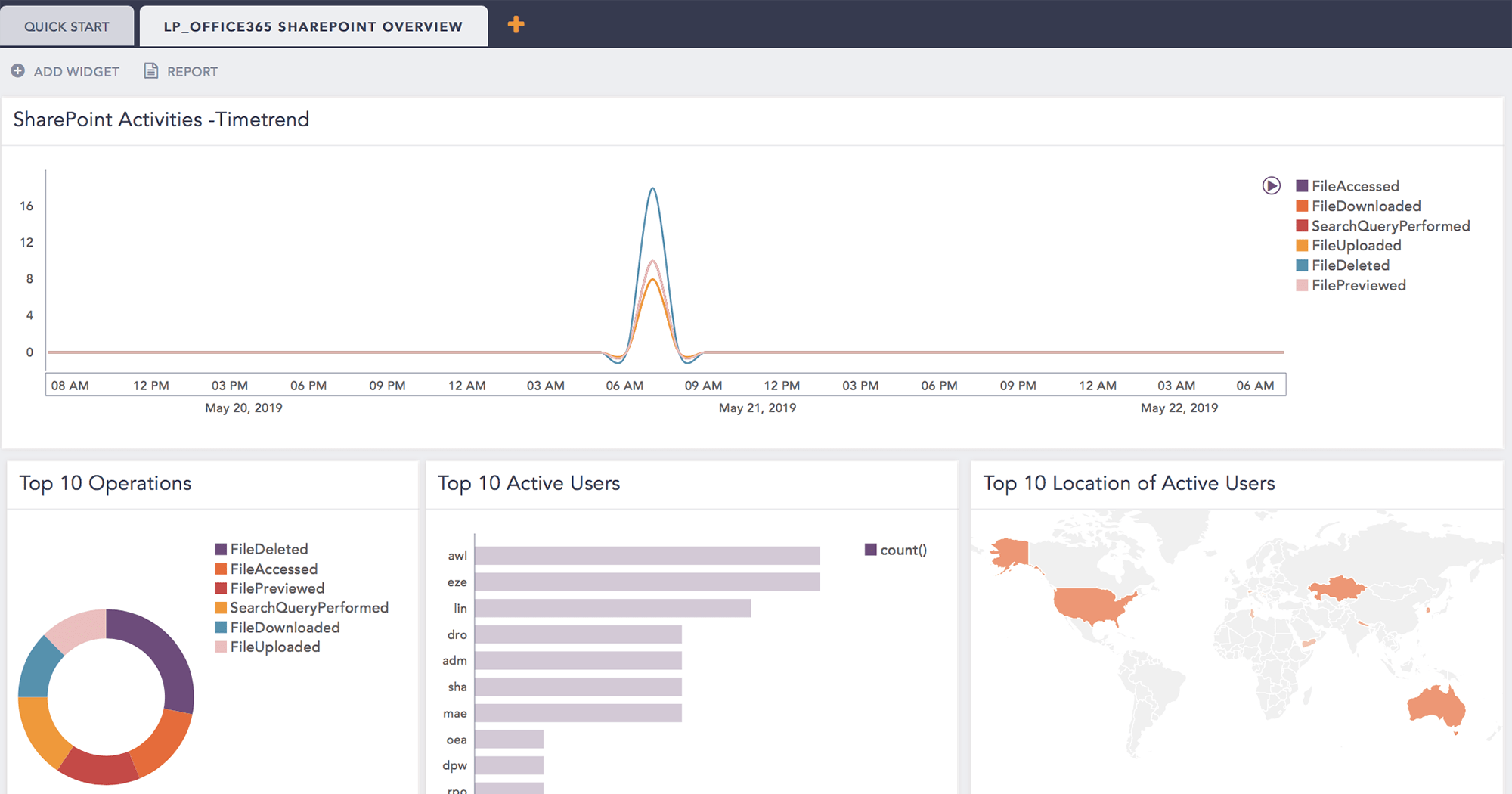

La solution cloud de LogPoint extrait les logs d’Office 365 à l’aide de services MS basés sur le cloud et de l’API de gestion d’Office 365. L’intégration de LogPoint avec Office 365 vous apporte instantanément un outil de surveillance de logs centralisé et une corrélation entre d’autres événements sur site et basés sur le cloud. Ces données peuvent servir à des analyses générales et métiers, ainsi qu’à des contrôles de sécurité et de conformité dans votre environnement Office 365.

En utilisant la solution cloud de LogPoint avec Office 365, vous pouvez :

- Garder une trace des modifications effectuées dans Active Directory, y compris dans votre environnement Azure / Office 365.

- Contrôler les changements de fichiers, leur suppression et leur accès dans Sharepoint.

- Surveiller les activités One Drive pour établir des contrôles dans l’exfiltration de données, l’accès non autorisé et le partage de fichiers.

- Surveiller l’activité de la messagerie Exchange online y compris les pièces jointes et les autres médias dans les courriels.

Articles similaires

Avec LogPoint, Rémy Cointreau, producteur de spiritueux, obtient la visibilité sur l'information de sécurité pourtant silotée. Proposé sous la forme...

Lire l'article

Avec LogPoint, l’entreprise française de spiritueux de luxe Rémy Cointreau a réussi à obtenir une visibilité sur les informations de sécurité en...

Lire l'article

Un défi : Réussir à garantir la cybersécurité de son organisation en contexte de télétravail !

La pandémie de Covid 19 a révolutionné les modes de...

Lire l'article