Avec la demande croissante de solutions SIEM, les entreprises souhaitent avoir à portée de main les réponses à un certain nombre de problèmes de sécurité qui surgissent au cours de leurs opérations quotidiennes.

Voici les 10 principaux cas d’utilisation et de comportements que le SIEM LogPoint peut détecter dans votre infrastructure.

Laissez nos spécialistes vous montrer comment bénéficier des solutions innovantes de LogPoint !

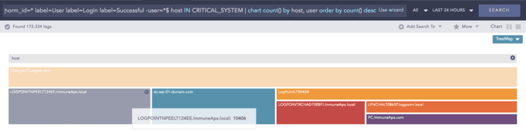

1 - Activités d'authentification

Activités d'authentification avec un facteur de risque supplémentaire, telles que les connexions à des systèmes critiques et les tentatives de connexion échouées au-delà d'un seuil défini.

Connexions réussies

norm_id=* label=User label=Login label=Successful -user=*$ host IN CRITICAL_SYSTEM | chart count() by host, user order by count() desc limit 10

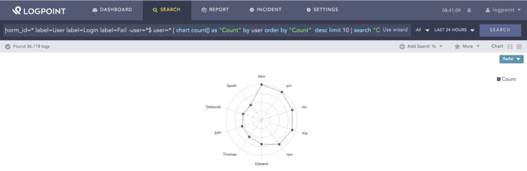

Échecs de connexion dépassant un seuil

norm_id=* label=User label=Login label=Fail -user=*$ user=* | chart count() as "Count" by user order by "Count" desc limit 10 | search "Count">50

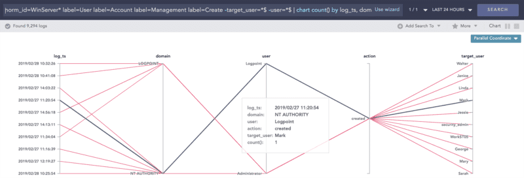

2 - Gestion des comptes

Monitoring de la création, de la suppression et d'autres événements relatifs aux comptes utilisateurs afin de superviser les privilèges d'accès aux ressources et aux systèmes.

Création d'un compte utilisateur

norm_id=WinServer* label=User label=Account label=Management label=Create -target_user=*$ -user=*$ | chart count() by log_ts, domain, user, action, target_user order by count() desc limit 10

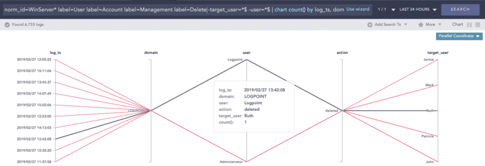

Suppression d'un compte utilisateur

norm_id=WinServer* label=User label=Account label=Management (label=Delete OR label=Remove) -target_user=*$ -user=*$ | chart count() by log_ts, domain, user, action, target_user order by count() desc limit 10

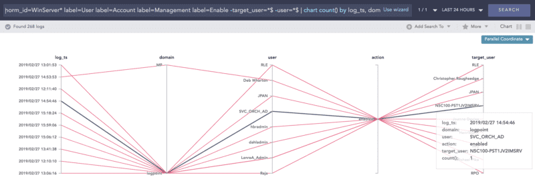

Compte utilisateur approuvé

norm_id=WinServer* label=User label=Account label=Management label=Enable -target_user=*$ -user=*$ | chart count() by log_ts, domain, user, action, target_user order by count() desc limit 10

3 - Activités de connexion

Monitoring des activités de connexion pour fournir une vue d'ensemble des connexions réseau par statut, origine et fonction. Cela définit si les connexions sont autorisées/refusées, le nom de l'hôte, le nom du pays de la source, la destination et la fonction.

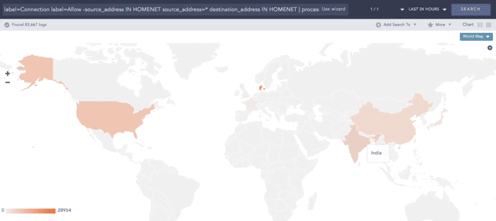

Connexions entrantes autorisées par localisation

label=Connection label=Allow -source_address IN HOMENET source_address=* destination_address IN HOMENET | process geoip(source_address) as country | chart count() by country order by count() desc limit 10

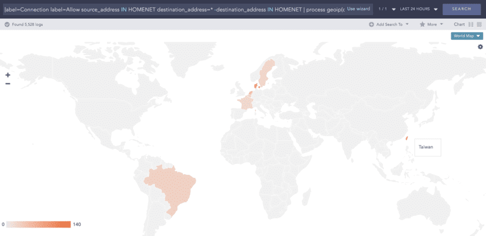

Connexion sortante autorisée par localisation

label=Connection label=Allow source_address IN HOMENET destination_address=* -destination_address IN HOMENET | process geoip(destination_address) as country | chart count() by country order by count() desc limit 10

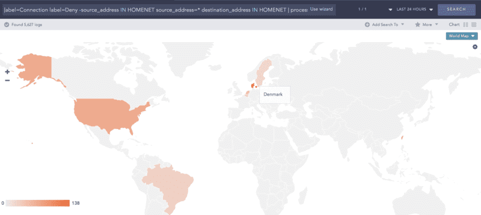

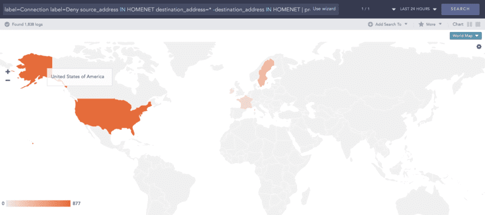

Connexions entrantes refusées par localisation

label=Connection label=Deny -source_address IN HOMENET source_address=* destination_address IN HOMENET | process geoip(source_address) as country | chart count() by country order by count() desc limit 10

Connexions sortantes refusées par localisation

label=Connection label=Deny source_address IN HOMENET destination_address=* -destination_address IN HOMENET | process geoip(destination_address) as country | chart count() by country order by count() desc limit 10

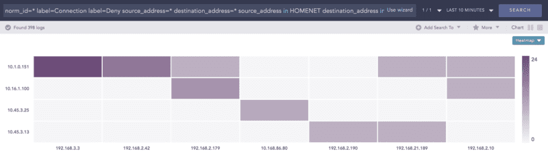

Connexions internes refusées par IP/nom d'hôte

norm_id=* label=Connection label=Deny source_address=* destination_address=* source_address in HOMENET destination_address in HOMENET | chart count() by source_address, destination_address order by count() desc limit 10

4 - Activités liées à la politique

Monitoring et détection des changements de politique tels que l'audit, l'authentification, l'autorisation, le filtrage et bien d'autres.

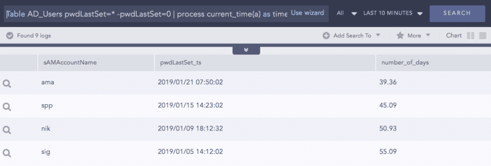

Durée totale du mot de passe par utilisateur

Table AD_Users pwdLastSet=* -pwdLastSet=0 | process current_time(a) as time | chart max((time - (pwdLastSet/10000000 - 11644473600))/60/60/24) as number_of_days, max(pwdLastSet/10000000 - 11644473600) as pwdLastSet_ts by sAMAccountName | search number_of_days>30

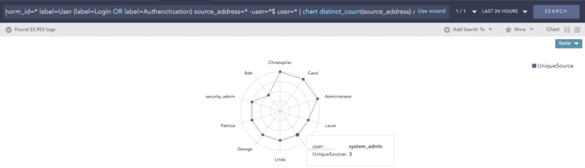

Authentification des utilisateurs à partir de plusieurs sources

Authentification des utilisateurs à partir de plusieurs sources

norm_id=* label=User (label=Login OR label=Authenctication) source_address=* -user=*$ user=* | chart distinct_count(source_address) as UniqueSource by user order by UniqueSource desc limit 10 | search UniqueSource>1

5 - Détection des menaces, des malwares et des vulnérabilités

Activités liées aux menaces, telles que les indicateurs de compromission, les infections par des malwares et la détection des systèmes vulnérables.

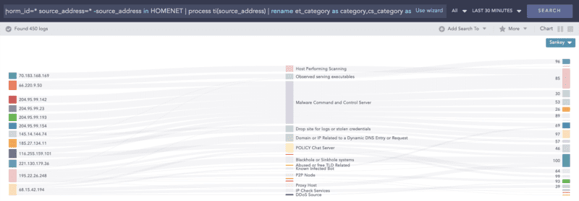

Identification des indicateurs de menace

Identification des indicateurs de menace

norm_id=* source_address=* -source_address in HOMENET | process ti(source_address) | rename et_category as category,cs_category as category, et_score as score,cs_score as score| chart count() by source_address, category, score order by score desc limit 10

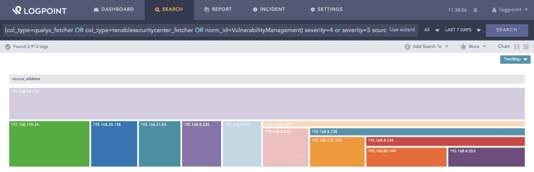

Identification des sources vulnérables

(col_type=qualys_fetcher OR col_type=tenablesecuritycenter_fetcher OR norm_id=VulnerabilityManagement) severity=4 or severity=5 source_address=* | rename title as vulnerability |chart count() by source_address, vulnerability order by count() desc

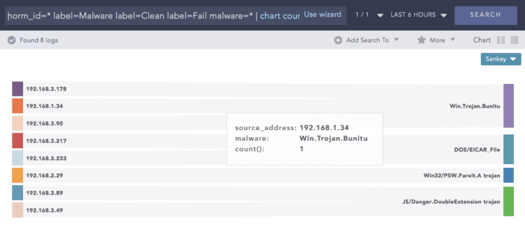

Échec de la suppression des malwares

norm_id=* label=Malware label=Clean label=Fail malware=* | chart count() by host, malware order by count() desc limit 10

6 - Renseignements opérationnels

Actions liées au monitoring des activités opérationnelles quotidiennes, telles que l'utilisation des données entrantes et sortantes ou l'utilisation des données par des applications spécifiques.

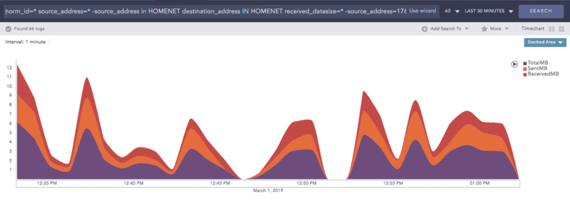

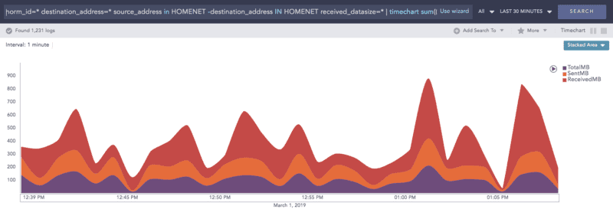

Utilisation des données entrantes

Utilisation des données entrantes

norm_id=* source_address=* -source_address in HOMENET destination_address IN HOMENET received_datasize=* -source_address=176.161*| timechart sum((sent_datasize+received_datasize)/1000/1000) as TotalMB, sum(sent_datasize/1000/1000) as SentMB, sum(received_datasize/1000/1000) as ReceivedMB

Utilisation des données sortantes

norm_id=* destination_address=* source_address in HOMENET -destination_address IN HOMENET received_datasize=* | timechart sum((sent_datasize+received_datasize)/1000/1000) as TotalMB, sum(sent_datasize/1000/1000) as SentMB, sum((received_datasize)/1000/1000) as ReceivedMB

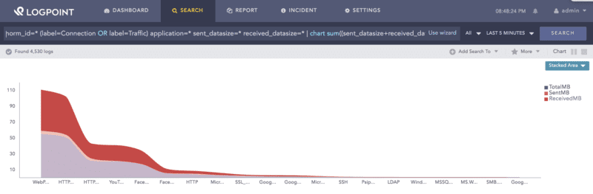

Utilisation des données par application

norm_id=* (label=Connection OR label=Traffic) application=* sent_datasize=* received_datasize=* | chart sum((sent_datasize+received_datasize)/1000/1000) as TotalMB, sum(sent_datasize/1000/1000) as SentMB, sum((received_datasize)/1000/1000) as ReceivedMB by application order by TotalMB desc

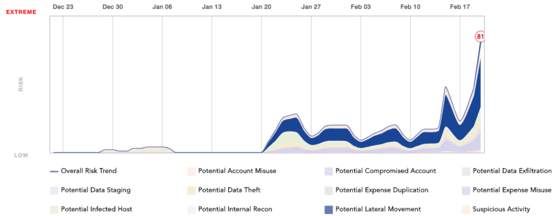

7 - Comportement anormal

Profils basés sur les entités utilisant des techniques de Machine Learning pour identifier les comportements malveillants tels que la manipulation de données, les hôtes infectés ou l'utilisation suspecte de comptes.

Mouvements latéraux et exfiltration de données

Mouvements latéraux et exfiltration de données

Avec LogPoint UEBA, les mouvements latéraux peuvent être facilement détectés, ce qui vous permet de limiter les mouvements non autorisés dans votre environnement. Recevez des alertes en temps réel sur les transferts de données non autorisés au sein de votre réseau, que le transfert soit manuel ou automatisé.

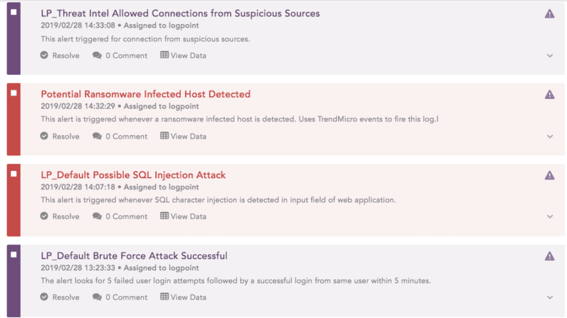

8 - Alerte et réponse aux incidents

Toute situation potentiellement suspecte déclenche une alarme et déclenche alors le processus de gestion des incidents.

Faciliter le mécanisme de réponse aux incidents

Faciliter le mécanisme de réponse aux incidents

Les fonctions de réponse aux incidents de LogPoint fournissent des workflows automatisés pour l'enrichissement des données de l'entreprise, la Threat Intelligence et la corrélation des logs avec les données du réseau afin de rassembler des preuves, de remédier et de répondre efficacement aux incidents.

9 - Conformité, réglementation et audit

Conformité aux réglementations et exigences d'audit telles que ISO27001, GDPR, PCI DSS, HIPAA et bien d'autres.

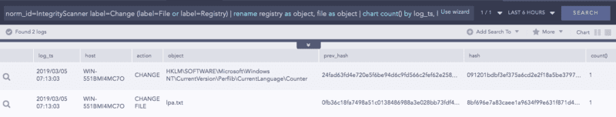

File Integrity Monitoring

File Integrity Monitoring

norm_id=IntegrityScanner label=Change (label=File or label=Registry) | rename registry as object, file as object | chart count() by log_ts, host, action, object, prev_hash, hash order by count() desc limit 10

10 - Corrélation et enrichissement avancés

Join et followed by queries sont étendus par des opérations mathématiques et des agrégations pour des analyses avancées basées sur la corrélation.

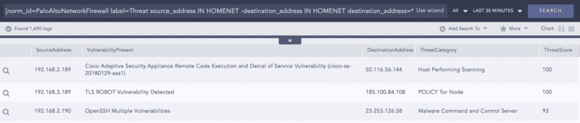

Corrélation entre plusieurs source de données

Corrélation entre plusieurs source de données

[norm_id=PaloAltoNetworkFirewall label=Threat source_address IN HOMENET -destination_address=* | process ti(destination_address)] as s1 join [(col_type=qualys_fetcher OR col_type=tenablesecuritycenter_fetcher OR norm_id=VulnerabilityManagement) source_address=* severity>4] as s2 on s1.source_address=s2.source_address | rename s1.et_ip_address as DestinationAddress, s1.cs_ip_address as DestinationAddress, s2.source_address as SourceAddress, s1.et_category, s1.et_score as ThreatScore, s1.cs_score as ThreatScore, s2.title as VulnerabilityPresent, DestinationAddress, ThreatCategory order by ThreatScore desc limit 10

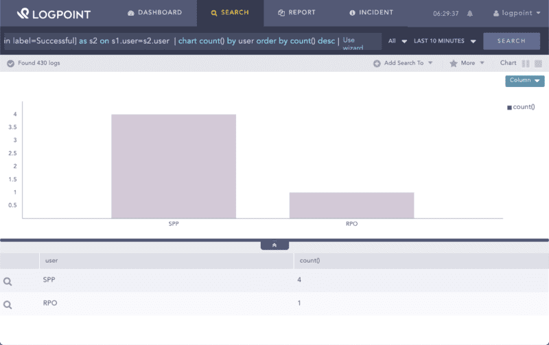

Tentative potentielle de brute force

10 label=Login label=Fail having same user] as s1 followed by [label=Login label=Successful] as s2 on s1.user=s2.user | chart count() by user order by count() desc

Sessions inachevées

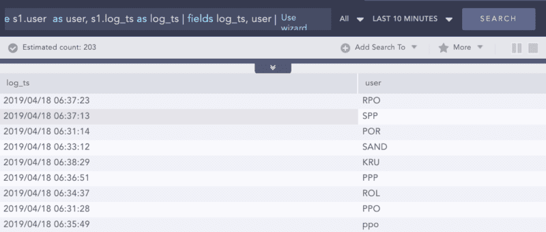

Sessions inachevées

[ label=Login label=Successful] as s1 left join [label=Logoff] as s2 on s1.logon_id=s2.logon_id | search -s2.logon_id=* | rename s1.user as user, s1.log_ts as log_ts | fields log_ts, user

Durée moyenne des sessions achevées

[ label=Login label=Successful] as s1 join [label=Logoff] as s2 on s1.logon_id=s2.logon_id | rename s1.user as user | chart avg(s2.log_ts-s1.log_ts) as duration by user order by duration desc

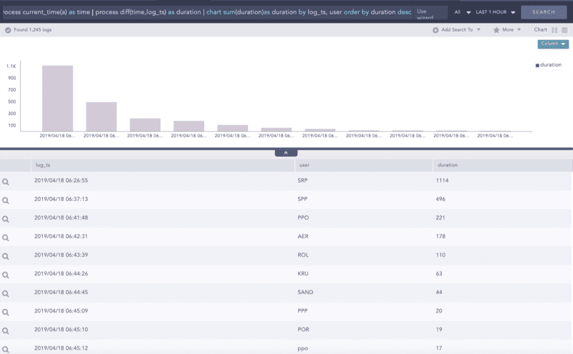

Durée de la session inachevée

[ label=Login label=Successful] as s1 left join [label=Logoff] as s2 on s1.logon_id=s2.logon_id | search -s2.logon_id=* | rename s1.user as user, s1.log_ts as log-ts | process current_time(a) as time | process diff(time,log_ts) as duration | chart sum(duration)as duration by log_ts, user order by duration desc

Laissez nos spécialistes vous montrer comment bénéficier des solutions innovantes de LogPoint !

Rejoignez dès aujourd'hui plus de 1000 entreprises qui font confiance à LogPoint !

Articles similaires

Avec LogPoint, l’entreprise française de spiritueux de luxe Rémy Cointreau a réussi à obtenir une visibilité sur les informations de sécurité en...

Lire l'article

Miel distribue depuis le début d'année la solution Logpoint pour permettre aux entreprise de mettre en place une stratégie de SIEM basée en Europe...

Lire l'article

Avec LogPoint, Rémy Cointreau, producteur de spiritueux, obtient la visibilité sur l'information de sécurité pourtant silotée. Proposé sous la forme...

Lire l'article